L’acteur menaçant à l’origine de la compromission de la chaîne d’approvisionnement de SolarWinds a continué d’étendre son arsenal de logiciels malveillants avec de nouveaux outils et techniques qui ont été déployés dans des attaques dès 2019, révélant autrefois la nature insaisissable des campagnes et la capacité de l’adversaire à maintenir un accès persistant pour ans.

Selon la société de cybersécurité CrowdStrike, qui détaillé la nouvelle tactique Adopté par le groupe de piratage Nobelium la semaine dernière, deux familles de logiciels malveillants sophistiqués ont été placées sur les systèmes victimes – une variante Linux de GoldMax et un nouvel implant baptisé TrailBlazer – bien avant que l’ampleur des attaques ne soit révélée.

Nobelium, le surnom attribué par Microsoft à l’intrusion SolarWinds en décembre 2020, est également suivi par la communauté de la cybersécurité au sens large sous les noms UNC2452 (FireEye), SolarStorm (Unité 42), StellarParticle (Crowdstrike), Dark Halo (Volexity) et Iron Rituel (Secureworks).

Les activités malveillantes ont depuis été attribuées à un acteur parrainé par l’État russe appelé APT29 (également connu sous le nom de The Dukes and Cozy Bear), une opération de cyberespionnage associée au service de renseignement étranger du pays depuis au moins 2008.

GoldMax (alias SUNSHUTTLE), qui a été découvert par Microsoft et FireEye en mars 2021, est un logiciel malveillant basé sur Golang qui agit comme une porte dérobée de commande et de contrôle, établissant une connexion sécurisée avec un serveur distant pour exécuter des commandes arbitraires sur la machine compromise. .

En septembre 2021, Kaspersky a révélé les détails d’une deuxième variante de la porte dérobée GoldMax appelée Tomiris qui a été déployée contre plusieurs organisations gouvernementales dans un État membre anonyme de la CEI en décembre 2020 et janvier 2021.

La dernière itération est une implémentation Linux précédemment non documentée mais fonctionnellement identique du logiciel malveillant de deuxième étape qui a été installé dans les environnements des victimes à la mi-2019, avant tous les autres échantillons identifiés construits pour la plate-forme Windows à ce jour.

TrailBlazer, une porte dérobée modulaire qui offre aux attaquants un chemin vers le cyberespionnage, a également été livrée à peu près au même moment, tout en partageant des points communs avec GoldMax dans la façon dont il déguise son trafic de commande et de contrôle (C2) en requêtes HTTP Google Notifications légitimes.

D’autres canaux peu communs utilisés par l’acteur pour faciliter les attaques incluent –

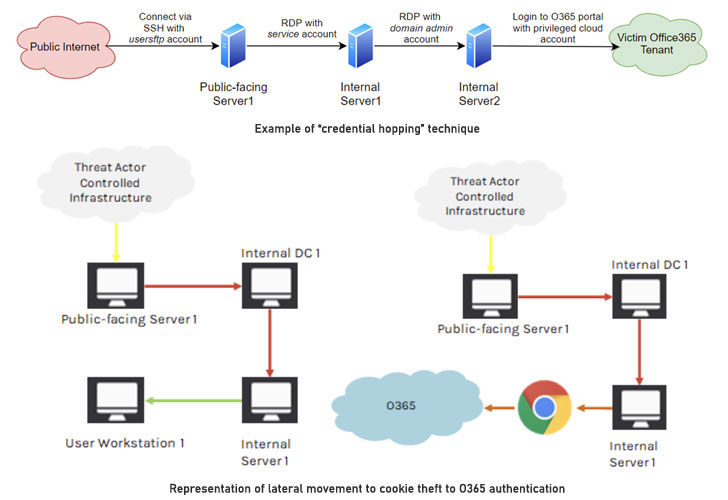

- Saut d’informations d’identification pour masquer les mouvements latéraux

- Office 365 (O365) Principal du service et application le détournement, l’usurpation d’identité et la manipulation, et

- Vol de cookies de navigateur pour contourner l’authentification multifacteur

De plus, les opérateurs ont effectué plusieurs cas de vol d’informations d’identification de domaine à des mois d’intervalle, en utilisant à chaque fois une technique différente, l’une d’entre elles étant l’utilisation du voleur de mot de passe Mimikatz en mémoire, à partir d’un hôte déjà compromis pour garantir l’accès pendant de longues périodes de temps.

« La campagne StellarParticle, associée au groupe d’adversaires Cozy Bear, démontre la connaissance approfondie de cet acteur menaçant des systèmes d’exploitation Windows et Linux, Microsoft Azure, O365 et Active Directory, ainsi que sa patience et ses compétences secrètes pour rester non détecté pendant des mois – et dans certains cas, des années », ont déclaré les chercheurs.