Ce n’est un secret pour personne que les administrateurs système ont beaucoup à faire. La gestion, le dépannage et la mise à jour du logiciel ou du matériel est une tâche fastidieuse. De plus, les administrateurs doivent se débattre avec des réseaux complexes d’autorisations et de sécurité. Cela peut rapidement devenir accablant sans les bons outils.

Si vous êtes un administrateur système cherchant à simplifier vos flux de travail, vous avez de la chance. Nous avons rassemblé d’excellents logiciels pour vous aider à gérer plus efficacement différentes tâches.

Heureusement, ces outils gratuits sont également respectueux des budgets serrés, sans sacrifier les fonctionnalités de base.

Que vous fassiez partie d’une organisation avec de nombreux membres ou de nombreuses ressources, le suivi des autorisations peut être difficile. Les changements de responsabilités, de titres ou même de statuts d’emploi peuvent influencer l’accès à des données exclusives. Chaque utilisateur a des privilèges uniques.

Nous devons non seulement les visualiser, mais les gérer au cas par cas. Auparavant, cela nécessitait un plongée approfondie et fastidieuse dans les systèmes de fichiers, les partages et les groupes AD.

L’analyseur d’autorisations SolarWinds rationalise ce processus. Une fois que le logiciel a accès au système, vous pouvez inspecter les autorisations des utilisateurs à l’aide des barres de recherche. Cela vous permet de faire des références croisées d’utilisateurs spécifiques avec des groupes de fichiers clés — montrant l’accès en lecture, l’accès en écriture ou en modification, les capacités de suppression ou de création et même un contrôle total.

Comment l’Analyseur d’autorisations (PA) vérifie-t-il cela?

- L’outil effectue une recherche d’utilisateurs

- PA lit les droits NTFS et calcule les autorisations NTFS

- PA lit ensuite les informations d’adhésion pour tous les groupes pertinents

- PA recherche des informations d’appartenance à un groupe local

- Le programme lit les droits de partage, calcul des autorisations de partage

- Enfin, les résultats sont fusionnés et finalisés

Ce processus est incroyablement rapide. En se référant à la figure ci-dessus, la façon dont SolarWinds affiche ces informations est son pain et son beurre. L’analyseur d’autorisations organise la sortie dans un tableau hiérarchique, y compris des catégories extensibles basées sur l’héritage. Par exemple, vous pouvez voir si l’appartenance à un groupe a un impact sur des statuts d’autorisations spécifiques.

Ces informations sont affichées de concert avec les autorisations NTFS, Partages et Total. L’interface graphique permet une consommation rapide en utilisant l’iconographie et la couleur (adoptant partiellement le schéma des feux de signalisation). Par conséquent, PA excelle là où les alternatives sont insuffisantes: simplicité et convivialité.

Notez que SolarWinds Permissions Analyzer est un outil d’enquête. Il ne vous permet pas de modifier les autorisations dans l’application; cependant, il offre une visibilité rapide sur votre structure d’autorisations.

La sécurité des mots de passe Active Directory est d’une importance vitale, mais de nombreuses organisations échouent régulièrement. Les équipes peuvent mettre en place des stratégies de mot de passe, à la fois générales et précises. Mais ces efforts sont-ils adéquats? Auditeur de mot de passe Specops peut répondre à cette question et plus encore pour vous.

Password Auditor fait ce que son homonyme implique en analysant tous les comptes d’utilisateurs de votre environnement pour détecter les fuites de mots de passe. Specops maintient un dictionnaire des mots de passe compromis; si les mots de passe des utilisateurs correspondent, Password Auditor les met en évidence dans l’outil.

Le tableau de bord central affiche les éléments suivants dans une vue unifiée:

- Mots de passe violés (et leurs utilisateurs correspondants)

- Mots de passe identiques (et utilisateurs correspondants)

- Noms de compte administrateur et variantes obsolètes

- Comptes avec des mots de passe expirés

- Diverses politiques de mot de passe en fonction des utilisateurs, des rôles et de la sécurité

- Utilisation et conformité de la politique de mot de passe (réussite, mise en garde, échec)

Cette ventilation est plus facile à lire en un coup d’œil que la plupart des autres, y compris certaines options payantes. C’est également un excellent complément à Azure AD Password Protection. Bien que cela applique fonctionnellement les stratégies de mot de passe aux contrôleurs de domaine, Password Auditor détermine si ces stratégies fonctionnent finalement correctement.

Les comptes inactifs posent-ils des problèmes? Peut-être que la longueur et la complexité du mot de passe ne sont pas à la hauteur. Password Auditor peut faire la lumière sur ces problèmes.

Comme l’analyseur d’autorisations SolarWinds, l’outil de Specops effectue une analyse de vos utilisateurs et de vos politiques. Ce processus est simple et rapide à surveiller. Password Auditor compile automatiquement un rapport de ses résultats, disponible sous forme de PDF téléchargeable. Vous pouvez également exporter au format CSV.

Ensuite, vous pouvez mesurer vos politiques par rapport aux normes établies par le NIST, PCI, Microsoft et SANS. Il est même facile de tester vos politiques contre les attaques par force brute. Cela favorise le respect des meilleures pratiques.

Vous vous inquiétez d’une éventuelle falsification? Specops Password Auditor est un programme en lecture seule.

Pour les amateurs de l’analyseur de messages Microsoft désormais obsolète, Wireshark est devenu un remplaçant populaire. L’outil multi-plateforme prend en charge une liste étendue de systèmes d’exploitation:

- Windows 8+ et Windows Server 2012 (R) +

- macOS 10.12+

- Plus d’une douzaine de versions d’UNIX, Linux et BSD

Wireshark peut inspecter des centaines de protocoles réseau, et même lorsque cette liste est en constante évolution. En conséquence, Wireshark peut capturer des données que vous soyez en ligne ou hors ligne, permettant une inspection ininterrompue. Wireshark prend également en charge plus de 20 formats de fichiers de capture.

Vous pouvez analyser les journaux rétrospectivement à l’aide de votre interface préférée, que ce soit l’interface graphique ou l’utilitaire de terminal TShark. Les fichiers compressés à l’aide de gzip peuvent être décompressés à la volée, ce qui fait gagner du temps.

Vous souhaitez inspecter les paquets circulant sur votre réseau? Profitez simplement de la vue du navigateur à trois volets, qui maintient les données bien organisées. Les mises en page comportent également des sections réductibles, vous permettant de révéler des détails supplémentaires à la demande ou de garder l’interface épurée.

Que propose Wireshark d’autre?

- De nombreux filtres d’affichage

- Analyse VoIP

- Lectures de données en temps réel via Ethernet, IEEE, Bluetooth, USB, Token Ring, etc.

- Décryptage pour IPsec, Kerberos, SNMP, ISAKMP, SSL / TLS, WEP, WPA et WPA2

- Règles de coloration personnalisables

- Exportation facile des données via XML, PostScript, CSV ou texte brut

Wireshark reste open source à ce jour, et les développeurs maintiennent une documentation de haute qualité sur le site Web de Wireshark et les pages GitHub.

Même lorsque votre politique de mot de passe est solide, il est important d’éviter que les mots de passe ne deviennent obsolètes. Cela peut empêcher les pirates d’accéder de façon répétée à un compte compromis sur le long terme.

Une expiration imprévue peut également séparer les utilisateurs des ressources vitales. En conséquence, les entreprises qui appliquent l’expiration périodique des mots de passe ne devraient pas chercher plus loin que Notification de mot de passe Specops.

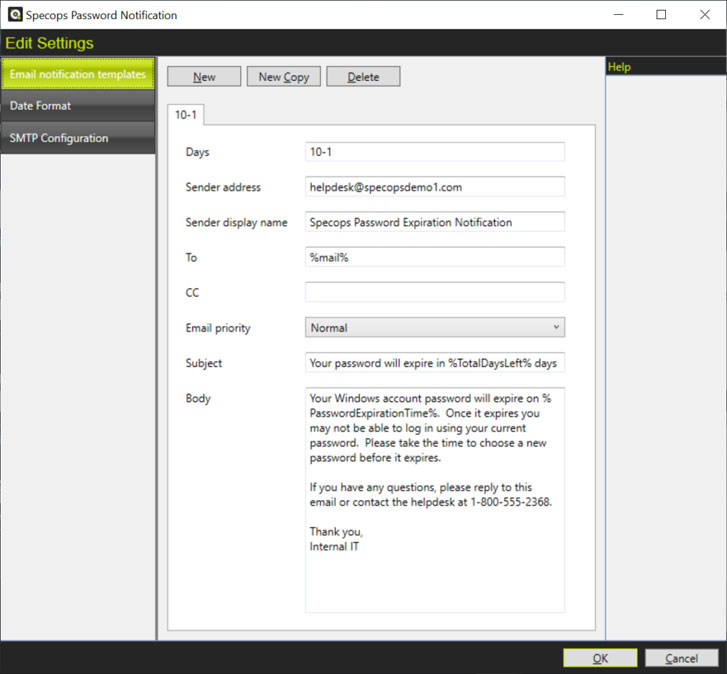

La prémisse de la notification de mot de passe est assez simple: empêcher un verrouillage, empêcher les accès indésirables et garder les utilisateurs connectés à distance. De plus, l’objectif est d’alléger le fardeau des techniciens du support technique et de prévenir universellement la frustration. Comment fonctionne exactement l’outil?

- L’attribut pwdLastSet est comparé à l’âge maximal du mot de passe. Cet âge est décrit dans une politique de domaine donnée ou une politique de mot de passe affinée

- Les utilisateurs concernés par les objets de stratégie de groupe concernés reçoivent des e-mails de notification lorsque leur mot de passe arrive à expiration. Cette période d’avertissement, ce message et cet objet sont personnalisables

- Les administrateurs informatiques peuvent communiquer avec tous les utilisateurs, même ceux sur des réseaux distants ou des VPN

Les utilisateurs réguliers de Windows ne reçoivent pas ces alertes lorsqu’ils sont hors du réseau.

Sinon, comment pouvez-vous personnaliser les e-mails dans la notification de mot de passe? La fréquence des e-mails est réglable, tout comme les destinataires (y compris plusieurs contacts). Vous pouvez également définir des niveaux de priorité qui changent de manière dynamique à l’approche des échéances. Des intégrations fluides de fuseau horaire sont également disponibles.

Sinon, les méthodes manuelles pourraient s’appuyer sur des scripts via PowerShell. L’outil Specops offre aux utilisateurs des fonctionnalités riches prêtes à l’emploi, sans avoir besoin d’une configuration lourde.