Un nouveau logiciel malveillant capable de contrôler les comptes de médias sociaux est distribué via la boutique d’applications officielle de Microsoft sous la forme d’applications de jeu trojanisées, infectant plus de 5 000 machines Windows en Suède, en Bulgarie, en Russie, aux Bermudes et en Espagne.

La société israélienne de cybersécurité Check Point a surnommé le malware « Electron Bot », en référence à un domaine de commande et de contrôle (C2) utilisé dans les campagnes récentes. L’identité des agresseurs n’est pas connue, mais des preuves suggèrent qu’ils pourraient être basés en dehors de la Bulgarie.

« Electron Bot est un logiciel malveillant d’empoisonnement SEO modulaire, qui est utilisé pour la promotion des médias sociaux et la fraude au clic », a déclaré Moshe Marelus de Check Point. mentionné dans un rapport publié cette semaine. « Il est principalement distribué via la plate-forme Microsoft Store et supprimé de dizaines d’applications infectées, principalement des jeux, qui sont constamment téléchargées par les attaquants. »

Le premier signe d’activité malveillante a commencé par une campagne de clic publicitaire découverte en octobre 2018, le logiciel malveillant se cachant à la vue de tous sous la forme d’une application Google Photos, comme l’a révélé Ordinateur qui bipe.

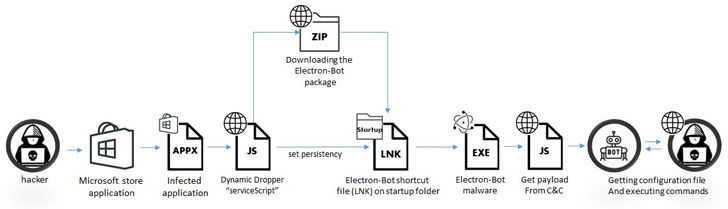

Dans les années qui ont suivi, le malware aurait subi de nombreuses itérations qui doteraient le malware de nouvelles fonctionnalités et de capacités d’évasion. En plus d’utiliser le framework Electron multiplateforme, le bot est conçu pour charger les charges utiles extraites du serveur C2 au moment de l’exécution, ce qui le rend difficile à détecter.

« Cela permet aux attaquants de modifier la charge utile du malware et de changer le comportement des bots à tout moment », a expliqué Marelus.

La fonctionnalité principale d’Electron Bot est d’ouvrir une fenêtre de navigateur cachée afin d’empoisonner le référencement, de générer des clics pour les publicités, de diriger le trafic vers le contenu hébergé sur YouTube et SoundCloud, et de promouvoir des produits spécifiques pour générer des bénéfices en cliquant sur les publicités ou augmenter la note du magasin pour un niveau supérieur. Ventes.

En plus de cela, il est également livré avec des fonctions qui peuvent contrôler les comptes de médias sociaux sur Facebook, Google et Sound Cloud, y compris l’enregistrement de nouveaux comptes, la connexion, ainsi que commenter et aimer d’autres publications pour augmenter les vues.

La séquence d’attaque se déclenche lorsque les utilisateurs téléchargent l’une des applications infectées (par exemple, Temple Endless Runner 2) à partir de la boutique Microsoft qui, une fois lancée, charge le jeu mais supprime et installe furtivement le compte-gouttes de l’étape suivante via JavaScript.

En cours de route, il existe des étapes pour identifier les logiciels de détection de menaces potentiels d’entreprises telles que Kaspersky Lab, ESET, Norton Security, Webroot, Sophos et F-Secure avant que le dropper ne procède à la récupération du malware bot réel.

La liste des éditeurs de jeux qui ont poussé les applications contenant des logiciels malveillants est la suivante –

- Jeux Lupy

- Fou 4 jeux

- Jeux jeuxjeuxkeux

- Jeux Akshi

- Jeux Goo

- Affaire Bizzon

« Comme la charge utile du bot est chargée dynamiquement à chaque exécution, les attaquants peuvent modifier le code et changer le comportement du bot à haut risque », a noté Marelus. « Par exemple, ils peuvent initialiser une autre deuxième étape et déposer un nouveau malware tel qu’un ransomware ou un RAT. Tout cela peut se produire à l’insu de la victime. »