Les agences de cybersécurité aux États-Unis et au Royaume-Uni ont publié hier un mixte consultatif à propos d’une menace de malware massive et continue infectant les appliances de stockage en réseau (NAS) de la société taïwanaise QNAP.

Appelé QSnatch (ou Derek), le malware voleur de données aurait compromis 62 000 appareils depuis la publication des rapports en octobre dernier, avec un degré élevé d’infection en Europe occidentale et en Amérique du Nord.

«Tous les périphériques NAS QNAP sont potentiellement vulnérables aux logiciels malveillants QSnatch s’ils ne sont pas mis à jour avec les derniers correctifs de sécurité», ont déclaré la Cybersecurity and Infrastructure Security Agency (CISA) américaine et le National Cyber Security Center (NCSC) du Royaume-Uni dans l’alerte.

« De plus, une fois qu’un appareil a été infecté, les attaquants peuvent empêcher les administrateurs d’exécuter avec succès les mises à jour du firmware. »

Le mode de compromis, c’est-à-dire le vecteur d’infection, reste encore flou, mais CISA et NCSC ont déclaré que la première campagne a probablement commencé en 2014 et s’est poursuivie jusqu’à la mi-2017 avant de s’intensifier au cours des derniers mois pour infecter environ 7600 appareils aux États-Unis et environ 3 900 appareils au Royaume-Uni.

Plus de 7 000 appareils NAS ont été ciblés par le malware en Allemagne uniquement, selon l’équipe allemande d’intervention en cas d’urgence informatique (CERT-Bund) en octobre 2019.

Bien que l’infrastructure utilisée par les mauvais acteurs dans les deux campagnes ne soit pas actuellement active, la deuxième vague d’attaques consiste à injecter le malware pendant la phase d’infection et ensuite à utiliser un algorithme de génération de domaine (DGA) pour configurer un canal de commande et de contrôle (C2) pour la communication à distance avec les hôtes infectés et exfiltrer les données sensibles.

« Les deux campagnes se distinguent par la charge utile initiale utilisée ainsi que par certaines différences de capacités », ont déclaré les agences.

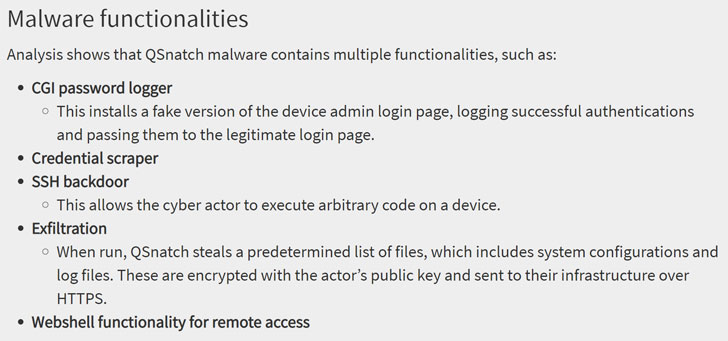

La dernière version de QSnatch est livrée avec un large éventail de fonctionnalités, y compris un enregistreur de mot de passe CGI qui utilise un faux écran de connexion administrateur pour capturer les mots de passe, un grattoir d’informations d’identification, une porte dérobée SSH capable d’exécuter du code arbitraire et une fonctionnalité de shell Web pour accéder au appareil à distance.

De plus, le malware gagne en persistance en empêchant les mises à jour d’être installées sur le périphérique QNAP infecté, ce qui se fait en « redirigeant les noms de domaine principaux utilisés par le NAS vers des versions locales obsolètes afin que les mises à jour ne puissent jamais être installées ».

Les deux agences ont exhorté les organisations à s’assurer que leurs appareils n’ont pas été précédemment compromis et, le cas échéant, à effectuer une réinitialisation d’usine complète sur l’appareil avant d’effectuer la mise à niveau du micrologiciel. Il est également recommandé de suivre l’avis de sécurité de QNAP pour éviter l’infection en suivant le étapes répertoriées ici.

«Vérifiez que vous avez acheté des appareils QNAP auprès de sources fiables», ont suggéré CISA et NCSC dans le cadre d’une atténuation supplémentaire contre QSnatch. « Bloquez les connexions externes lorsque l’appareil est destiné à être utilisé uniquement pour le stockage interne. »