Le groupe de cyberespionnage russe connu sous le nom de Tourla a été observé en train de se greffer sur l’infrastructure d’attaque utilisée par un logiciel malveillant vieux de dix ans pour fournir ses propres outils de reconnaissance et de porte dérobée à des cibles en Ukraine.

Mandiant, propriété de Google, qui suit l’opération sous le nom de cluster non catégorisé UNC4210a déclaré que les serveurs piratés correspondent à une variante d’un malware de base appelé ANDROMEDA (alias Gamarue) qui a été téléchargé sur VirusTotal en 2013.

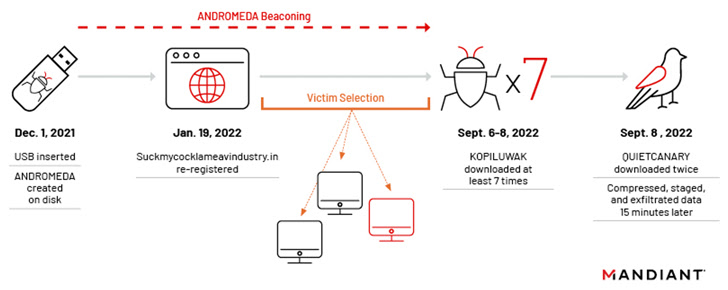

« UNC4210 a réenregistré au moins trois domaines de commande et de contrôle (C2) ANDROMEDA expirés et a commencé à profiler les victimes pour déployer sélectivement KOPILUWAK et QUIETCANARY en septembre 2022 », ont déclaré les chercheurs de Mandiant. m’a dit dans une analyse publiée la semaine dernière.

Turla, également connue sous les noms de Iron Hunter, Krypton, Uroburos, Venomous Bear et Waterbug, est une équipe d’État-nation d’élite qui cible principalement les organisations gouvernementales, diplomatiques et militaires à l’aide d’un large éventail de logiciels malveillants personnalisés.

Depuis le début de l’invasion militaire russe de l’Ukraine en février 2022, le collectif contradictoire a été lié à une série d’efforts de phishing et de reconnaissance des informations d’identification visant des entités situées dans le pays.

En juillet 2022, le groupe d’analyse des menaces (TAG) de Google a révélé que Turla avait créé une application Android malveillante pour soi-disant « aider » les hacktivistes pro-ukrainiens à lancer des attaques par déni de service distribué (DDoS) contre des sites russes.

La dernière découverte de Mandiant montre que Turla a coopté furtivement d’anciennes infections comme mécanisme de distribution de logiciels malveillants, sans parler du fait qu’ANDROMEDA se propage via des clés USB infectées.

« Les logiciels malveillants de propagation USB continuent d’être un vecteur utile pour obtenir un accès initial aux organisations », a déclaré la société de renseignement sur les menaces.

Dans l’incident analysé par Mandiant, une clé USB infectée aurait été insérée dans une organisation ukrainienne anonyme en décembre 2021, conduisant finalement au déploiement d’un héritage ANDROMEDA artefact sur l’hôte lors du lancement d’un fichier de lien malveillant (.LNK) se faisant passer pour un dossier dans la clé USB.

L’acteur menaçant a ensuite réaffecté l’un des domaines inactifs qui faisaient partie de la défunte infrastructure C2 d’ANDROMEDA – qu’il a réenregistré en janvier 2022 – pour profiler la victime en fournissant la première étape KOPI LUWAK dropper, un utilitaire de reconnaissance de réseau basé sur JavaScript.

Deux jours plus tard, le 8 septembre 2022, l’attaque est passée à la phase finale avec l’exécution d’un implant basé sur .NET baptisé QUIETCANARY (alias Tunnus), entraînant l’exfiltration des fichiers créés après le 1er janvier 2021.

L’artisanat employé par Turla concorde avec les rapports antérieurs sur les vastes efforts de profilage des victimes du groupe coïncidant avec la guerre russo-ukrainienne, l’aidant potentiellement à adapter ses efforts d’exploitation de suivi pour récolter les informations d’intérêt pour la Russie.

C’est également l’un des rares cas où une unité de piratage a été identifiée ciblant les victimes d’une campagne de logiciels malveillants différente pour atteindre ses propres objectifs stratégiques, tout en obscurcissant son rôle.

« Alors que les anciens logiciels malveillants ANDROMEDA continuent de se propager à partir de périphériques USB compromis, ces domaines réenregistrés présentent un risque car de nouveaux acteurs de la menace peuvent prendre le contrôle et fournir de nouveaux logiciels malveillants aux victimes », ont déclaré les chercheurs.

« Cette nouvelle technique de revendication de domaines expirés utilisée par des logiciels malveillants largement distribués et à motivation financière peut permettre des compromissions ultérieures dans un large éventail d’entités. De plus, les logiciels malveillants et les infrastructures plus anciens peuvent être plus susceptibles d’être négligés par les défenseurs qui trient une grande variété d’alertes . »

COLDRIVER cible les laboratoires de recherche nucléaire américains

Les résultats viennent également comme Reuters signalé qu’un autre groupe menaçant parrainé par l’État russe nommé COLDRIVER (alias Callisto ou SEABORGIUM) a ciblé trois laboratoires de recherche nucléaire aux États-Unis au début de 2022.

À cette fin, les agressions numériques impliquaient la création de fausses pages de connexion pour les laboratoires nationaux de Brookhaven, Argonne et Lawrence Livermore dans le but d’inciter les scientifiques nucléaires à révéler leurs mots de passe.

La tactique est cohérente avec l’activité connue de COLDRIVER, qui a récemment été démasquée en usurpant les pages de connexion des sociétés de conseil en matière de défense et de renseignement ainsi que des ONG, des groupes de réflexion et des entités d’enseignement supérieur au Royaume-Uni et aux États-Unis.