Un groupe de cyberespionnage ayant des liens avec la Corée du Nord a refait surface avec une variante plus furtive de son cheval de Troie d’accès à distance appelé Konni pour attaquer les institutions politiques situées en Russie et en Corée du Sud.

« Les auteurs améliorent constamment le code », a déclaré Roberto Santos, chercheur chez Malwarebytes. mentionné. « Leurs efforts visent à briser le flux typique enregistré par les bacs à sable et à rendre la détection plus difficile, en particulier via des signatures régulières, car les parties critiques de l’exécutable sont désormais cryptées. »

Les intrusions les plus récentes mises en scène par le groupe, censé opérer sous l’égide de Kimsuky, impliquaient de cibler le ministère des Affaires étrangères de la Fédération de Russie (MID) avec des leurres du Nouvel An pour compromettre les systèmes Windows avec des logiciels malveillants.

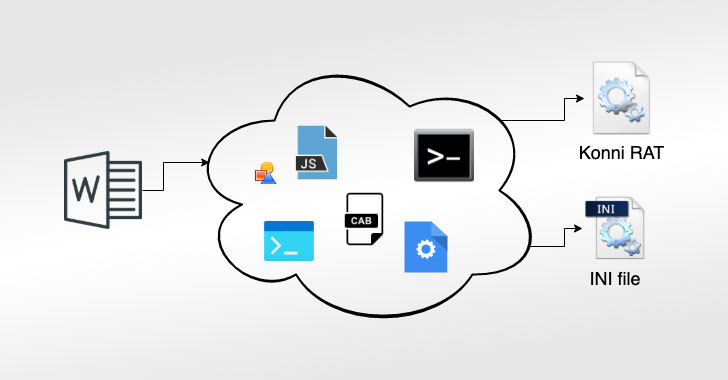

Les infections, comme avec d’autres attaques de ce type, commencent par un document Microsoft Office malveillant qui, lorsqu’il est ouvert, lance un processus en plusieurs étapes qui implique plusieurs parties mobiles qui aident les attaquants à élever les privilèges, à échapper à la détection et finalement à déployer le Konni RAT. charge utile sur les systèmes compromis.

Un nouvel ajout aux capacités existantes de la porte dérobée est la transition du codage Base64 au cryptage AES pour protéger ses chaînes et pour masquer leur véritable objectif. En plus de cela, les différents fichiers de support supprimés pour faciliter la compromission sont désormais également cryptés à l’aide d’AES.

« Intelligemment, ils ont réutilisé l’algorithme utilisé pour la protection des chaînes, rendant la disposition des fichiers identique à la disposition des chaînes protégées, telles qu’elles apparaissent dans la mémoire brute », a détaillé Santox.

Les mises à jour importantes sont un exemple de la rapidité avec laquelle des acteurs sophistiqués peuvent faire évoluer leurs tactiques et techniques pour créer quelque chose de puissant et efficace qui peut dépasser les couches de sécurité et de détection.