Une campagne malveillante montée par le groupe Lazarus lié à la Corée du Nord cible les fournisseurs d’énergie du monde entier, y compris ceux basés aux États-Unis, au Canada et au Japon.

« La campagne est destinée à infiltrer des organisations du monde entier pour établir un accès à long terme et ensuite exfiltrer des données présentant un intérêt pour l’État-nation de l’adversaire », a déclaré Cisco Talos. a dit dans un rapport partagé avec The Hacker News.

Certains éléments des attaques d’espionnage sont déjà entrés dans le domaine public, grâce à des rapports antérieurs de Symantec et AhnLab, propriété de Broadcom, plus tôt en avril et mai.

Symantec a attribué l’opération à un groupe appelé Stonefly, un sous-groupe de Lazarus mieux connu sous le nom d’Andariel, Guardian of Peace, OperationTroy et Silent Chollima.

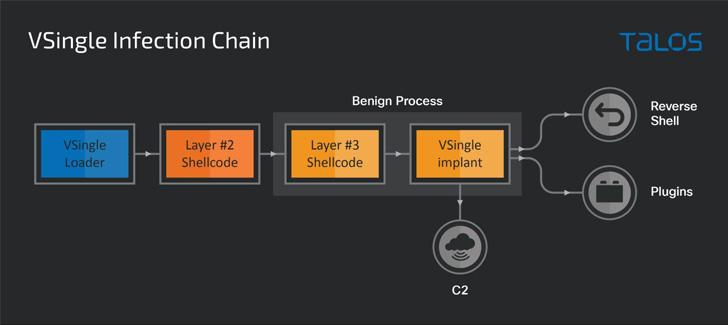

Alors que ces attaques conduisaient auparavant à l’instrumentation des implants Preft (alias Dtrack) et NukeSped (alias Manuscrypt), la dernière vague d’attaques se distingue par l’utilisation de deux autres logiciels malveillants : VSimpleun robot HTTP qui exécute du code arbitraire à partir d’un réseau distant et une porte dérobée Golang appelée YamaBot.

La campagne utilise également un nouveau cheval de Troie d’accès à distance appelé MagicRAT, doté de capacités permettant d’échapper à la détection et de lancer des charges utiles supplémentaires sur les systèmes infectés.

« Bien que les mêmes tactiques aient été appliquées dans les deux attaques, les implants malveillants résultants déployés sont distincts les uns des autres, ce qui indique la grande variété d’implants disponibles à la disposition de Lazarus », ont déclaré les chercheurs Jung soo An, Asheer Malhotra et Vitor Ventura. .

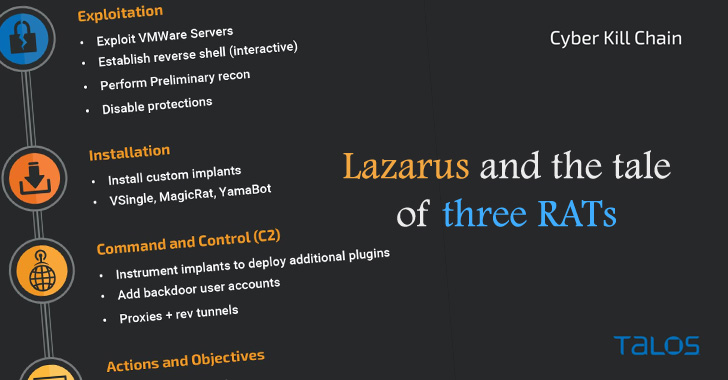

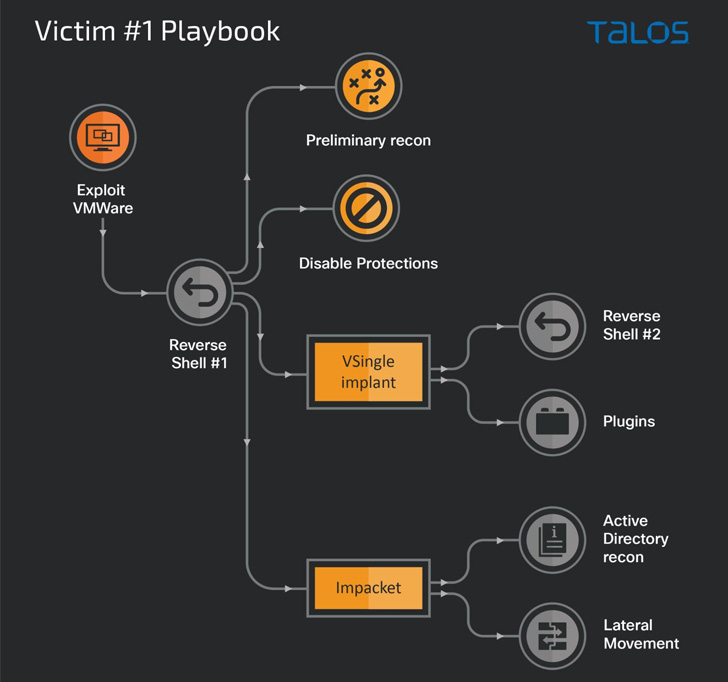

L’accès initial aux réseaux d’entreprise est facilité par l’exploitation des vulnérabilités des produits VMware (par exemple, Log4Shell), dans le but ultime d’établir un accès permanent pour effectuer des activités à l’appui des objectifs du gouvernement nord-coréen.

L’utilisation de VSingle dans une chaîne d’attaque aurait permis à l’auteur de la menace d’effectuer une variété d’activités telles que la reconnaissance, l’exfiltration et la porte dérobée manuelle, donnant aux opérateurs une solide compréhension de l’environnement de la victime.

Parmi les autres tactiques adoptées par le groupe en plus de l’utilisation de logiciels malveillants sur mesure, citons la collecte d’informations d’identification via des outils tels que Mimikatz et Procdump, la désactivation des composants antivirus et la reconnaissance des services Active Directory, et même la prise de mesures pour nettoyer leurs traces après l’activation des portes dérobées sur le terminal.