L’acteur de menace parrainé par l’État nord-coréen connu sous le nom de Kimsuky a été découvert à l’aide d’un nouvel outil de reconnaissance appelé ReconRequin dans le cadre d’une campagne mondiale en cours.

« [ReconShark] est activement distribué à des personnes spécifiquement ciblées par le biais d’e-mails de harponnage, de liens OneDrive menant au téléchargement de documents et à l’exécution de macros malveillantes », ont déclaré les chercheurs de SentinelOne, Tom Hegel et Aleksandar Milenkoski. a dit.

Kimsuky est également connu sous les noms APT43, ARCHIPELAGO, Black Banshee, Nickel Kimball, Emerald Sleet (anciennement Thallium) et Velvet Chollima.

Actif depuis au moins 2012, le prolifique L’acteur menaçant a été lié à des attaques ciblées contre des organisations non gouvernementales (ONG), des groupes de réflexion, des agences diplomatiques, des organisations militaires, des groupes économiques et des entités de recherche en Amérique du Nord, en Asie et en Europe.

Le dernier ensemble d’intrusions documenté par SentinelOne exploite des thèmes géopolitiques liés à la prolifération nucléaire de la Corée du Nord pour activer la séquence d’infection.

« Notamment, les e-mails de harponnage sont créés avec un niveau de qualité de conception adapté à des individus spécifiques, augmentant la probabilité d’ouverture par la cible », ont déclaré les chercheurs. « Cela inclut un formatage, une grammaire et des indices visuels appropriés, apparaissant légitimes pour les utilisateurs sans méfiance. »

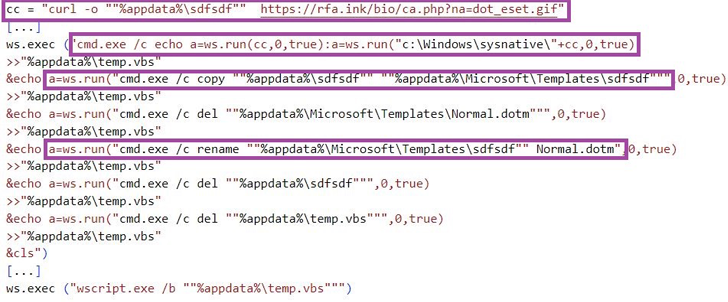

Ces messages contiennent des liens vers des documents Microsoft Word piégés hébergés sur OneDrive pour déployer ReconShark, qui fonctionne principalement comme un outil de reconnaissance pour exécuter des instructions envoyées depuis un serveur contrôlé par un acteur. Il s’agit également d’une évolution de l’ensemble d’outils malveillants BabyShark de l’acteur malveillant.

« Il exfiltre les informations système vers le serveur C2, maintient la persistance sur le système et attend d’autres instructions de l’opérateur », Palo Alto Networks Unit 42 a dit dans son analyse de BabyShark en février 2019.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

ReconShark est spécialement conçu pour exfiltrer des détails sur les processus en cours d’exécution, les mécanismes de détection déployés et les informations sur le matériel, ce qui suggère que les données recueillies à partir de l’outil sont utilisées pour mener des « attaques de précision » impliquant des logiciels malveillants adaptés à l’environnement ciblé d’une manière qui évite la détection.

Le logiciel malveillant est également capable de déployer des charges utiles supplémentaires à partir du serveur en fonction de « quels processus de mécanisme de détection s’exécutent sur les machines infectées ».

Les résultats s’ajoutent aux preuves croissantes que l’acteur de la menace modifie activement ses tactiques pour prendre pied sur les hôtes compromis, établir la persistance et recueillir furtivement des renseignements pendant de longues périodes.

« Les attaques en cours de Kimsuky et leur utilisation du nouvel outil de reconnaissance, ReconShark, mettent en évidence la nature évolutive du paysage des menaces nord-coréennes », a déclaré SentinelOne.