Un acteur menaçant parrainé par l’État et prétendument affilié à l’Iran a été lié à une série d’attaques ciblées visant des fournisseurs de services Internet (FAI) et des opérateurs de télécommunications en Israël, au Maroc, en Tunisie et en Arabie saoudite, ainsi qu’un ministère des Affaires étrangères ( MFA) en Afrique, révèlent de nouvelles découvertes.

Les intrusions, organisées par un groupe identifié comme Lyceum, se seraient produites entre juillet et octobre 2021, ont déclaré des chercheurs du groupe Accenture Cyber Threat Intelligence (ACTI) et de l’équipe de contre-espionnage adverse (PACT) de Prevailion dans un rapport technique. Les noms des victimes n’ont pas été divulgués.

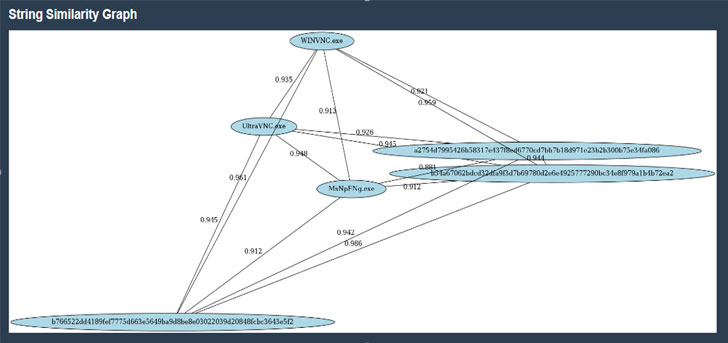

Les dernières révélations mettent en lumière l’infrastructure Web utilisée par Lyceum, plus de 20 d’entre elles, permettant l’identification de « victimes supplémentaires et offrant une visibilité supplémentaire sur la méthodologie de ciblage de Lyceum », selon les chercheurs. c’est noté, ajoutant qu' »au moins deux des compromis identifiés sont considérés comme étant en cours malgré la divulgation publique préalable d’indicateurs de compromis ».

Considéré comme actif depuis 2017, Lyceum (alias Hexane ou Spirlin) est connu pour cibler des secteurs d’importance nationale stratégique à des fins de cyberespionnage, tout en réorganisant son arsenal avec de nouveaux implants et en élargissant son champ de vision pour inclure les FAI et les agences gouvernementales. Les logiciels malveillants et les TTP nouveaux et mis à jour ont permis au groupe de piratage de lancer des attaques contre deux entités en Tunisie, a révélé le mois dernier la société russe de cybersécurité Kaspersky.

L’acteur menaçant est traditionnellement observé utiliser le bourrage d’informations d’identification et les attaques par force brute comme vecteurs d’attaque initiaux pour obtenir les informations d’identification du compte et prendre pied dans les organisations ciblées, en tirant parti de l’accès comme tremplin pour supprimer et exécuter des outils de post-exploitation.

Deux familles de logiciels malveillants distinctes – appelées Shark et Milan (nommées « James » par Kaspersky) – sont les principaux implants déployés par l’acteur de la menace, chacun permettant l’exécution de commandes arbitraires et l’exfiltration de données sensibles des systèmes compromis vers un attaquant distant. serveur contrôlé.

ACTI et PACT ont également déclaré avoir localisé le balisage d’une porte dérobée reconfigurée ou potentiellement nouvelle du Lyceum fin octobre 2021 provenant d’une entreprise de télécommunications en Tunisie et d’un MFA en Afrique, indiquant que les opérateurs mettent activement à jour leurs portes dérobées à la lumière des récentes divulgations publiques et tenter de contourner la détection par un logiciel de sécurité.

« Lyceum continuera probablement à utiliser les portes dérobées Shark et Milan, mais avec quelques modifications, car le groupe a probablement été en mesure de maintenir sa présence dans les réseaux de victimes malgré la divulgation publique de [indicators of compromise] associés à ses opérations », ont déclaré les chercheurs.