Lié à l’Iran Eau boueuse Un acteur malveillant a été observé ciblant plusieurs pays du Moyen-Orient ainsi que d’Asie centrale et occidentale dans le cadre d’une nouvelle activité de harponnage.

« La campagne a été observée ciblant l’Arménie, l’Azerbaïdjan, l’Égypte, l’Irak, Israël, la Jordanie, Oman, le Qatar, le Tadjikistan et les Émirats arabes unis », a déclaré le chercheur de Deep Instinct, Simon Kenin. a dit dans une rédaction technique.

MuddyWater, également appelé Boggy Serpens, Cobalt Ulster, Earth Vetala, Mercury, Seedworm, Static Kitten et TEMP.Zagros, serait un élément subordonné au sein du ministère iranien du renseignement et de la sécurité (MOIS).

Actifs depuis au moins 2017, les attaques montées par le groupe d’espionnage ont généralement ciblé les secteurs des télécommunications, du gouvernement, de la défense et du pétrole.

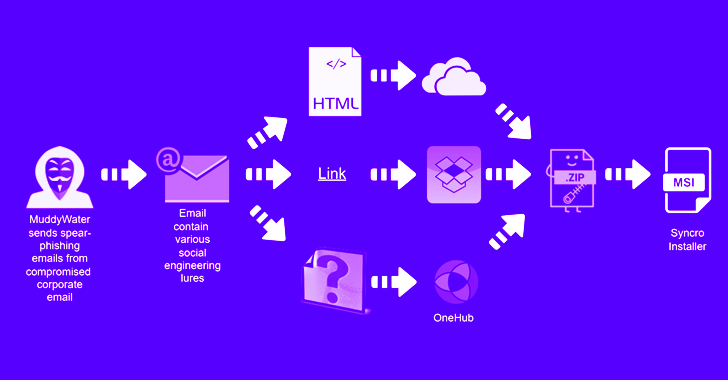

L’ensemble d’intrusion actuel suit le mode opératoire de longue date de MuddyWater consistant à utiliser des leurres de phishing contenant des liens directs Dropbox ou des pièces jointes de documents avec une URL intégrée pointant vers un fichier d’archive ZIP.

Il convient de mentionner ici que les messages sont envoyés à partir de comptes de messagerie d’entreprise déjà compromis, qui sont proposé à la vente sur le darknet par des boutiques de messagerie Web comme Xleet, Odin, Xmina et Lufix entre 8 $ et 25 $ par compte.

Alors que les fichiers d’archives abritaient auparavant des programmes d’installation pour des outils légitimes tels que ScreenConnect et RemoteUtilities, l’acteur a été observé en train de passer à Atera Agent en juillet 2022 dans le but de voler sous le radar.

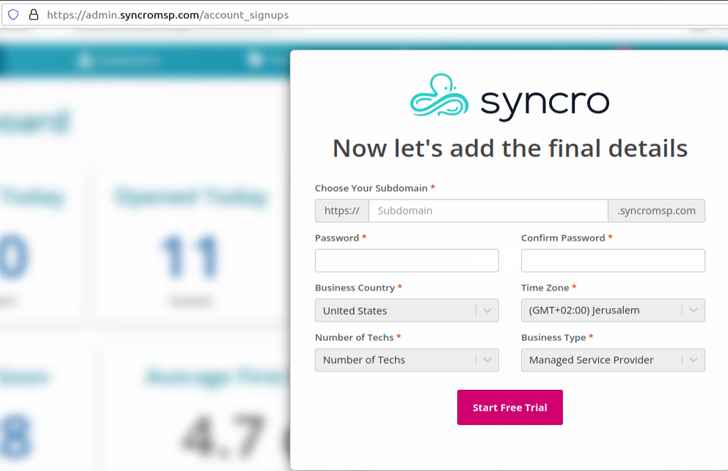

Mais signe supplémentaire que la campagne est activement maintenue et mise à jour, les tactiques d’attaque ont été à nouveau modifiées pour fournir un outil d’administration à distance différent nommé Syncro.

La logiciel MSP intégré offre un moyen de contrôler complètement une machine, permettant à l’adversaire d’effectuer une reconnaissance, de déployer des portes dérobées supplémentaires et même de vendre l’accès à d’autres acteurs.

« Un acteur malveillant qui a accès à une machine d’entreprise via de telles capacités dispose d’options presque illimitées », a noté Kenin.

Les découvertes surviennent alors que Deep Instinct a également découvert de nouvelles composants malveillants employé par un groupe basé au Liban suivi sous le nom de Polonium dans ses attaques visant exclusivement des entités israéliennes.

« Polonium coordonne ses opérations avec plusieurs groupes d’acteurs suivis affiliés au ministère iranien du renseignement et de la sécurité (MOIS), sur la base du chevauchement des victimes et des techniques et outils communs suivants », a noté Microsoft en juin 2022.