C’est une chose pour les groupes APT de mener du cyberespionnage pour atteindre leurs propres objectifs financiers. Mais c’est une tout autre affaire quand ils sont utilisés comme des «hackers contre rémunération» par des entreprises privées concurrentes pour se débarrasser d’informations confidentielles.

Le Cyber Threat Intelligence Lab de Bitdefender a découvert un autre exemple d’attaque d’espionnage visant une société internationale d’architecture et de production vidéo sans nom qui avait toutes les caractéristiques d’une campagne soigneusement orchestrée.

«Le groupe de cybercriminels a infiltré l’entreprise à l’aide d’un plugin corrompu et spécialement conçu pour Autodesk 3ds Max», ont déclaré des chercheurs de Bitdefender dans un rapport publié aujourd’hui.

« L’enquête a également révélé que l’infrastructure de commandement et de contrôle utilisée par le groupe de cybercriminels pour tester sa charge malveillante par rapport à la solution de sécurité de l’organisation, est située en Corée du Sud. »

Bien qu’il y ait eu des cas précédents de groupes de mercenaires APT tels que Bassin sombre et Deceptikons (alias DeathStalker) ciblant le secteur financier et juridique, c’est la première fois qu’un acteur de la menace utilise le même modus operandi dans le secteur immobilier.

Le mois dernier, une campagne similaire – appelée StrongPity – a été découverte en utilisant des installateurs de logiciels contaminés comme compte-gouttes pour introduire une porte dérobée pour l’exfiltration de documents.

« Cela est susceptible de devenir la nouvelle norme en termes de marchandisation des groupes APT – pas seulement les acteurs parrainés par l’État, mais par toute personne recherchant leurs services à des fins personnelles, dans tous les secteurs », a déclaré la société de cybersécurité.

Utilisation d’un plug-in Autodesk 3ds Max corrompu

Dans un avis publié plus tôt ce mois-ci, Autodesk a averti les utilisateurs d’une variante de l’exploit MAXScript «PhysXPluginMfx» qui peut corrompre les paramètres de 3ds Max, exécuter un code malveillant et se propager à d’autres fichiers MAX sur un système Windows lors du chargement des fichiers infectés dans le logiciel.

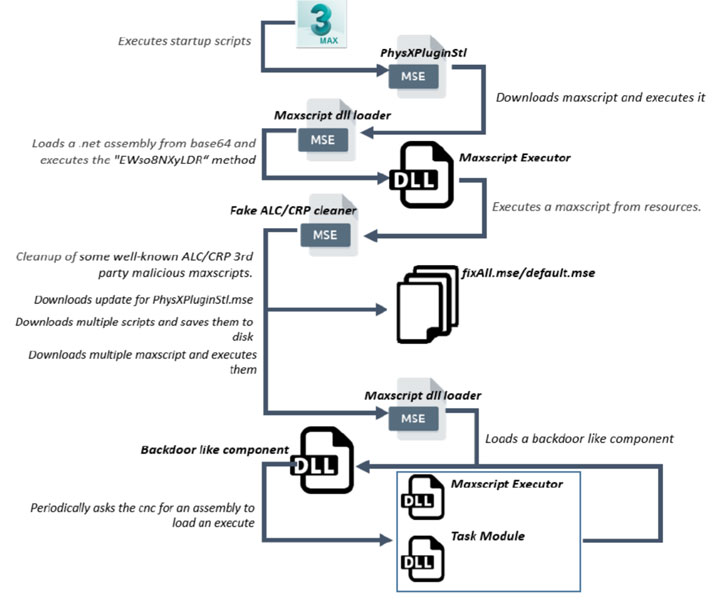

Mais selon l’analyse médico-légale de Bitdefender, cet échantillon fragmentaire MAXScript Encrypted (« PhysXPluginStl.mse ») contenait un fichier DLL intégré, qui a ensuite téléchargé des binaires .NET supplémentaires à partir du serveur C&C dans le but ultime de voler des documents importants.

Les binaires, à leur tour, sont responsables du téléchargement d’autres MAXScripts malveillants capables de collecter des informations sur la machine compromise et d’exfiltrer les détails vers le serveur distant, qui transmet une charge utile finale qui peut capturer des captures d’écran et recueillir des mots de passe à partir de navigateurs Web tels que Firefox, Google Chrome et Internet Explorer.

En plus d’utiliser un mécanisme de veille pour rester sous le radar et échapper à la détection, les chercheurs de Bitdefender ont également découvert que les auteurs de logiciels malveillants disposaient d’un ensemble d’outils complet pour espionner ses victimes, y compris un binaire « HdCrawler », dont le travail consiste à énumérer et télécharger des fichiers avec des extensions (.webp, .jpg, .png, .zip, .obb, .uasset, etc.) au serveur, et un voleur d’informations avec de nombreuses fonctionnalités.

Les informations amassées par le voleur vont du nom d’utilisateur, du nom de l’ordinateur, des adresses IP des adaptateurs réseau, de Windows Nom du produit, version du .NET Framework, processeurs (nombre de cœurs, vitesse et autres informations), RAM totale et libre disponible, détails de stockage aux noms des processus exécutés sur le système, les fichiers configurés pour démarrer automatiquement après un démarrage, et la liste des fichiers récents consultés.

Les données de télémétrie de Bitdefender ont également révélé d’autres échantillons de logiciels malveillants similaires communiquant avec le même serveur C&C, datant d’il y a un peu moins d’un mois, suggérant que le groupe cible d’autres victimes.

Il est recommandé aux utilisateurs de 3ds Max de télécharger la dernière version des outils de sécurité pour Autodesk 3ds Max 2021-2015SP1 afin d’identifier et de supprimer le malware PhysXPluginMfx MAXScript.

« La sophistication de l’attaque révèle un groupe de style APT qui avait une connaissance préalable des systèmes de sécurité de l’entreprise et des applications logicielles utilisées, planifiant soigneusement leur attaque pour infiltrer l’entreprise et exfiltrer les données sans être détectées », ont déclaré les chercheurs.

«L’espionnage industriel n’a rien de nouveau et, le secteur immobilier étant très compétitif, avec des contrats évalués à des milliards de dollars, les enjeux sont importants pour remporter des contrats pour des projets de luxe et pourraient justifier de se tourner vers les groupes mercenaires APT pour obtenir un avantage de négociation. «