Les chercheurs en cybersécurité ont dévoilé aujourd’hui une attaque d’espionnage complexe et ciblée contre des victimes potentielles du secteur gouvernemental en Asie du Sud-Est qui, selon eux, a été menée par un groupe APT chinois sophistiqué au moins depuis 2018.

« L’attaque dispose d’un arsenal complexe et complet de compte-gouttes, de portes dérobées et d’autres outils impliquant des binaires de porte dérobée Chinoxy, PcShare RAT et FunnyDream, avec des artefacts médico-légaux pointant vers un acteur chinois sophistiqué », a déclaré Bitdefender dans une nouvelle analyse partagée avec The Hacker News.

Il convient de noter que le DrôleRêve La campagne a déjà été liée à des entités gouvernementales de premier plan en Malaisie, à Taiwan et aux Philippines, avec une majorité de victimes situées au Vietnam.

Selon les chercheurs, non seulement environ 200 machines présentaient des indicateurs d’attaque associés à la campagne, mais des preuves indiquent que l’acteur de la menace peut avoir compromis contrôleurs de domaine sur le réseau de la victime, ce qui lui permet de se déplacer latéralement et éventuellement de prendre le contrôle d’autres systèmes.

La recherche a donné peu ou pas d’indices sur la façon dont l’infection s’est produite, bien que l’on soupçonne que les attaquants ont utilisé des leurres d’ingénierie sociale pour inciter les utilisateurs involontaires à ouvrir des fichiers malveillants.

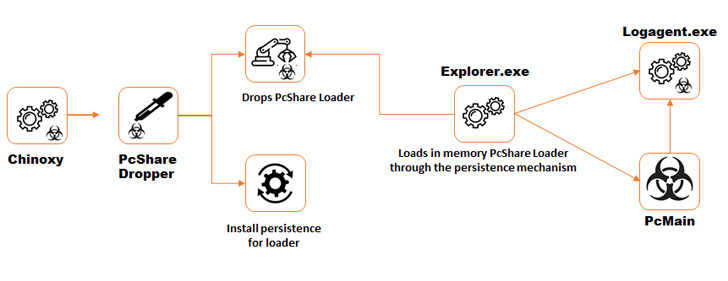

Lors de la prise de pied initiale, plusieurs outils se sont avérés être déployés sur le système infecté, y compris le Porte dérobée Chinoxy pour gagner en persistance ainsi qu’un cheval de Troie chinois d’accès à distance (RAT) appelé PcShare, une variante modifiée du même outil disponible sur GitHub.

Outre l’utilisation d’utilitaires de ligne de commande tels que tasklist.exe, ipconfig.exe, systeminfo.exe et netstat pour collecter des informations système, un certain nombre d’autres – ccf32, FilePak, FilePakMonitor, ScreenCap, Keyrecord et TcpBridge – ont été installés pour collecter des fichiers , capturez des captures d’écran, consignez les frappes au clavier et exfiltrez les informations collectées vers un serveur contrôlé par un attaquant.

L’enquête a également révélé l’utilisation de la porte dérobée FunnyDream susmentionnée à partir de mai 2019, qui comprend de multiples capacités pour collecter des données utilisateur, nettoyer les traces de déploiement de logiciels malveillants, contrecarrer la détection et exécuter des commandes malveillantes, dont les résultats ont été renvoyés à la commande et -serveurs de contrôle (C&C) situés à Hong Kong, en Chine, en Corée du Sud et au Vietnam.

« Attribuer des attaques de type APT à un groupe ou un pays particulier peut être extrêmement difficile, principalement parce que les artefacts médico-légaux peuvent parfois être plantés intentionnellement, l’infrastructure C&C peut résider n’importe où dans le monde et les outils utilisés peuvent être réutilisés d’autres groupes APT », les chercheurs conclu.

«Au cours de cette analyse, certains artefacts médico-légaux semblent suggérer un groupe APT de langue chinoise, car certaines des ressources trouvées dans plusieurs binaires avaient une langue définie sur le chinois, et la porte dérobée Chinoxy utilisée pendant la campagne est un cheval de Troie connu pour avoir été utilisé. par des acteurs de la menace de langue chinoise. «