Les chercheurs en cybersécurité ont découvert des vulnérabilités critiques dans les implémentations VPN industrielles principalement utilisées pour fournir un accès à distance aux réseaux de technologie opérationnelle (OT) qui pourraient permettre aux pirates d’écraser des données, d’exécuter du code malveillant et de compromettre les systèmes de contrôle industriel (ICS).

Un nouveau rapport publié par la société de cybersécurité industrielle Claroty démontre de multiples vulnérabilités graves dans les installations VPN de niveau entreprise, notamment Secomea GateManager M2M Server, Moxa EDR-G902 et EDR-G903, et le client VPN eCatcher de HMS Networks eWon.

Ces produits vulnérables sont largement utilisés dans les industries de terrain telles que le pétrole et le gaz, les services d’eau et les services publics d’électricité pour accéder à distance, entretenir et surveiller les ICS et les appareils de terrain, y compris les contrôleurs logiques programmables (API) et les périphériques d’entrée / sortie.

Selon les chercheurs de Claroty, une exploitation réussie de ces vulnérabilités peut donner à un attaquant non authentifié un accès direct aux périphériques ICS et potentiellement causer des dommages physiques.

Dans GateManager de Secomean, les chercheurs ont découvert plusieurs failles de sécurité, y compris une vulnérabilité critique (CVE-2020-14500) qui permet d’écraser des données arbitraires, d’exécuter du code arbitraire ou de provoquer une condition DoS, d’exécuter des commandes en tant que root et d’obtenir des mots de passe utilisateur en raison de l’utilisation d’un type de hachage faible.

GateManager est un serveur d’accès à distance ICS largement utilisé, déployé dans le monde entier en tant que solution SaaS basée sur le cloud qui permet aux utilisateurs de se connecter au réseau interne depuis Internet via un tunnel chiffré tout en évitant les configurations de serveur.

La faille critique, identifiée comme CVE-2020-14500, affecte le composant GateManager, l’instance de routage principale de la solution d’accès à distance Secomea. La faille est due à une mauvaise gestion de certains des en-têtes de requête HTTP fournis par le client.

Cette faille peut être exploitée à distance et sans nécessiter aucune authentification pour réaliser l’exécution de code à distance, ce qui pourrait entraîner un accès complet au réseau interne d’un client, ainsi que la possibilité de décrypter tout le trafic qui passe par le VPN.

Dans les serveurs VPN industriels Moxa EDR-G902 et EDR-G903, les chercheurs ont découvert un bogue de dépassement de tampon basé sur la pile (CVE-2020-14511) dans le serveur Web du système qui peut être déclenché simplement en envoyant une requête HTTP spécialement conçue, permettant éventuellement aux attaquants. pour exécuter l’exécution de code à distance sans avoir besoin d’informations d’identification.

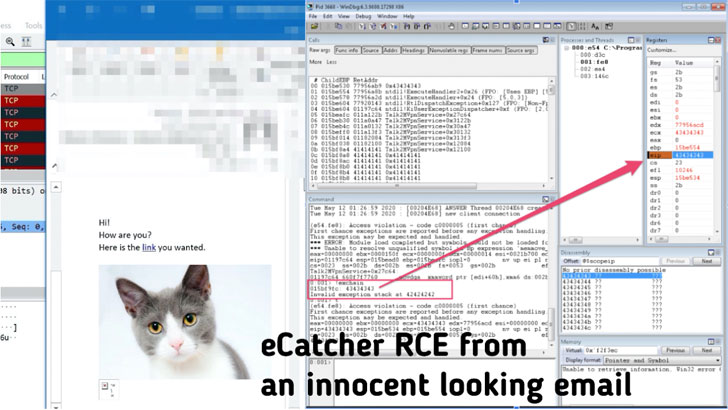

Les chercheurs de Claroty ont également testé eCatcher de HMS Networks, un client VPN propriétaire qui se connecte au périphérique VPN eWon de la société, et ont constaté que le produit est vulnérable à un débordement de tampon critique basé sur la pile (CVE-2020-14498) qui peut être exploité pour atteindre exécution de code à distance.

Tout ce qu’un attaquant doit faire est d’inciter les victimes à visiter un site Web malveillant ou à ouvrir un e-mail malveillant contenant un élément HTML spécialement conçu qui déclenche la faille dans eCatcher, permettant éventuellement aux attaquants de prendre le contrôle complet de la machine ciblée.

Les trois fournisseurs ont été informés des vulnérabilités et ont réagi rapidement pour publier des correctifs de sécurité qui corrigent les failles de leurs produits.

Il est recommandé aux utilisateurs de Secomea de mettre à jour leurs produits vers le nouveau libéré GateManager versions 9.2c / 9.2i, les utilisateurs de Moxa doivent mettre à jour EDR-G902 / 3 vers la version v5.5 en appliquant les mises à jour du micrologiciel disponibles pour le Série EDR-G902 et Série EDR-G903, et les utilisateurs de HMS Networks sont invités à mettre à jour eCatcher pour Version 6.5.5 ou plus tard.