Une nouvelle recherche a révélé une série de failles de sécurité graves dans le ‘Trouver mon portable«- une application Android préinstallée sur la plupart des smartphones Samsung – qui aurait pu permettre à des attaquants distants de suivre l’emplacement en temps réel des victimes, de surveiller les appels téléphoniques et les messages, et même de supprimer les données stockées sur le téléphone.

Fournisseur de services de cybersécurité basé au Portugal Char49 a révélé ses conclusions sur l’application Find My Mobile Android de Samsung lors de la conférence DEF CON la semaine dernière et partagé des détails avec Hacker News.

« Cette faille, après configuration, peut être facilement exploitée et avec des implications graves pour l’utilisateur et avec un impact potentiellement catastrophique: déni de service permanent via le verrouillage du téléphone, perte complète de données avec réinitialisation d’usine (carte SD incluse), implication sérieuse de la confidentialité via IMEI et le suivi de l’emplacement ainsi que l’accès au journal des appels et des SMS », a déclaré Pedro Umbelino de Char49 dans l’analyse technique.

Les failles, qui fonctionnent sur les appareils Samsung Galaxy S7, S8 et S9 + non corrigés, ont été corrigées par Samsung après avoir signalé l’exploit comme une «vulnérabilité à fort impact».

Samsung Trouver mon portable Le service permet aux propriétaires d’appareils Samsung de localiser ou de verrouiller à distance leur smartphone ou tablette, de sauvegarder les données stockées sur les appareils sur Samsung Cloud, d’effacer les données locales et de bloquer l’accès à Samsung Pay.

Selon Char49, il y avait quatre vulnérabilités différentes dans l’application qui auraient pu être exploitées par une application malveillante installée sur l’appareil ciblé, créant ainsi une attaque man-in-the-disk pour détourner la communication des serveurs principaux et espionner la victime. .

La faille vient du fait que l’application vérifie la présence d’un fichier spécifique sur la carte SD de l’appareil (« /mnt/sdcard/fmm.prop ») afin de charger une URL (« mg.URL »), permettant ainsi un application malveillante pour créer ce fichier qui peut être utilisé par un mauvais acteur pour potentiellement détourner les communications avec le serveur.

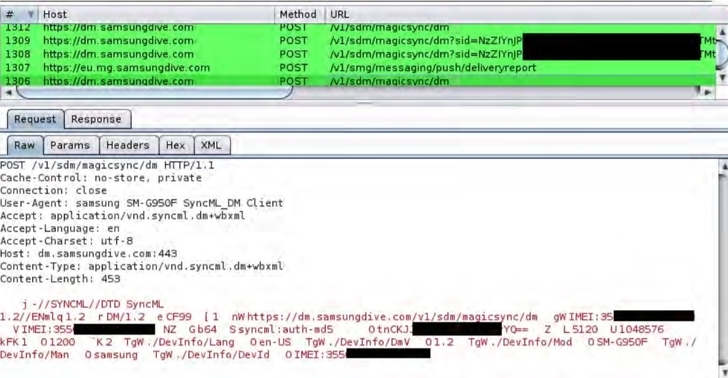

« En pointant l’URL MG vers un serveur contrôlé par l’attaquant et en forçant l’enregistrement, l’attaquant peut obtenir de nombreux détails sur l’utilisateur: emplacement approximatif via l’adresse IP, IMEI, la marque de l’appareil, le niveau d’API, les applications de sauvegarde et plusieurs autres informations, « Dit Umbelino.

Pour ce faire, une application malveillante installée sur l’appareil utilise une chaîne d’exploit qui exploite deux différents non protégés récepteurs de diffusion pour rediriger les commandes envoyées aux serveurs de Samsung depuis l’application Find My Mobile vers un autre serveur sous le contrôle de l’attaquant et exécuter des commandes malveillantes.

Le serveur malveillant transmet également la demande au serveur légitime et récupère la réponse, mais pas avant d’injecter ses propres commandes dans les réponses du serveur.

Ce faisant, une attaque réussie pourrait permettre à un pirate informatique de suivre l’emplacement de l’appareil, de récupérer les données d’appel et les messages texte pour l’espionnage, de verrouiller le téléphone pour obtenir une rançon et d’effacer toutes les données via une réinitialisation d’usine.

Inutile de dire que la vulnérabilité est un autre indicateur de la façon dont une application destinée à protéger les utilisateurs contre la perte d’informations peut être sensible à un certain nombre de failles qui peuvent aller à l’encontre de l’objectif de l’application.

« Le FMM [Find My Mobile] L’application ne doit pas avoir de composants arbitraires accessibles au public et dans un état exporté », a déclaré Umbelino.« Si c’est absolument nécessaire, par exemple si d’autres paquets appellent ces composants, ils doivent être protégés avec les autorisations appropriées. Le code de test qui repose sur l’existence de fichiers dans des lieux publics devrait être éliminé. «