Des chercheurs en cybersécurité ont dévoilé lundi un ensemble de neuf vulnérabilités connues sous le nom de « PwnedPiper » qui a laissé un système de tubes pneumatiques (PTS) largement utilisé vulnérable aux attaques critiques, y compris une possibilité de prise de contrôle complète.

Les failles de sécurité, révélées par la société de cybersécurité américaine Armis, ont un impact sur le système Translogic PTS de Swisslog Healthcare, qui est installé dans environ 80% de tous les grands hôpitaux d’Amérique du Nord et dans pas moins de 3 000 hôpitaux dans le monde.

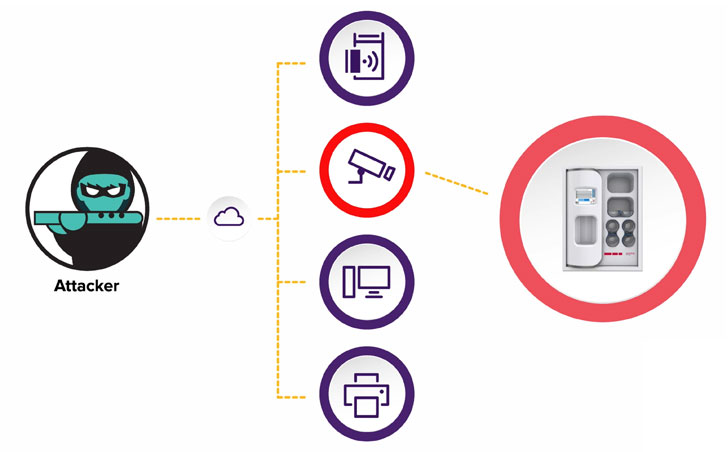

« Ces vulnérabilités peuvent permettre à un attaquant non authentifié de prendre le contrôle des stations Translogic PTS et essentiellement de prendre le contrôle complet du réseau PTS d’un hôpital cible », ont déclaré Ben Seri et Barak Hadad, chercheurs d’Armis. « Ce type de contrôle pourrait permettre des attaques de ransomware sophistiquées et inquiétantes, ainsi que permettre aux attaquants de divulguer des informations hospitalières sensibles. »

Les systèmes de tubes pneumatiques sont des solutions de logistique et de transport internes qui sont utilisées pour transporter en toute sécurité des échantillons de sang en milieu hospitalier vers les laboratoires de diagnostic.

L’exploitation réussie des problèmes pourrait donc entraîner une fuite d’informations sensibles, permettre à un adversaire de manipuler des données et même compromettre le réseau PTS pour mener une attaque de l’homme du milieu (MitM) et déployer un ransomware, ainsi efficacement l’arrêt des opérations de l’hôpital.

Les détails sur les neuf vulnérabilités de PwndPiper sont répertoriés comme suit :

- CVE-2021-37161 – Débordement dans udpRXThread

- CVE-2021-37162 – Débordement dans sccProcessMsg

- CVE-2021-37163 – Deux mots de passe codés en dur accessibles via le serveur Telnet

- CVE-2021-37164 – Débordement de pile par trois dans tcpTxThread

- CVE-2021-37165 – Débordement dans hmiProcessMsg

- CVE-2021-37166 – Déni de service de la prise GUI

- CVE-2021-37167 – Le script utilisateur exécuté par root peut être utilisé pour PE

- CVE-2021-37160 – Mise à niveau du micrologiciel non authentifié, non crypté et non signé

En un mot, les failles – qui concernent l’élévation des privilèges, la corruption de la mémoire et le déni de service – pourraient être abusées pour obtenir un accès root, réaliser une exécution de code à distance ou un déni de service, et pire, permettre à un attaquant de maintenir la persistance sur les stations PTS compromises via une procédure de mise à niveau du micrologiciel non sécurisée, entraînant une exécution de code à distance non authentifiée. Il convient également de noter qu’un correctif pour CVE-2021-37160 devrait être expédié à une date ultérieure.

« Le potentiel de compromission des stations de tubes pneumatiques (où le micrologiciel est déployé) dépend d’un mauvais acteur qui a accès au réseau informatique de l’installation et qui pourrait causer des dommages supplémentaires en tirant parti de ces exploits », Swisslog Healthcare mentionné dans un avis indépendant publié aujourd’hui.

Il est fortement recommandé aux clients du système Translogic PTS de mettre à jour le dernier firmware (Nexus Control Panel version 7.2.5.7) afin d’atténuer tout risque potentiel pouvant découler de l’exploitation réelle des lacunes.

« Cette recherche met en lumière des systèmes qui sont cachés à la vue mais qui sont néanmoins un élément essentiel des soins de santé modernes », ont déclaré Seri et Hadad. « Comprendre que les soins aux patients dépendent non seulement des dispositifs médicaux, mais également de l’infrastructure opérationnelle d’un hôpital est une étape importante pour sécuriser les environnements de soins de santé. »