Les chercheurs en cybersécurité ont dévoilé une souche de ransomware auparavant non documentée appelée Rorschach c’est à la fois sophistiqué et rapide.

« Ce qui distingue Rorschach des autres souches de ransomwares, c’est son haut niveau de personnalisation et ses fonctionnalités techniquement uniques qui n’ont jamais été vues auparavant dans les ransomwares », a déclaré Check Point Research. a dit dans un nouveau rapport. « En fait, Rorschach est l’un des souches de ransomware les plus rapides jamais observé, en termes de rapidité de son cryptage. »

La société de cybersécurité a déclaré avoir observé le ransomware déployé contre une société anonyme basée aux États-Unis, ajoutant qu’elle n’avait trouvé aucune marque ou chevauchement qui la relie à des acteurs de ransomware connus auparavant.

Cependant, une analyse plus approfondie du code source de Rorschach révèle des similitudes avec le rançongiciel Babuk, qui a subi une fuite en septembre 2021, et LockBit 2.0. En plus de cela, les notes de rançon envoyées aux victimes semblent s’inspirer de celles de Yanluowang et DarkSide.

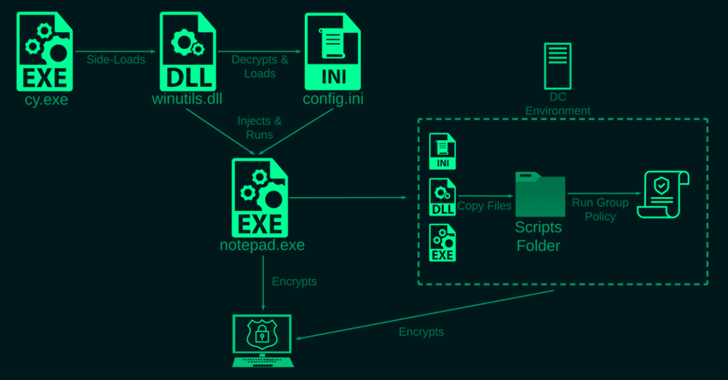

L’aspect le plus significatif de l’intrusion est l’utilisation d’une technique appelée Chargement latéral de DLL pour charger la charge utile du ransomware, une méthode non observée dans de telles attaques. Le développement marque une nouvelle sophistication dans les approches adoptées par les groupes motivés financièrement pour éviter la détection.

Plus précisément, le rançongiciel aurait été déployé en abusant de l’outil de service Cortex XDR Dump (cy.exe) de Palo Alto Network pour charger une bibliothèque nommée « winutils.dll ».

Une autre caractéristique unique est sa nature hautement personnalisable et l’utilisation d’appels système directs pour manipuler les fichiers et contourner les mécanismes de défense.

Le ransomware Rorschach est également chargé de mettre fin à une liste prédéfinie de services, de supprimer les volumes fantômes et les sauvegardes, d’effacer les journaux d’événements Windows pour effacer les traces médico-légales, de désactiver le pare-feu Windows et même de se supprimer après avoir terminé ses actions.

La propagation interne est obtenue en compromettant le contrôleur de domaine et en créant un stratégie de groupeselon Check Point et la société sud-coréenne de cybersécurité AhnLab, qui, à tort, attribué la chaîne d’infection à DarkSide au début de février.

Le rançongiciel, comme d’autres souches de logiciels malveillants observés dans la nature, machines à sauter situés dans les pays de la Communauté des États indépendants (CEI) en vérifiant la langue du système.

Devenez un pro de la réponse aux incidents !

Découvrez les secrets d’une réponse aux incidents à toute épreuve – Maîtrisez le processus en 6 phases avec Asaf Perlman, le responsable IR de Cynet !

« Le rançongiciel Rorschach utilise un schéma de cryptographie hybride très efficace et rapide, qui associe les algorithmes de chiffrement curve25519 et eSTREAM hc-128 à des fins de chiffrement », ont expliqué les chercheurs Jiri Vinopal, Dennis Yarizadeh et Gil Gekker.

Ce processus est conçu pour ne crypter qu’une partie spécifique du contenu du fichier d’origine au lieu du fichier entier, et utilise des méthodes d’optimisation supplémentaires du compilateur qui en font un « démon de la vitesse ».

Lors de cinq tests distincts effectués par Check Point dans un environnement contrôlé, 220 000 fichiers ont été chiffrés à l’aide de Rorschach en quatre minutes et 30 secondes en moyenne. LockBit 3.0, en revanche, a pris environ sept minutes.

« Ses développeurs ont mis en œuvre de nouvelles techniques d’anti-analyse et d’évasion de la défense pour éviter la détection et rendre plus difficile pour les logiciels de sécurité et les chercheurs d’analyser et d’atténuer ses effets », ont déclaré les chercheurs.

« De plus, Rorschach semble avoir pris certaines des « meilleures » fonctionnalités de certains des principaux ransomwares divulgués en ligne, et les a toutes intégrées ensemble. En plus des capacités d’auto-propagation de Rorschach, cela place la barre plus haut pour les attaques de rançon. »

Les résultats arrivent alors que Fortinet FortiGuard Labs détaillé deux familles de rançongiciels émergentes appelées PayMe100USD, un logiciel malveillant de verrouillage de fichiers basé sur Python, et Dark Power, qui est écrit dans le langage de programmation Nim.