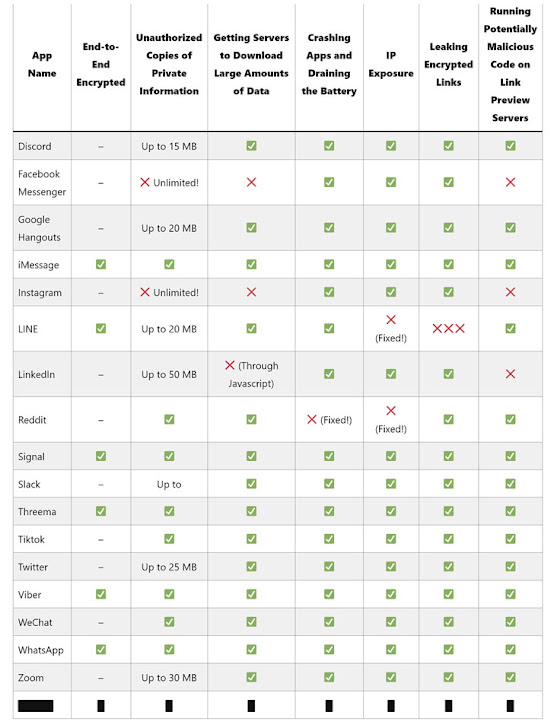

Au cours du week-end, des chercheurs en cybersécurité ont révélé de nouveaux risques de sécurité associés aux aperçus de liens dans les applications de messagerie populaires qui provoquent la fuite d’adresses IP des services, exposent les liens envoyés via des discussions cryptées de bout en bout et téléchargent même inutilement des gigaoctets de données en arrière-plan.

« Les liens partagés dans les chats peuvent contenir des informations privées destinées uniquement aux destinataires », chercheurs Talal Haj Bakry et Tommy Mysk m’a dit.

« Il peut s’agir de factures, de contrats, de dossiers médicaux ou de tout ce qui peut être confidentiel. »

«Les applications qui reposent sur des serveurs pour générer des aperçus de liens peuvent violer la confidentialité de leurs utilisateurs en envoyant des liens partagés dans un chat privé à leurs serveurs.

Génération d’aperçus de lien côté expéditeur / destinataire

Les aperçus de lien sont une fonctionnalité courante dans la plupart des applications de chat, ce qui facilite l’affichage d’un aperçu visuel et d’une brève description du lien partagé.

Bien que des applications comme Signal et Câble donne aux utilisateurs la possibilité d’activer / désactiver les aperçus de lien, quelques autres comme Threema, TikTok et WeChat ne génèrent pas du tout d’aperçu de lien.

Les applications qui génèrent les aperçus le font soit du côté de l’expéditeur, soit du côté du destinataire, soit en utilisant un serveur externe qui est ensuite renvoyé à l’expéditeur et au destinataire.

Les aperçus de lien côté expéditeur – utilisés dans Apple iMessage, Signal (si le paramètre est activé), Viber et WhatsApp de Facebook – fonctionnent en téléchargeant le lien, puis en créant l’image d’aperçu et le résumé, qui sont ensuite envoyés au destinataire en tant que attachement. Lorsque l’application à l’autre extrémité reçoit l’aperçu, elle affiche le message sans ouvrir le lien, protégeant ainsi l’utilisateur des liens malveillants.

« Cette approche suppose que quiconque envoie le lien doit lui faire confiance, car ce sera l’application de l’expéditeur qui devra ouvrir le lien », ont déclaré les chercheurs.

https://www.youtube.com/watch?v=8he1xMhsxX4

En revanche, les aperçus de lien générés côté destinataire ouvrent la porte à de nouveaux risques qui permettent à un mauvais acteur de jauger sa localisation approximative sans aucune action prise par le récepteur en envoyant simplement un lien vers un serveur sous son contrôle.

Cela se produit car l’application de messagerie, à la réception d’un message avec un lien, ouvre automatiquement l’URL pour créer l’aperçu en divulguant l’adresse IP du téléphone dans la demande envoyée au serveur.

Reddit Chat et une application non divulguée, qui «est en train de résoudre le problème», se sont avérés suivre cette approche, selon les chercheurs.

Utilisation d’un serveur externe pour générer des aperçus de lien

Enfin, l’utilisation d’un serveur externe pour générer des aperçus, tout en évitant le problème de fuite d’adresse IP, crée de nouveaux problèmes: le serveur utilisé pour générer l’aperçu conserve-t-il une copie, et si oui, pendant combien de temps et comment l’utilise-t-il pour?

Plusieurs applications, dont Discord, Facebook Messenger, Google Hangouts, Instagram, LINE, LinkedIn, Slack, Twitter et Zoom, entrent dans cette catégorie, sans que les utilisateurs n’indiquent que « les serveurs téléchargent tout ce qu’ils trouvent dans un lien ».

Les tests de ces applications ont révélé qu’à l’exception de Facebook Messenger et Instagram, tous les autres ont imposé un plafond de 15 à 50 Mo en ce qui concerne les fichiers téléchargés par leurs serveurs respectifs. Slack, par exemple, caches les aperçus de lien pendant environ 30 minutes.

Il a été constaté que les valeurs aberrantes, Facebook Messenger et Instagram, téléchargeaient des fichiers entiers, même s’ils atteignaient des gigaoctets (comme un fichier de 2,6 Go), ce qui, selon Facebook, est une fonctionnalité prévue.

Même dans ce cas, préviennent les chercheurs, cela pourrait être un «cauchemar de la vie privée» si les serveurs conservent une copie et «il y a jamais eu une violation de données de ces serveurs».

De plus, malgré la fonctionnalité de chiffrement de bout en bout (E2EE) de LINE conçue pour empêcher les tiers d’écouter les conversations, la dépendance de l’application à un serveur externe pour générer des aperçus de liens permet « aux serveurs LINE [to] savoir tout sur les liens envoyés via l’application et savoir qui partage quels liens avec qui. «

LINK a depuis a mis à jour sa FAQ pour refléter que « afin de générer des aperçus d’URL, les liens partagés dans les chats sont également envoyés aux serveurs de LINE ».

Dans un autre cas, les chercheurs ont également découvert qu’il était possible d’exécuter du code malveillant sur des serveurs de prévisualisation de liens, ce qui entraînait un lien de code JavaScript partagé sur Instagram ou LinkedIn pour que leurs serveurs exécutent le code.

https://www.youtube.com/watch?v=IyTxNHy1Wd0

«Nous avons testé cela en envoyant un lien vers un site Web sur notre serveur qui contenait du code JavaScript qui faisait simplement un rappel vers notre serveur», ont-ils déclaré. « Nous avons pu confirmer que nous avions au moins 20 secondes de temps d’exécution sur ces serveurs. »

Garder à l’esprit les implications en matière de confidentialité et de sécurité

Bakry et Mysk ont déjà exposé failles dans TikTok Cela a permis aux attaquants d’afficher des vidéos contrefaites, y compris celles de comptes vérifiés, en redirigeant l’application vers un faux serveur hébergeant une collection de vidéos contrefaites. Plus tôt en mars, le duo a également découvert une prise de confidentialité troublante par plus de quatre douzaines d’applications iOS qui ont été trouvées pour accéder aux presse-papiers des utilisateurs sans l’autorisation explicite des utilisateurs.

Le développement a conduit Apple à introduire un nouveau paramètre dans iOS 14 qui alerte les utilisateurs chaque fois qu’une application tente de copier les informations du presse-papiers, en plus de l’ajout d’une nouvelle autorisation qui protège le presse-papiers d’un accès non garanti par des applications tierces.

«Nous pensons qu’il y a une chose à retenir ici pour les développeurs: chaque fois que vous créez une nouvelle fonctionnalité, gardez toujours à l’esprit le type d’implications qu’elle peut avoir sur la confidentialité et la sécurité, surtout si cette fonctionnalité va être utilisée par des milliers, voire des millions de des gens du monde entier. «

« Les aperçus de lien sont une fonctionnalité intéressante dont les utilisateurs bénéficient généralement, mais ici et nous avons présenté le large éventail de problèmes que cette fonctionnalité peut avoir lorsque les problèmes de confidentialité et de sécurité ne sont pas soigneusement pris en compte. »