Des chercheurs en cybersécurité ont découvert un nouveau malware évasif surnommé Bip qui est conçu pour voler sous le radar et déposer des charges utiles supplémentaires sur un hôte compromis.

« Il semblait que les auteurs de ce malware essayaient de mettre en œuvre autant de techniques anti-débogage et anti-VM (anti-sandbox) qu’ils pouvaient trouver », a déclaré Natalie Zargarov, chercheuse chez Minerva Labs. a dit.

« L’une de ces techniques consistait à retarder l’exécution en utilisant le Fonction API de bipd’où le nom du malware. »

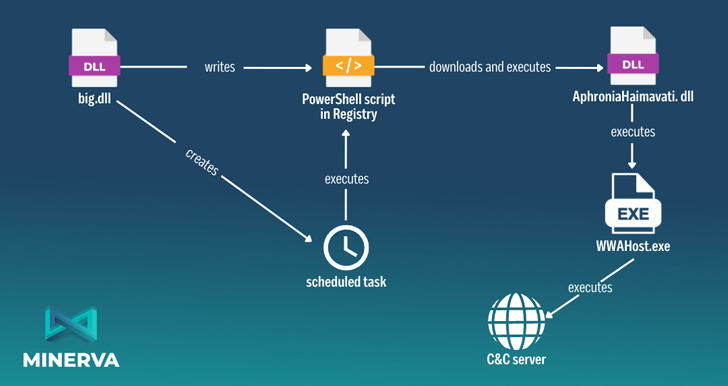

Beep comprend trois composants, dont le premier est un compte-gouttes chargé de créer une nouvelle clé de registre Windows et d’exécuter un script PowerShell codé en Base64 qui y est stocké.

Le script PowerShell, pour sa part, s’adresse à un serveur distant pour récupérer un injecteur, qui, après avoir confirmé qu’il n’est pas débogué ou lancé dans une machine virtuelle, extrait et lance la charge utile via une technique appelée processus d’évidement.

La charge utile est un voleur d’informations équipé pour collecter et exfiltrer les informations système et énumérer les processus en cours d’exécution. D’autres instructions que le logiciel malveillant est capable d’accepter d’un serveur de commande et de contrôle (C2) incluent la possibilité d’exécuter des fichiers DLL et EXE.

Un certain nombre d’autres fonctionnalités doivent encore être implémentées, ce qui suggère que Beep en est encore à ses premiers stades de développement.

Ce qui distingue les logiciels malveillants émergents, c’est qu’ils se concentrent fortement sur la furtivité, adoptant un grand nombre de méthodes d’évitement de la détection pour tenter de résister à l’analyse, d’éviter les bacs à sable et de retarder l’exécution.

« Une fois que ce malware a pénétré avec succès dans un système, il peut facilement télécharger et diffuser une large gamme d’outils malveillants supplémentaires, y compris des ransomwares, ce qui le rend extrêmement dangereux », a noté Zargarov.

Les résultats surviennent alors que le fournisseur d’antivirus Avast a révélé les détails d’une autre souche de compte-gouttes portant le nom de code Compte-gouttes d’aiguille qui a été utilisé pour distribuer différentes familles de logiciels malveillants depuis octobre 2022.

Livré via des pièces jointes de courrier indésirable, Discord ou des URL OneDrive, le malware est soupçonné d’être proposé en tant que service à d’autres acteurs criminels cherchant à distribuer leurs propres charges utiles.

« Le malware essaie de se cacher en supprimant de nombreux fichiers inutilisés et invalides et stocke des données importantes entre plusieurs Mo de données sans importance, et utilise également des applications légitimes pour effectuer son exécution », a déclaré la société. a dit.