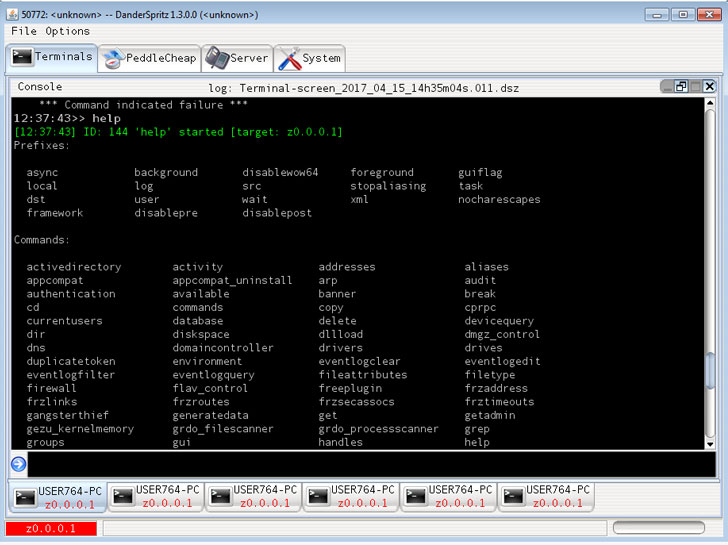

Les chercheurs en cybersécurité ont offert un aperçu détaillé d’un système appelé DoubleFeature qui est dédié à la journalisation des différentes étapes de post-exploitation résultant du déploiement de DanderSpritz, un cadre de logiciels malveillants complet utilisé par Equation Group.

DanderSpritz a été révélé le 14 avril 2017, lorsqu’un groupe de piratage connu sous le nom de Shadow Brokers a divulgué l’outil d’exploitation, entre autres, dans le cadre d’une dépêche intitulée « Perdu dans la traduction. » EternalBlue était également inclus dans les fuites, un exploit de cyberattaque développé par la National Security Agency (NSA) des États-Unis qui a permis aux acteurs malveillants de mener l’attaque du ransomware NotPetya sur des ordinateurs Windows non corrigés.

L’outil est un framework modulaire, furtif et entièrement fonctionnel qui s’appuie sur des dizaines de plugins pour les activités de post-exploitation sur les hôtes Windows et Linux. DoubleFeature est l’un d’entre eux, qui fonctionne comme « un outil de diagnostic pour les machines victimes transportant DanderSpritz », des chercheurs de Check Point mentionné dans un nouveau rapport publié lundi.

« DoubleFeature pourrait être utilisé comme une sorte de pierre de rosette pour mieux comprendre les modules DanderSpritz et les systèmes compromis par ceux-ci », a ajouté la société de cybersécurité israélienne. « C’est la chimère d’une équipe d’intervention en cas d’incident. »

Conçu pour conserver un journal des types d’outils qui pourraient être déployés sur une machine cible, DoubleFeature est un tableau de bord basé sur Python qui sert également d’utilitaire de rapport pour exfiltrer les informations de journalisation de la machine infectée vers un serveur contrôlé par un attaquant. La sortie est interprétée à l’aide d’un exécutable spécialisé nommé « DoubleFeatureReader.exe ».

Certains des plugins surveillés par DoubleFeature incluent des outils d’accès à distance appelés UnitedRake (aka ÉquationDrogue) et PeddleCheap, une porte dérobée d’exfiltration de données furtive surnommée StraitBizarre, une plate-forme d’espionnage appelée KillSuit (alias GrayFish), un ensemble d’outils de persistance nommé DiveBar, un pilote d’accès réseau secret appelé FlewAvenue et un implant de validation nommé MistyVeal qui vérifie si le système compromis est bien une authentique machine victime et non un environnement de recherche.

« Parfois, le monde des outils APT de haut niveau et le monde des logiciels malveillants ordinaires peuvent sembler être deux univers parallèles », ont déclaré les chercheurs. « Les acteurs étatiques ont tendance à [maintain] des bases de code clandestines et gigantesques, dotées d’une vaste gamme de fonctionnalités qui ont été cultivées au fil des décennies en raison de besoins pratiques. Il s’avère que nous aussi, nous continuons lentement à mâcher la fuite de 4 ans qui nous a révélé DanderSpritz et à acquérir de nouvelles connaissances. »