Des jours après Microsoft, Secureworks, et Volexité a mis en lumière une nouvelle activité de spear-phishing déclenchée par les pirates informatiques russes qui ont piraté le logiciel de gestion informatique de SolarWinds, le ministère américain de la Justice (DoJ) a déclaré mardi qu’il était intervenu pour prendre le contrôle de deux domaines de commande et contrôle (C2) et de distribution de logiciels malveillants utilisé dans la campagne.

La saisie du domaine 1m autorisée par le tribunal a eu lieu le 28 mai, a déclaré le DoJ, ajoutant que l’action visait à perturber l’exploitation des victimes par les acteurs de la menace ainsi qu’à bloquer leur capacité à compromettre de nouveaux systèmes. Le département a toutefois averti que l’adversaire aurait pu déployer des accès de porte dérobée supplémentaires dans la période intermédiaire entre le moment où les compromis initiaux se sont produits et les saisies ont eu lieu la semaine dernière.

« [The] est une démonstration continue de l’engagement du Ministère à perturber de manière proactive les activités de piratage avant la conclusion d’une enquête criminelle », mentionné Procureur général adjoint John C. Demers pour la Division de la sécurité nationale du ministère de la Justice. « L’application de la loi fait partie intégrante des efforts plus larges du gouvernement américain contre les activités malveillantes cybernétiques, même avant l’arrestation, et nous continuerons d’évaluer toutes les opportunités possibles d’utiliser nos autorités uniques pour agir contre de telles menaces. »

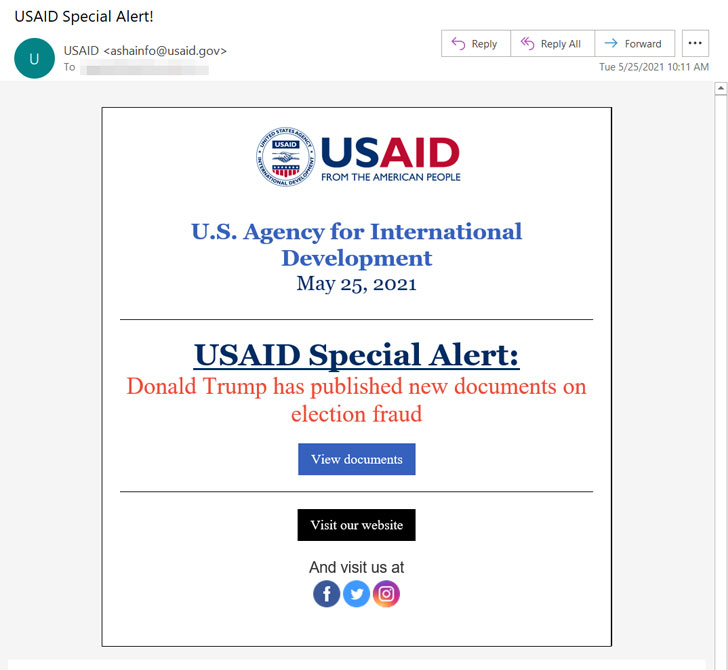

Les deux domaines en question — theyardservice[.]com et worldhomeoutlet[.]com — ont été utilisés pour communiquer et contrôler une balise Cobalt Strike appelée NativeZone que les acteurs ont implantée sur les réseaux victimes. La campagne à grande échelle, qui a été détectée le 25 mai, a utilisé un compte USAID compromis dans une société de marketing par e-mail de masse appelée Constant Contact pour envoyer des e-mails de phishing à environ 3 000 comptes de messagerie dans plus de 150 organisations différentes.

Une fois que les destinataires ont cliqué sur le lien intégré dans le message électronique, un sous-domaine de theyardservice[.]com a été utilisé pour prendre pied dans la machine victime, l’exploitant pour récupérer la porte dérobée Cobalt Strike afin de maintenir une présence persistante et potentiellement fournir des charges utiles supplémentaires. « L’instance des acteurs de l’outil Cobalt Strike a reçu des communications C2 via d’autres sous-domaines de theyardservice[.]com, ainsi que le domaine worldhomeoutlet[.]com », a déclaré le DoJ.

Microsoft a attribué les intrusions en cours à l’acteur de la menace russe qu’il traque sous le nom de Nobelium, et par la communauté de la cybersécurité au sens large sous les surnoms APT29, UNC2452 (FireEye), SolarStorm (Unit 42), StellarParticle (Crowdstrike), Dark Halo (Volexity) et Iron Rituel (Secureworks).

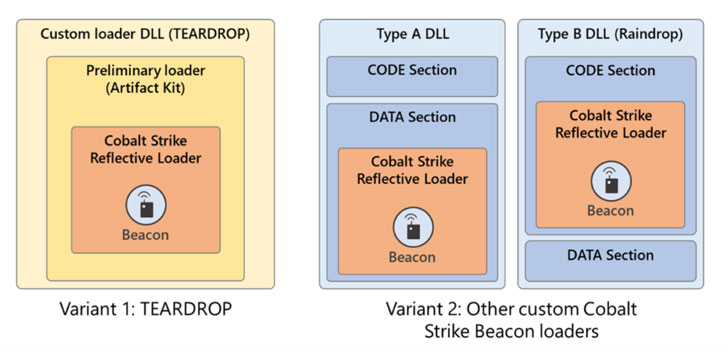

La société a depuis identifié trois autres malwares uniques utilisés dans la chaîne d’infection, à savoir BoomBox, EnvyScout et VaporRage, ajoutant à l’arsenal croissant d’outils de piratage des attaquants tels que Sunburst, Sunspot, Raindrop, Teardrop, GoldMax, GoldFinder, Sibot et Tongues, démontrant une fois de plus les priorités de sécurité opérationnelle de Nobelium lorsqu’il cible des environnements potentiellement à haut risque et à haute visibilité.

Alors que BoomBox est un téléchargeur pour obtenir une charge utile de stade ultérieur à partir d’un compte Dropbox contrôlé par un acteur, VaporRage est un chargeur de shellcode utilisé pour télécharger, décoder et exécuter une charge utile arbitraire entièrement en mémoire. EnvyScout, d’autre part, est un compte-gouttes malveillant capable de désobscurcir et d’écrire un fichier ISO malveillant sur le disque et est livré sous la forme d’une pièce jointe HTML malveillante aux e-mails de spear-phishing.

La pratique de l’attaquant consistant à changer de tactique à plusieurs reprises au cours de sa dernière campagne souligne les dommages généralisés qui pourraient être infligés aux victimes individuelles, aux agences gouvernementales, aux organisations non gouvernementales et aux entreprises privées, sans parler de sa manière de mettre en place l’accès aux un système ou un compte, puis l’utiliser comme point de départ pour accéder à de nombreuses cibles.

En différant « de manière significative » du piratage de SolarWinds en faisant évoluer ses outils et son artisanat, le modus operandi permet un niveau élevé de furtivité qui leur permet de rester non détectés pendant de longues périodes, ont noté les chercheurs.

« Nobelium est un acteur qui opère avec un rythme opérationnel rapide, s’appuyant souvent sur une infrastructure, des charges utiles et des méthodes temporaires pour masquer leurs activités », a déclaré Microsoft. « De tels modèles de conception et de déploiement, qui incluent également la mise en place de charges utiles sur un site Web compromis, entravent les artefacts traditionnels et les enquêtes médico-légales, permettant à des charges utiles uniques de rester inconnues. »