Le département du Trésor américain a annoncé vendredi des sanctions contre le ministère iranien du Renseignement et de la Sécurité (Vevak) et son ministre du Renseignement, Esmaeil Khatib, pour avoir participé à des activités cybernétiques contre la nation et ses alliés.

« Depuis au moins 2007, le MOIS et ses mandataires cyber-acteurs ont mené des cyber-opérations malveillantes ciblant une gamme d’organisations gouvernementales et du secteur privé à travers le monde et dans divers secteurs d’infrastructures critiques », a déclaré le Trésor. a dit.

L’agence a également accusé les acteurs iraniens parrainés par l’État de organiser des attaques perturbatrices visant les systèmes informatiques du gouvernement albanais à la mi-juillet 2022, l’obligeant à suspendre ses services en ligne.

Le développement intervient des mois près de neuf mois après que le Cyber Command américain a caractérisé la menace persistante avancée (APT) connue sous le nom de MuddyWater comme un élément subordonné au sein du MOIS. Il survient également près de deux ans après les sanctions du Trésor contre un autre groupe iranien APT baptisé APT39 (alias Chafer ou Radio Serpens).

Les sanctions de vendredi interdisent effectivement aux entreprises et aux citoyens américains de s’engager dans des transactions avec le MOIS et Khatib, et les citoyens non américains qui s’engagent dans des transactions avec les entités désignées peuvent eux-mêmes être exposés à des sanctions.

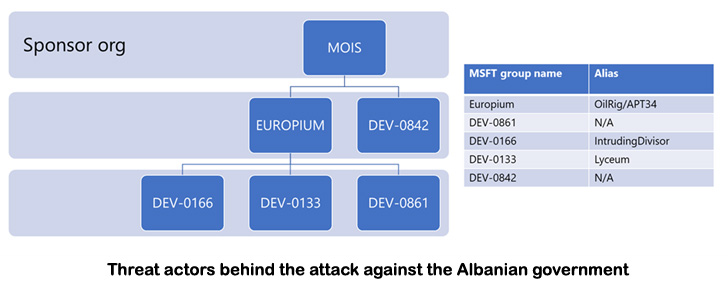

Coïncidant avec le blocus économique, le gouvernement albanais a dit la cyberattaque contre l’infrastructure numérique a été « orchestrée et parrainée par la République islamique d’Iran grâce à l’engagement de quatre groupes qui ont perpétré l’agression ».

Microsoft, qui a enquêté sur les attaques, a déclaré que les adversaires travaillaient en tandem pour mener à bien des phases distinctes des attaques, chaque cluster étant responsable d’un aspect différent de l’opération –

- DEV-0842 a déployé le ransomware et le malware d’effacement

- DEV-0861 a obtenu un accès initial et a exfiltré des données

- DEV-0166 (alias IntrudingDivisor) données exfiltrées, et

- DEV-0133 (alias Lyceum ou Siamese Kitten) a sondé l’infrastructure de la victime

Les équipes de renseignement sur les menaces du géant de la technologie ont également attribué les groupes impliqués dans l’obtention de l’accès initial et l’exfiltration des données au collectif de piratage informatique iranien lié au MOIS, nommé Europium, également connu sous le nom d’APT34, Cobalt Gypsy, Helix Kitten ou OilRig.

« Les attaquants responsables de l’intrusion et de l’exfiltration de données ont utilisé des outils précédemment utilisés par d’autres attaquants iraniens connus », a-t-il ajouté. a dit dans une plongée technique. « Les attaquants responsables de l’intrusion et de l’exfiltration de données ont ciblé d’autres secteurs et pays compatibles avec les intérêts iraniens. »

« La tentative de destruction parrainée par l’Iran a eu moins de 10 % d’impact total sur l’environnement client », a noté la société, ajoutant que les actions de post-exploitation impliquaient l’utilisation de shells Web pour la persistance, des exécutables inconnus pour la reconnaissance, des techniques de collecte d’informations d’identification et méthodes d’évasion de la défense pour désactiver les produits de sécurité.

Les conclusions de Microsoft concordent avec l’analyse précédente de Mandiant de Google, qui a qualifié l’activité à motivation politique d' »expansion géographique des cyber-opérations perturbatrices iraniennes ».

L’accès initial au réseau d’une victime du gouvernement albanais se serait produit dès mai 2021 via l’exploitation réussie d’une faille d’exécution de code à distance SharePoint (CVE-2019-0604), suivie d’une exfiltration des e-mails du réseau compromis entre octobre 2021 et janvier 2022.

Une deuxième vague parallèle de collecte d’e-mails a été observée entre novembre 2021 et mai 2022, probablement via un outil appelé Jason. En plus de cela, les intrusions ont entraîné le déploiement d’un logiciel de rançon appelé ROADSWEEP, conduisant finalement à la distribution d’un logiciel malveillant appelé ZeroCleare.

Microsoft a qualifié la campagne destructrice de « forme de représailles directes et proportionnelles » pour une série de cyberattaques contre l’Iran, dont une mis en scène par un groupe hacktiviste iranien qui est affilié à Mujahedin-e-Khalq (MEK) dans la première semaine de juillet 2022.

Le MEK, également connu sous le nom d’Organisation des Moudjahidine du peuple d’Iran (OMPI), est un groupe dissident iranien largement basé en Albanie qui cherche à renverser le gouvernement de la République islamique d’Iran et à installer son propre gouvernement.

« Certaines des organisations albanaises ciblées dans l’attaque destructrice étaient les organisations et agences gouvernementales équivalentes en Iran qui avaient déjà subi des cyberattaques avec des messages liés au MEK », a déclaré le fabricant de Windows.

Cependant, le ministère iranien des Affaires étrangères a accusations rejetées que le pays était à l’origine de l’offensive numérique contre l’Albanie, les qualifiant de « sans fondement » et que cela « fait partie des efforts internationaux responsables pour faire face à la menace des cyberattaques ».