Des acteurs parrainés par l’État et soutenus par le gouvernement russe ont régulièrement ciblé les réseaux de plusieurs sous-traitants de la défense (CDC) agréés par les États-Unis pour acquérir des documents exclusifs et d’autres informations confidentielles relatives aux programmes et capacités de défense et de renseignement du pays.

La campagne d’espionnage soutenue aurait commencé il y a au moins deux ans à partir de janvier 2020, selon un conseil conjoint publié par le Federal Bureau of Investigation (FBI) des États-Unis, la National Security Agency (NSA) et la Cybersecurity and Infrastructure Security Agency (CISA).

« Ces intrusions continues ont permis aux acteurs d’acquérir des informations sensibles et non classifiées, ainsi que des technologies appartenant au CDC et contrôlées à l’exportation », ont déclaré les agences. mentionné. « Les informations acquises fournissent des informations importantes sur les délais de développement et de déploiement des plates-formes d’armes américaines, les spécifications des véhicules et les plans d’infrastructure de communication et de technologie de l’information. »

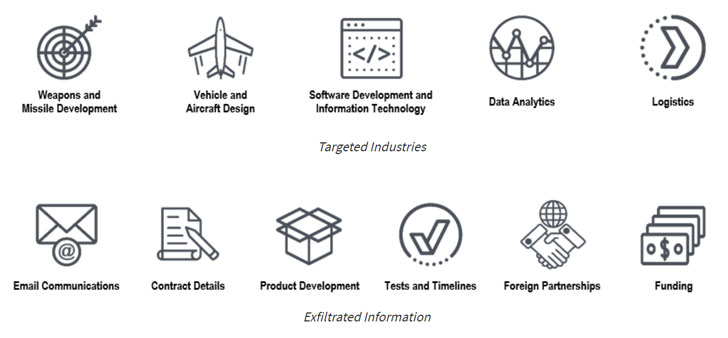

Les entités compromises comprennent les sous-traitants qui se mêlent des systèmes de commandement, de contrôle, de communication et de combat ; surveillance et reconnaissance; développement d’armes et de missiles; conception de véhicules et d’aéronefs; et le développement de logiciels, l’analyse de données et la logistique.

Les acteurs de la menace s’appuient sur des tactiques « communes mais efficaces » pour violer les réseaux cibles tels que le spear-phishing, la collecte d’informations d’identification, les attaques par force brute, les techniques de pulvérisation de mots de passe et l’exploitation des vulnérabilités connues dans les appareils VPN, avant de se déplacer latéralement pour établir la persistance et l’exfiltration. Les données.

Certaines des vulnérabilités exploitées par les attaquants pour l’accès initial et l’escalade des privilèges sont les suivantes –

- CVE-2018-13379 (Score CVSS : 9,8) – Vulnérabilité de traversée de chemin dans le VPN FortiGate SSL de Fortinet

- CVE-2020-0688 (Score CVSS : 8,8) – Vulnérabilité d’exécution de code à distance de la clé de validation Microsoft Exchange

- CVE-2020-17144 (Score CVSS : 8,4) – Vulnérabilité d’exécution de code à distance Microsoft Exchange

De nombreuses intrusions impliquent également de prendre pied sur les réseaux d’entreprise et cloud, les adversaires conservant un accès persistant aux environnements Microsoft 365 compromis pendant six mois pour récolter à plusieurs reprises des e-mails et des données.

« Alors que les CDC trouvent et corrigent des vulnérabilités connues sur leurs réseaux, les acteurs modifient leur métier pour rechercher de nouveaux moyens d’accès », ont expliqué les agences. « Cette activité nécessite que les CDC maintiennent une vigilance constante pour les vulnérabilités logicielles et les configurations de sécurité obsolètes, en particulier dans les systèmes connectés à Internet. »

Parmi les autres activités malveillantes observées, citons l’utilisation routinière de serveurs privés virtuels (VPS) comme proxy crypté et l’utilisation d’informations d’identification légitimes pour exfiltrer les e-mails du système de messagerie d’entreprise de la victime. L’avis, cependant, ne désigne nommément aucun acteur étatique russe.

« Au cours des dernières années, les cyber-acteurs parrainés par l’État russe ont persisté à cibler les sous-traitants de la défense autorisés par les États-Unis pour obtenir des informations sensibles », a-t-il ajouté. mentionné Rob Joyce, directeur de NSA Cybersecurity. « Armés d’informations comme celles-ci, nous pouvons mieux détecter et défendre ensemble des actifs importants. »