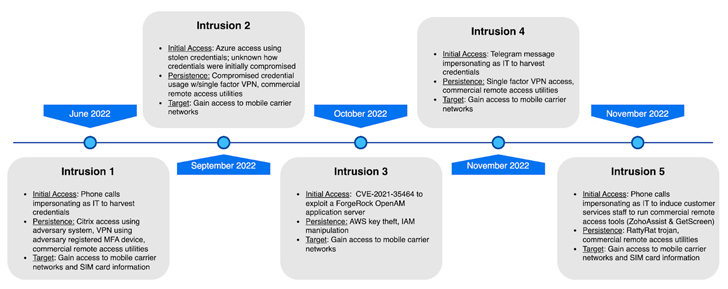

Une campagne d’intrusion persistante vise les entreprises de télécommunications et d’externalisation des processus métier (BPO) en location depuis juin 2022.

« L’objectif final de cette campagne semble être d’accéder aux réseaux des opérateurs de téléphonie mobile et, comme en témoignent deux enquêtes, d’effectuer Échange de carte SIM activité », le chercheur CrowdStrike Tim Parisi a dit dans une analyse publiée la semaine dernière.

Les attaques à motivation financière ont été attribuées par la société de cybersécurité à un acteur suivi sous le nom de Scattered Spider.

On dit que l’accès initial à l’environnement cible est entrepris par une variété de méthodes allant de l’ingénierie sociale en utilisant des appels téléphoniques et des messages envoyés via Telegram pour se faire passer pour le personnel informatique.

Cette technique est utilisée pour diriger les victimes vers un site de collecte d’informations d’identification ou les inciter à installer des outils commerciaux de surveillance et de gestion à distance (RMM) tels que Zoho Assist et Getscreen.me.

Si les comptes cibles étaient sécurisés par une authentification à deux facteurs (2FA), l’auteur de la menace a soit convaincu la victime de partager le mot de passe à usage unique, soit utilisé une technique appelée bombardement rapide, qui a été utilisée dans les récentes violations de Cisco et Uber. .

Dans une chaîne d’infection alternative observée par CrowdStrike, les informations d’identification volées d’un utilisateur précédemment obtenues par des moyens inconnus ont été utilisées par l’adversaire pour s’authentifier auprès du locataire Azure de l’organisation.

Un autre cas concernait l’exploitation d’un bogue critique d’exécution de code à distance dans la solution de gestion des accès ForgeRock OpenAM (CVE-2021-35464) qui a fait l’objet d’une exploitation active l’année dernière.

De nombreuses attaques impliquaient également que Scattered Spider ait accès à la console d’authentification multifacteur (MFA) de l’entité compromise pour inscrire ses propres appareils pour un accès à distance persistant via des outils d’accès à distance légitimes afin d’éviter de déclencher des signaux d’alarme.

Les étapes initiales d’accès et de persistance sont suivies d’une reconnaissance des environnements Windows, Linux, Google Workspace, Azure Active Directory, Microsoft 365 et AWS, ainsi que d’un mouvement latéral, tout en téléchargeant des outils supplémentaires pour exfiltrer les données d’inscription VPN et MFA dans certains cas.

« Ces campagnes sont extrêmement persistantes et effrontées », a noté Parisi. « Une fois que l’adversaire est contenu ou que les opérations sont interrompues, il se déplace immédiatement pour cibler d’autres organisations dans les secteurs des télécommunications et du BPO. »