Une vaste campagne « très active » qui visait à l’origine le Myanmar a élargi son champ d’action pour frapper un certain nombre de cibles situées aux Philippines, selon de nouvelles recherches.

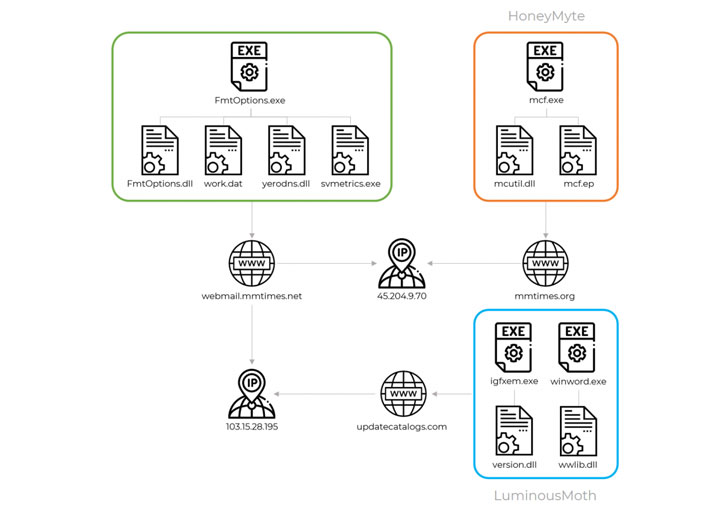

La société russe de cybersécurité Kaspersky, qui a détecté les infections pour la première fois en octobre 2020, les a attribuées à un acteur menaçant qu’elle suit comme « Papillon Lumineux« , qu’il a associé avec une confiance moyenne à élevée à un groupe de piratage parrainé par l’État chinois appelé HoneyMyte ou Mustang Panda, compte tenu de sa victimologie, de ses tactiques et de ses procédures observées.

Environ 100 victimes touchées ont été identifiées au Myanmar, tandis que le nombre de victimes est passé à près de 1 400 aux Philippines, bien que les chercheurs aient noté que les cibles réelles ne représentaient qu’une fraction des chiffres initiaux, y compris les entités gouvernementales situées à la fois dans les deux pays et à l’étranger.

Le but des attaques est d’affecter un large périmètre de cibles dans le but d’en toucher quelques-unes d’intérêt stratégique, ont déclaré les chercheurs Mark Lechtik, Paul Rascagneres et Aseel Kayal. En d’autres termes, les intrusions sont à la fois étendues et ciblées, ce qui permet à la menace de siphonner les renseignements de cibles de premier plan.

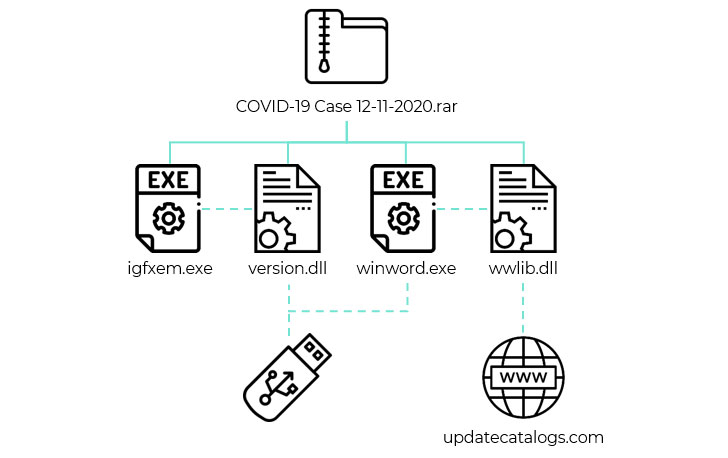

Le vecteur d’infection utilisé dans la campagne consiste à envoyer à la victime un e-mail de phishing contenant un lien de téléchargement Dropbox qui, lorsqu’il est cliqué, mène à une archive RAR conçue pour imiter un document Word. Le fichier d’archive, pour sa part, est livré avec deux bibliothèques DLL malveillantes (« version.dll » et « wwlib.dll ») et deux fichiers exécutables correspondants qui exécutent le malware.

Après avoir réussi à prendre pied, une chaîne d’infection alternative observée par Kaspersky utilise des clés USB amovibles pour propager le malware vers d’autres hôtes à l’aide de « version.dll ». D’autre part, le but de « wwlib.dll » est de télécharger une balise Cobalt Strike sur le système Windows compromis à partir d’un domaine distant contrôlé par un attaquant.

Dans certains cas, les attaques ont incorporé une étape supplémentaire dans laquelle l’acteur de la menace a déployé un outil de post-exploitation sous la forme d’une version signée mais non autorisée de l’application de vidéoconférence Zoom, l’utilisant pour aspirer des fichiers sensibles vers une commande et un contrôle serveur. Un certificat numérique valide a été utilisé pour signer le logiciel dans le but de faire passer l’outil comme inoffensif. Un deuxième utilitaire de post-exploitation qui vole les cookies du navigateur Google Chrome a également été repéré sur certaines machines infectées.

Les cyberopérations malveillantes de LuminousMoth et ses liens possibles avec Mustang Panda APT peuvent également être une tentative de changer de tactique et de mettre à jour leurs mesures défensives en réoutillage et en développant de nouveaux implants malveillants inconnus, a noté Kaspersky, masquant ainsi potentiellement tout lien avec leurs activités passées et brouiller leur attribution à des groupes connus.

« Les acteurs de l’APT sont connus pour la nature fréquemment ciblée de leurs attaques. En règle générale, ils sélectionnent un ensemble de cibles qui à leur tour sont traitées avec une précision presque chirurgicale, avec des vecteurs d’infection, des implants malveillants et des charges utiles adaptés à l’identité ou à l’environnement des victimes. « , ont déclaré les chercheurs de Kaspersky.

« Ce n’est pas souvent que nous observons une attaque à grande échelle menée par des acteurs correspondant à ce profil, généralement en raison du fait que ces attaques sont bruyantes, et mettent ainsi l’opération sous-jacente au risque d’être compromise par des produits de sécurité ou des chercheurs. »