Un groupe de cybercriminalité qui a déjà frappé les environnements cloud Docker et Kubernetes a évolué pour réutiliser de véritables outils de surveillance du cloud en tant que porte dérobée pour mener des attaques malveillantes, selon une nouvelle étude.

« À notre connaissance, c’est la première fois que des attaquants sont surpris en utilisant un logiciel tiers légitime pour cibler une infrastructure cloud », a déclaré la société israélienne de cybersécurité Intezer dans un Mardi une analyse.

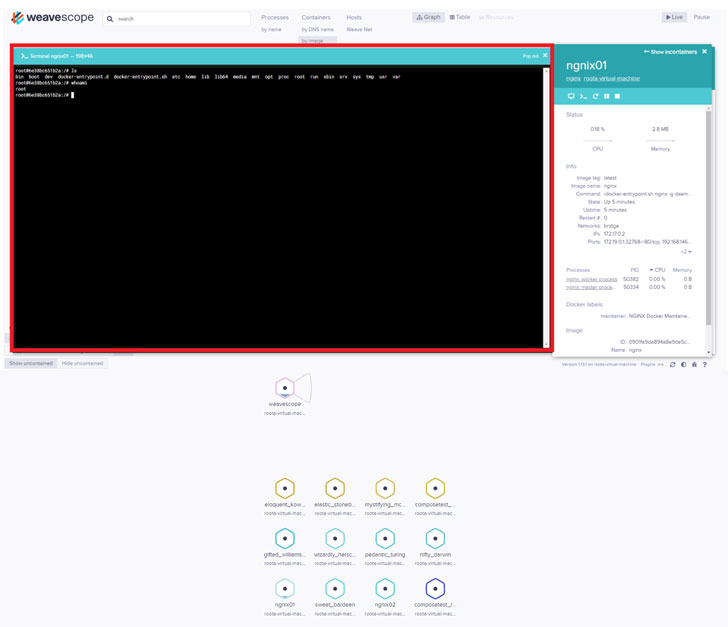

Utilisation d’un logiciel appelé Portée de tissage, qui est utilisé comme outil de visualisation et de surveillance pour les services Docker et Kubernetes, l’acteur de menace TeamTNT a non seulement mappé l’environnement cloud de ses victimes, mais a également exécuté des commandes système sans avoir à déployer explicitement du code malveillant sur le serveur cible.

TeamTNT est actif au moins depuis fin avril cette année, en dirigeant leurs attaques sur ports Docker mal configurés pour installer un malware d’extraction de crypto-monnaie et un bot DDoS (Distributed Denial-of-Service).

ensuite le mois dernier, le gang de crypto-minage a mis à jour son modus operandi pour exfiltrer les connexions Amazon Web Services (AWS) en analysant les systèmes Docker et Kubernetes infectés à la recherche d’informations d’identification sensibles stockées dans Informations d’identification et configuration AWS des dossiers.

Bien que leur méthode de prise de pied initiale n’ait pas changé, ce qui a été modifié est le mode de prise de contrôle sur l’infrastructure de l’hôte infecté elle-même.

Une fois que les attaquants ont trouvé leur chemin, ils ont configuré un nouveau conteneur privilégié avec une image Ubuntu propre, en l’utilisant pour télécharger et exécuter des cryptomineurs, obtenir un accès root au serveur en créant un utilisateur privilégié local nommé « hilde » pour se connecter au serveur via SSH, puis installez Weave Scope.

« En installant un outil légitime tel que Weave Scope, les attaquants récoltent tous les avantages comme s’ils avaient installé une porte dérobée sur le serveur, avec beaucoup moins d’efforts et sans avoir besoin d’utiliser des logiciels malveillants », a déclaré Nicole Fishbein d’Intezer.

Bien que l’objectif ultime de TeamTNT semble être de générer de l’argent via l’extraction de crypto-monnaie, de nombreux groupes qui ont eu recours au déploiement de vers de cryptojacking réussissent à compromettre les systèmes d’entreprise en partie à cause des points de terminaison d’API exposés, ce qui en fait une cible attrayante pour les cybercriminels.

Il est recommandé de restreindre l’accès aux points de terminaison de l’API Docker pour empêcher les adversaires de prendre le contrôle des serveurs.

« Weave Scope utilise le port par défaut 4040 pour rendre le tableau de bord accessible et toute personne ayant accès au réseau peut voir le tableau de bord. Semblable au port de l’API Docker, ce port doit être fermé ou restreint par le pare-feu », a déclaré la société de cybersécurité.