Les chevaux de Troie d’accès à distance tels que StrRAT et Ratty sont distribués sous la forme d’une combinaison d’archives Java polyglottes et malveillantes (POT), soulignant une fois de plus comment les acteurs de la menace trouvent continuellement de nouvelles façons de voler sous le radar.

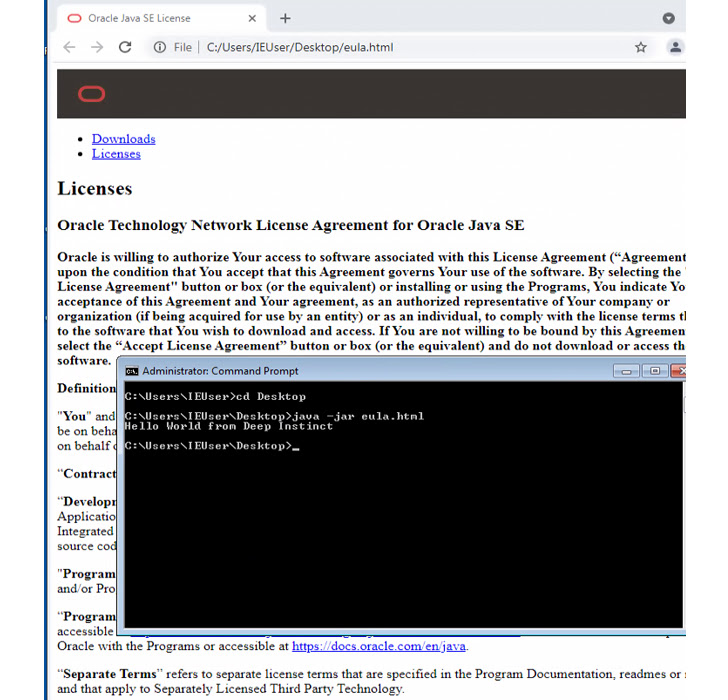

« Les attaquants utilisent désormais la technique polyglotte pour confondre les solutions de sécurité qui ne valident pas correctement le format de fichier JAR », a déclaré Simon Kenin, chercheur en sécurité chez Deep Instinct. m’a dit dans un rapport.

Fichiers polyglottes sont des fichiers qui combinent la syntaxe de deux ou plusieurs formats différents de manière à ce que chaque format puisse être analysé sans générer d’erreur.

L’une de ces campagnes de 2022 repérée par la société de cybersécurité est l’utilisation des formats JAR et MSI – c’est-à-dire un fichier valide à la fois comme installateur JAR et MSI – pour déployer la charge utile StrRAT. Cela signifie également que le fichier peut être exécuté à la fois par Windows et Java Runtime Environment (JRE) en fonction de la manière dont il est interprété.

Un autre exemple implique l’utilisation de polyglottes CAB et JAR pour fournir à la fois Ratty et StrRAT. Les artefacts sont propagés à l’aide de services de raccourcissement d’URL tels que cutt.ly et rebrand.ly, certains d’entre eux étant hébergés sur Discord.

« La particularité des fichiers ZIP, c’est qu’ils sont identifiés par la présence d’un fin de la fiche du répertoire central qui se trouve à la fin de l’archive », a expliqué Kenin. « Cela signifie que tout « fichier inutile » que nous ajoutons au début du fichier sera ignoré et l’archive est toujours valide.

L’absence de validation adéquate des fichiers JAR entraîne un scénario dans lequel le contenu ajouté malveillant peut contourner le logiciel de sécurité et rester non détecté jusqu’à ce qu’il soit exécuté sur les hôtes compromis.

Ce n’est pas la première fois que de tels polyglottes contenant des logiciels malveillants sont détectés dans la nature. En novembre 2022, DCSO CyTec, basé à Berlin, a mis au jour un voleur d’informations surnommé StrelaStealer qui se propage sous forme de polyglotte DLL/HTML.

« La détection appropriée des fichiers JAR doit être à la fois statique et dynamique », a déclaré Kenin. « Il est inefficace d’analyser chaque fichier pour détecter la présence d’un enregistrement de fin de répertoire central à la fin du fichier. »

« Les défenseurs doivent surveiller à la fois les processus ‘java’ et ‘javaw’. Si un tel processus a ‘-jar’ comme argument, le nom de fichier passé en argument doit être traité comme un fichier JAR, quelle que soit l’extension de fichier ou la sortie du Linux commande ‘fichier’. »