Des programmes de chargement malveillants capables de trojaniser des applications Android sont échangés contre des criminels clandestins jusqu’à 20 000 $ afin d’échapper aux défenses de Google Play Store.

« Les catégories d’applications les plus populaires pour masquer les logiciels malveillants et les logiciels indésirables incluent les trackers de crypto-monnaie, les applications financières, les scanners de code QR et même les applications de rencontres », Kaspersky a dit dans un nouveau rapport basé sur les messages publiés sur les forums en ligne entre 2019 et 2023.

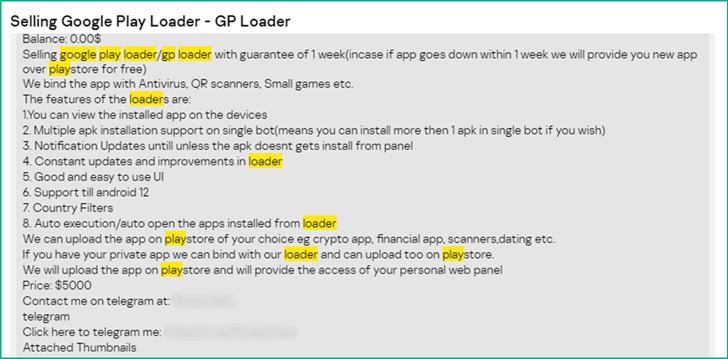

Les applications Dropper sont le principal moyen pour les acteurs de la menace qui cherchent à faufiler des logiciels malveillants via le Google Play Store. Ces applications se font souvent passer pour des applications apparemment anodines, avec des mises à jour malveillantes introduites lors de la validation du processus d’examen et les applications ont amassé une base d’utilisateurs importante.

Ceci est réalisé en utilisant un programme de chargement chargé d’injecter des logiciels malveillants dans une application propre, qui est ensuite mise à disposition pour téléchargement à partir du marché des applications. Les utilisateurs qui installent l’application falsifiée sont invités à lui accorder des autorisations intrusives pour faciliter les activités malveillantes.

Les applications, dans certains cas, intègrent également des fonctionnalités anti-analyse pour détecter si elles sont déboguées ou installées dans un environnement en bac à sable, et si c’est le cas, interrompent leurs opérations sur les appareils compromis.

Comme autre option, les acteurs de la menace peuvent acheter un compte de développeur Google Play – soit piraté, soit nouvellement créé par les vendeurs – pour n’importe où entre 60 $ et 200 $, selon le nombre d’applications déjà publiées et le nombre de téléchargements.

Les comptes de développeurs d’applications dépourvus de protections par mot de passe fort ou authentification à deux facteurs (2FA) peuvent être trivialement piratés et mis en vente, permettant ainsi à d’autres acteurs de télécharger des logiciels malveillants sur des applications existantes.

Une troisième alternative est l’utilisation de services de liaison APK, qui sont chargés de cacher un fichier APK malveillant dans une application légitime, de distribuer le logiciel malveillant via des textes de phishing et des sites Web douteux annonçant des jeux et des logiciels piratés.

Les services de liaison, contrairement aux chargeurs, coûtent moins cher du fait que les applications empoisonnées ne sont pas disponibles via le Google Play Store. Notamment, la technique a été utilisée pour livrer des chevaux de Troie bancaires Android comme SOVA et Xenomorph dans le passé.

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

Certains autres services illicites proposés à la vente sur les marchés de la cybercriminalité comprennent l’obscurcissement des logiciels malveillants (30 $), les injections Web (25 $ – 80 $) et serveurs privés virtuels (300 $), ce dernier pouvant être utilisé pour contrôler les appareils infectés ou pour rediriger le trafic des utilisateurs.

De plus, les attaquants peuvent acheter des installations pour leurs applications Android (légitimes ou non) via Google Ads pour 0,5 $ en moyenne. Les coûts d’installation varient en fonction du pays ciblé.

Pour atténuer les risques posés par les logiciels malveillants Android, il est recommandé aux utilisateurs de s’abstenir d’installer des applications provenant de sources inconnues, d’examiner attentivement les autorisations des applications et de maintenir leurs appareils à jour.