Deux variantes de logiciels malveillants de point de vente (PoS) ont été utilisées par un acteur malveillant pour voler des informations relatives à plus de 167 000 cartes de crédit à partir de terminaux de paiement.

Selon Group-IB, société de cybersécurité basée à Singapour, les décharges de données volées pourraient rapporter aux opérateurs jusqu’à 3,34 millions de dollars en les vendant sur des forums clandestins.

Alors qu’une proportion importante d’attaques visant à collecter des données de paiement reposent sur des renifleurs JavaScript (alias skimmers Web) insérés furtivement sur des sites Web de commerce électronique, les logiciels malveillants PoS continuent d’être une menace permanente, bien que moins populaire.

Le mois dernier, Kaspersky a détaillé les nouvelles tactiques adoptées par un acteur menaçant brésilien connu sous le nom de Prilex pour voler de l’argent au moyen de transactions frauduleuses.

« Presque toutes les souches de logiciels malveillants POS ont une fonctionnalité d’extraction de vidage de carte similaire, mais différentes méthodes pour maintenir la persistance sur les appareils infectés, l’exfiltration et le traitement des données », ont déclaré les chercheurs Nikolay Shelekhov et Said Khamchiev. a dit.

Treasure Hunter et son successeur avancé MajikPOS se ressemblent en ce qu’ils sont conçus pour se frayer un chemin dans un terminal PoS, ou alternativement acheter l’accès initial à d’autres parties connues sous le nom de courtiers d’accès initial, puis extraire les informations de carte de paiement de la mémoire du système, et de le transmettre à un serveur distant.

Il convient de noter que MajikPOS est apparu pour la première fois au début de 2017, affectant principalement les entreprises aux États-Unis et au Canada. Chasseur de trésor (alias CHASSE AU TRÉSOR), d’autre part, est chroniqué depuis 2014, son code source ayant subi une fuite en 2018.

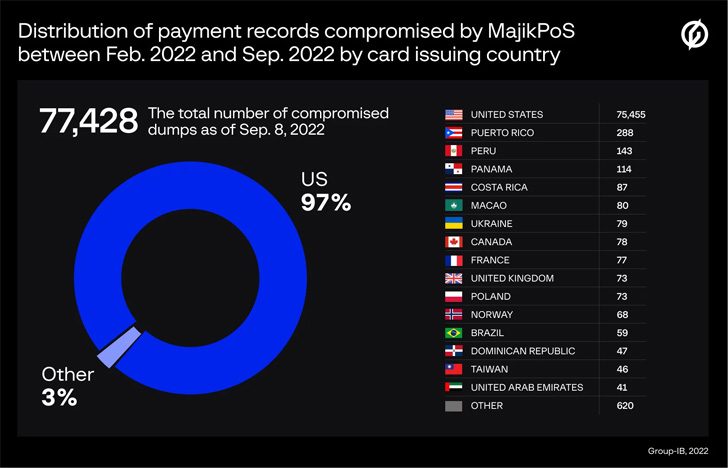

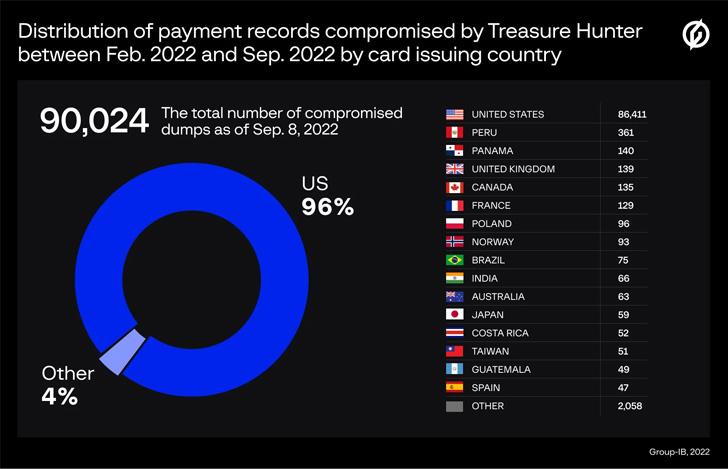

Group-IB, qui a identifié les serveurs de commande et de contrôle (C2), associés aux deux logiciels malveillants PoS, a déclaré que 77 428 et 90 024 enregistrements de paiement uniques ont été compromis par MajikPOS et Treasure Hunter entre février et septembre 2022.

La plupart des cartes volées auraient été émises par des banques aux États-Unis, à Porto Rico, au Pérou, au Panama, au Royaume-Uni, au Canada, en France, en Pologne, en Norvège et au Costa Rica.

L’identité des acteurs criminels derrière le stratagème est inconnue, et il n’est actuellement pas clair si les données volées ont déjà été vendues pour des gains monétaires par le groupe.

Cela peut avoir de graves conséquences si les banques émettrices de cartes n’appliquent pas de mécanismes de protection adéquats, permettant effectivement aux acteurs malveillants d’utiliser des cartes clonées pour retirer illégalement des fonds et effectuer des transactions non autorisées.

« Les logiciels malveillants PoS sont devenus moins attrayants pour les acteurs de la menace ces dernières années en raison de certaines de leurs limites et des mesures de sécurité mises en œuvre dans l’industrie du paiement par carte », ont déclaré les chercheurs.

« Néanmoins, […] il reste une menace importante pour l’industrie du paiement dans son ensemble et pour les entreprises distinctes qui n’ont pas encore mis en œuvre les dernières pratiques de sécurité. Il est trop tôt pour annuler les logiciels malveillants PoS. »