Signe que les acteurs malveillants continuent de trouver des moyens de contourner les protections de sécurité de Google Play Store, les chercheurs ont repéré un cheval de Troie Android non documenté qui est actuellement en développement.

« Ce nouveau logiciel malveillant tente d’abuser des appareils en utilisant une nouvelle technique, jamais vue auparavant dans les logiciels malveillants Android, pour propager le cheval de Troie bancaire extrêmement dangereux Xenomorph, permettant aux criminels d’effectuer une fraude sur l’appareil sur les appareils de la victime », a déclaré Han Sahin de ThreatFabric dans un communiqué partagé. avec The Hacker News.

Doublé Bug Drop par la société de sécurité néerlandaise, l’application dropper est explicitement conçue pour vaincre les nouvelles fonctionnalités introduites dans la prochaine version d’Android qui visent à empêcher les logiciels malveillants de demander les privilèges des services d’accessibilité aux victimes.

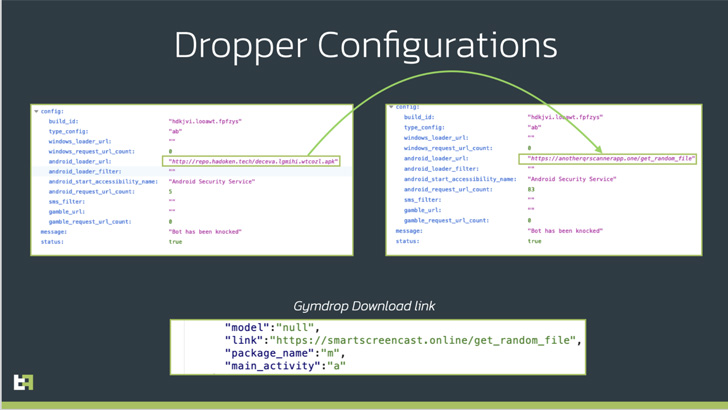

ThreatFabric a attribué le compte-gouttes à un groupe cybercriminel connu sous le nom de « Hadoken Security », qui est également à l’origine de la création et de la distribution des familles de logiciels malveillants Android Xenomorph et Gymdrop.

Les chevaux de Troie bancaires sont généralement déployés sur les appareils Android via des applications de compte-gouttes inoffensives qui se présentent comme des applications de productivité et utilitaires, qui, une fois installées, incitent les utilisateurs à accorder des autorisations invasives.

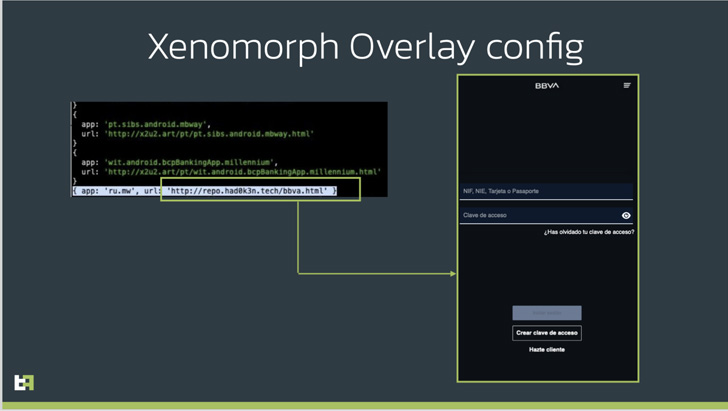

Notamment, l’API d’accessibilité, qui permet aux applications de lire le contenu de l’écran et d’effectuer des actions au nom de l’utilisateur, a fait l’objet de nombreux abus, permettant aux opérateurs de logiciels malveillants de capturer des données sensibles telles que des informations d’identification et des informations financières.

Ceci est réalisé au moyen de ce qu’on appelle des attaques de superposition dans lesquelles le cheval de Troie injecte un faux formulaire de connexion similaire récupéré à partir d’un serveur distant lorsqu’une application souhaitée telle qu’un portefeuille de crypto-monnaie est ouverte par la victime.

Étant donné que la plupart de ces applications malveillantes sont chargé de côté – quelque chose qui n’est possible que si l’utilisateur a autorisé l’installation à partir de sources inconnues – Google, avec Android 13, a franchi le pas de blocage de l’accès à l’API d’accessibilité aux applications installées en dehors d’un magasin d’applications.

Mais cela n’a pas empêché les adversaires de tenter de contourner ce paramètre de sécurité restreint. Entrez BugDrop, qui se fait passer pour une application de lecteur de code QR et est testé par ses auteurs pour déployer des charges utiles malveillantes via un processus d’installation basé sur une session.

« Ce qui se passe probablement, c’est que les acteurs utilisent un logiciel malveillant déjà construit, capable d’installer de nouveaux APK sur un appareil infecté, pour tester une méthode d’installation basée sur une session, qui serait ensuite intégrée dans un compte-gouttes plus élaboré et raffiné », a déclaré le ont déclaré les chercheurs.

Les changements, s’ils devenaient une réalité, pourraient faire des chevaux de Troie bancaires une menace plus dangereuse capable de contourner les défenses de sécurité avant même qu’elles ne soient en place.

« Avec l’achèvement et la résolution de tous les problèmes actuellement présents dans BugDrop, les criminels disposeront d’une autre arme efficace dans la guerre contre les équipes de sécurité et les institutions bancaires, en battant les solutions actuellement adoptées par Google, qui ne sont clairement pas suffisantes pour dissuader les criminels, » a noté l’entreprise.

Il est conseillé aux utilisateurs d’éviter d’être victimes de logiciels malveillants cachés dans les magasins d’applications officiels en téléchargeant uniquement des applications de développeurs et d’éditeurs connus, en examinant les avis sur les applications et en vérifiant leurs politiques de confidentialité.