Les acteurs de la menace adoptent de plus en plus Documents Excel 4.0 comme vecteur d’étape initiale pour distribuer des logiciels malveillants tels que ZLoader et Quakbot, selon de nouvelles recherches.

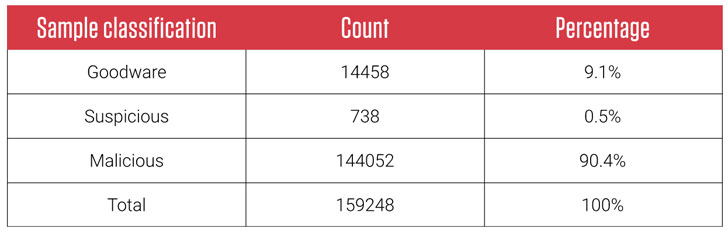

Les résultats proviennent d’une analyse de 160000 documents Excel 4.0 entre novembre 2020 et mars 2021, dont plus de 90% ont été classés comme malveillants ou suspects.

« Le plus grand risque pour les entreprises et les particuliers ciblés est le fait que les solutions de sécurité ont encore beaucoup de problèmes pour détecter les documents Excel 4.0 malveillants, ce qui fait que la plupart d’entre eux glissent par des détections classiques basées sur les signatures et des règles YARA écrites par des analystes », ont déclaré des chercheurs de ReversingLabs dans un rapport publié aujourd’hui.

Les macros Excel 4.0 (XLM), le précurseur de Visual Basic pour Applications (VBA), est une fonctionnalité héritée incorporée dans Microsoft Excel pour des raisons de compatibilité descendante. Microsoft met en garde dans son document de support que l’activation de toutes les macros peut entraîner l’exécution de «code potentiellement dangereux».

Le toujours en évolution Quakbot (alias QBOT), depuis sa découverte en 2007, est resté un cheval de Troie bancaire notoire capable de voler des informations d’identification bancaires et d’autres informations financières, tout en acquérant des fonctionnalités de propagation de type ver. Généralement diffusées via des documents Office militarisés, les variantes de QakBot ont été en mesure de fournir d’autres charges utiles de logiciels malveillants, de consigner les frappes des utilisateurs et même de créer une porte dérobée vers les machines compromises.

Dans un document analysé par ReversingLabs, le logiciel malveillant a non seulement incité les utilisateurs à activer des macros avec des leurres convaincants, mais également fourni des fichiers intégrés contenant des macros XLM qui téléchargent et exécutent une charge utile malveillante de deuxième étape récupérée à partir d’un serveur distant. Un autre exemple comprenait une charge utile encodée en Base64 dans l’une des feuilles, qui a ensuite tenté de télécharger des logiciels malveillants supplémentaires à partir d’une URL sommaire.

«Même si la rétrocompatibilité est très importante, certaines choses doivent avoir une espérance de vie et, du point de vue de la sécurité, il serait probablement préférable qu’elles soient obsolètes à un moment donné», ont noté les chercheurs. «Le coût de maintenance de macros vieilles de 30 ans doit être mis en balance avec les risques de sécurité liés à l’utilisation d’une telle technologie obsolète».