Les acteurs de la menace tirent parti de la popularité croissante des plates-formes proxy comme Honeygain et Nanowire pour monétiser leurs propres campagnes de logiciels malveillants, illustrant une fois de plus comment les attaquants sont prompts à réutiliser et à armer les plates-formes légitimes à leur avantage.

« Les logiciels malveillants exploitent actuellement ces plates-formes pour monétiser la bande passante Internet des victimes, de la même manière que l’extraction malveillante de crypto-monnaie tente de monétiser les cycles de processeur des systèmes infectés », a déclaré des chercheurs de Cisco Talos. mentionné dans une analyse de mardi. « Dans de nombreux cas, ces applications sont présentées dans des attaques de logiciels malveillants à plusieurs étapes et à charges utiles multiples qui offrent aux adversaires plusieurs méthodes de monétisation. »

Les logiciels proxy, également appelés applications de partage Internet, sont des services légitimes qui permettent aux utilisateurs de se réserver un pourcentage de leur bande passante Internet pour d’autres appareils, souvent moyennant des frais, via une application cliente proposée par le fournisseur, permettant à d’autres clients d’accéder à Internet en utilisant les connexions Internet offertes par les nœuds du réseau. Pour les consommateurs, ces services sont « annoncés comme un moyen de contourner les contrôles de géolocalisation sur les plateformes de streaming ou de jeux tout en générant des revenus pour l’utilisateur offrant sa bande passante », ont expliqué les chercheurs.

Mais l’utilisation illicite de proxyware présente également une multitude de risques en ce sens qu’ils pourraient permettre aux acteurs malveillants d’obscurcir la source de leurs attaques, leur donnant ainsi non seulement la possibilité d’effectuer des actions malveillantes en faisant apparaître comme s’ils provenaient de réseaux résidentiels légitimes. ou les réseaux d’entreprise, mais rendent également inefficaces les défenses de réseau conventionnelles qui reposent sur des listes de blocage basées sur IP.

« Les mêmes mécanismes actuellement utilisés pour surveiller et suivre les nœuds de sortie Tor, les proxys « anonymes » et d’autres techniques courantes d’obscurcissement du trafic n’existent pas actuellement pour le suivi des nœuds au sein de ces réseaux de proxyware », ont noté les chercheurs.

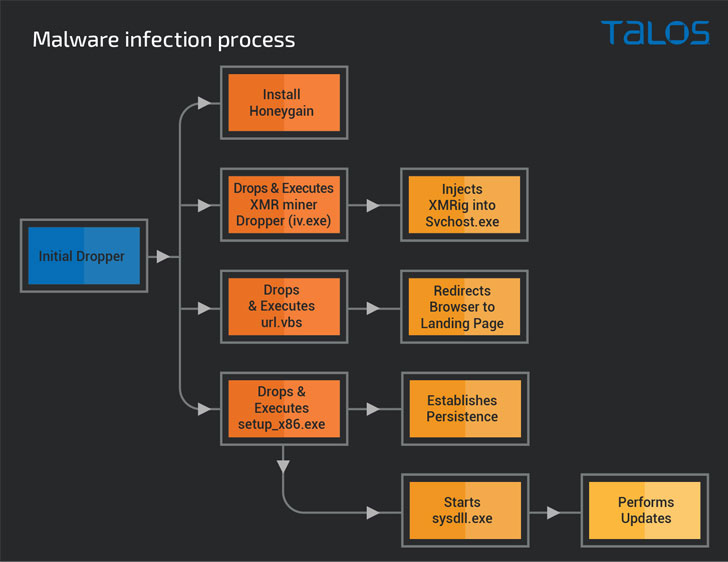

Ce n’est pas tout. Les chercheurs ont identifié plusieurs techniques adoptées par des acteurs malveillants, y compris les installateurs de logiciels proxy trojanisés qui permettent la distribution furtive de voleurs d’informations et de chevaux de Troie d’accès à distance (RAT) à l’insu des victimes. Dans un cas observé par Cisco Talos, des attaquants ont été trouvés en train d’utiliser les applications proxy pour monétiser la bande passante du réseau des victimes afin de générer des revenus et d’exploiter les ressources CPU de la machine compromise pour extraire la crypto-monnaie.

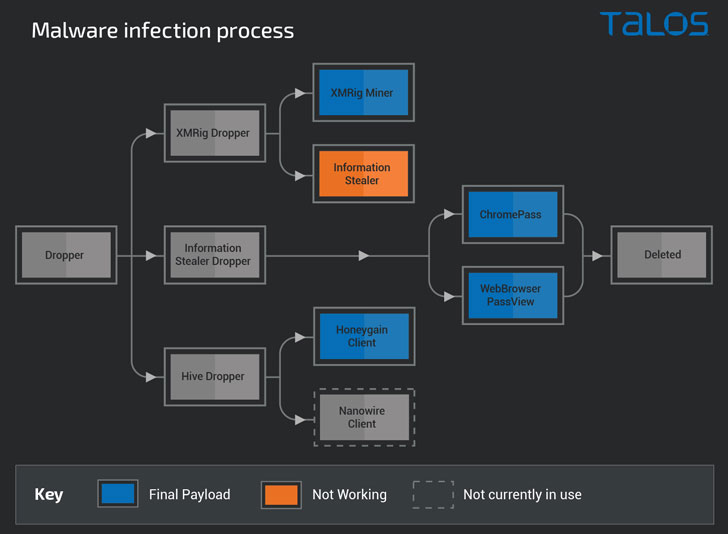

Un autre cas concernait une campagne de logiciels malveillants en plusieurs étapes qui a abouti au déploiement d’un voleur d’informations, d’une charge utile d’extraction de crypto-monnaie, ainsi que d’un logiciel proxy, soulignant les « approches variées disponibles pour les adversaires », qui peuvent désormais aller au-delà du cryptojacking pour également piller données précieuses et monétiser les infections réussies par d’autres moyens.

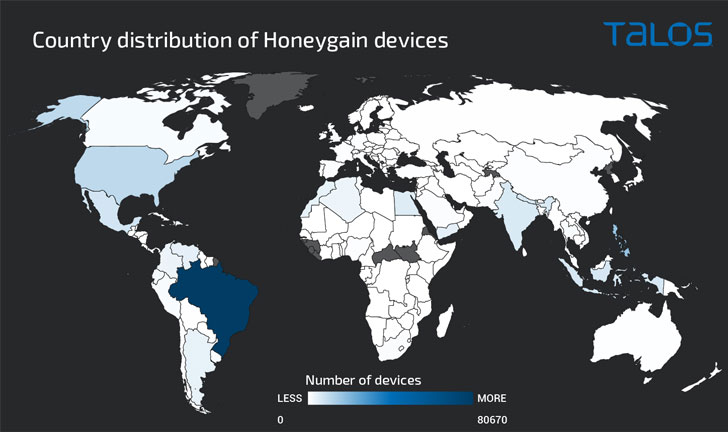

Plus inquiétant encore, les chercheurs ont détecté des logiciels malveillants utilisés pour installer silencieusement Honeygain sur des systèmes infectés et enregistrer le client avec le compte Honeygain de l’adversaire pour profiter de la bande passante Internet de la victime. Cela signifie également qu’un attaquant peut créer plusieurs comptes Honeygain pour adapter son opération en fonction du nombre de systèmes infectés sous son contrôle.

« Pour les organisations, ces plates-formes posent deux problèmes essentiels : l’abus de leurs ressources, qui finit par être bloqué en raison d’activités qu’elles ne contrôlent même pas, et cela augmente la surface d’attaque des organisations, créant potentiellement un vecteur d’attaque initial directement sur le point de terminaison. » « En raison des divers risques associés à ces plates-formes, il est recommandé aux organisations d’envisager d’interdire l’utilisation de ces applications sur les actifs de l’entreprise », concluent les chercheurs.