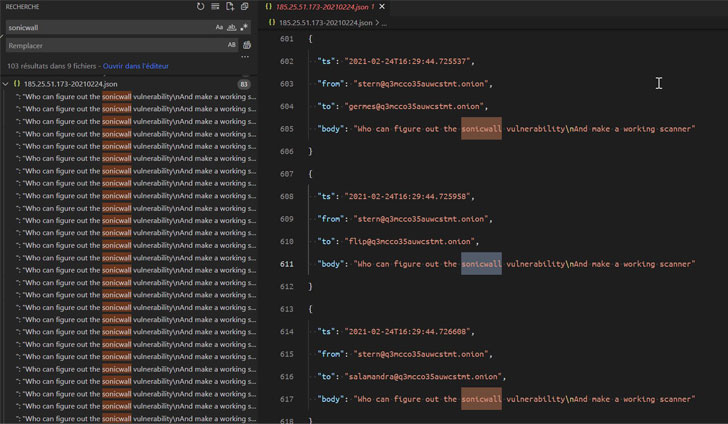

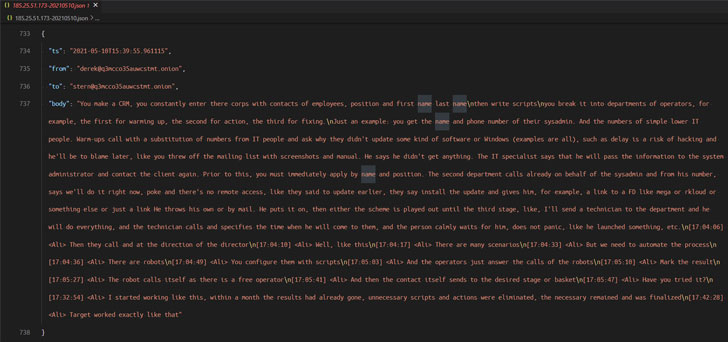

Quelques jours après que le groupe de rançongiciels Conti a diffusé un message pro-russe promettant son allégeance à l’invasion en cours de l’Ukraine par Vladimir Poutine, un membre mécontent du cartel a divulgué les discussions internes du syndicat.

Le vidage de fichier, publié par un groupe de recherche sur les logiciels malveillants VX-Métrocontiendrait 13 mois de journaux de discussion entre les affiliés et les administrateurs du groupe de rançongiciels affilié à la Russie de janvier 2021 à février 2022, dans un mouvement qui devrait offrir sans précédent aperçu dans le fonctionnement du gang.

« Gloire à l’Ukraine », a déclaré le bailleur dans son message.

Les conversations divulguées montrent que Conti a utilisé de fausses sociétés écrans pour tenter de programmer des démonstrations de produits avec des sociétés de sécurité comme CarbonBlack et Sophos afin d’obtenir des certificats de signature de code, les opérateurs travaillant dans des sprints Scrum pour terminer les tâches de développement logiciel.

De plus, les messages confirmer l’arrêt du botnet TrickBot la semaine dernière ainsi que la relation étroite du groupe Conti avec les gangs de logiciels malveillants TrickBot et Emotet, ce dernier ayant été ressuscité à la fin de l’année dernière via TrickBot.

Un message envoyé par l’un des membres du groupe le 14 février 2022 dit : « TrickBot ne fonctionne pas. Le projet a été fermé. »

En plus de cela, le bailleur aurait également publié le code source associé aux modules de répartiteur de commandes et de collecteur de données de TrickBot, sans parler de la documentation interne du groupe de ransomwares.

Le développement intervient alors que Conflit russo-ukrainien a scindé la cybercriminalité souterraine en deux factions belligérantes, avec un nombre croissant d’acteurs du piratage prendre parti entre les deux pays sur le front numérique.

L’équipe Conti, dans un article de blog sur son portail Web sombre la semaine dernière, a déclaré son « plein soutien » à l’invasion russe et a menacé de riposter contre les infrastructures critiques si la Russie était frappée par des cyberattaques ou des attaques militaires.

Cependant, plus tard, il a fait marche arrière en disant : « nous ne nous allions avec aucun gouvernement et nous condamnons la guerre en cours », mais a réitéré que « nous utiliserons nos ressources pour riposter si le bien-être et la sécurité des citoyens pacifiques seront en jeu à cause de la cyberagression américaine. »

le ContiLeaks saga fait partie d’un effort plus large des hacktivistes et des alliés de la sécurité, y compris «l’armée informatique» ukrainienne, pour frapper les sites, les services et les infrastructures russes en réponse aux frappes militaires du Kremlin. Le groupe de piratage bénévole, dans des messages partagés sur sa chaîne Telegram, a affirmé que plusieurs sites Web et portails en ligne d’État russes avaient été abattus par un barrage d’attaques DDoS.

Par ailleurs, un groupe de hackers biélorusses connus sous le nom de Cyber Partisans déclaré ils ont organisé une attaque contre le réseau ferroviaire du pays dans le but de perturber les mouvements de troupes russes vers l’Ukraine, tandis qu’un autre groupe a appelé ContreL’Ouest_ a déclaré qu’il « s’opposait à la Russie » et qu’il avait violé un certain nombre de sites Web et d’entreprises.

L’Anonyme, pour sa part, a également revendiqué la responsabilité pour avoir perturbé les sites Web des agences de presse d’État RT, TASS et RIA Novosti, ainsi que les sites Web des journaux Kommersant, Izvestiya et du magazine Forbes Russia et du géant pétrolier russe Gazprom.

Au contraire, la cyber-guerre en évolution rapide semble avoir mis d’autres groupes en alerte, avec les opérateurs de rançongiciels LockBit affectation un message neutre, déclarant « Pour nous, ce ne sont que des affaires et nous sommes tous apolitiques. Nous ne sommes intéressés que par l’argent pour notre travail inoffensif et utile. »