Les chercheurs ont découvert des lacunes dans le processus de vérification des compétences d’Amazon pour l’écosystème d’assistant vocal Alexa qui pourraient permettre à un acteur malveillant de publier une compétence trompeuse sous n’importe quel nom de développeur arbitraire et même de modifier le code backend après approbation pour inciter les utilisateurs à abandonner des informations sensibles.

Les résultats ont été présentés mercredi à la conférence du Network and Distributed System Security Symposium (NDSS) par un groupe d’universitaires de la Ruhr-Universität Bochum et de la North Carolina State University, qui ont analysé 90194 compétences disponibles dans sept pays, dont les États-Unis et le Royaume-Uni. , Australie, Canada, Allemagne, Japon et France.

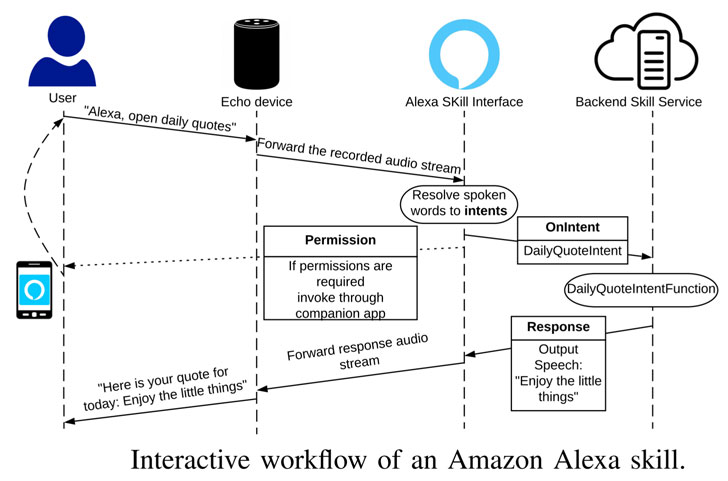

Amazon Alexa permet aux développeurs tiers de créer des fonctionnalités supplémentaires pour des appareils tels que les haut-parleurs intelligents Echo en configurant des «compétences» qui s’exécutent au-dessus de l’assistant vocal, ce qui permet aux utilisateurs d’engager une conversation avec la compétence et d’effectuer une tâche spécifique. .

La principale constatation est la crainte qu’un utilisateur puisse activer une mauvaise compétence, ce qui peut avoir de graves conséquences si la compétence déclenchée est conçue avec une intention insidieuse.

L’écueil vient du fait que plusieurs compétences peuvent avoir la même phrase d’invocation.

En effet, la pratique est si répandue que l’enquête a repéré 9 948 compétences qui partagent le même nom d’appel avec au moins une autre compétence dans le magasin américain uniquement. Dans les sept magasins de compétences, seules 36 055 compétences avaient un nom d’appel unique.

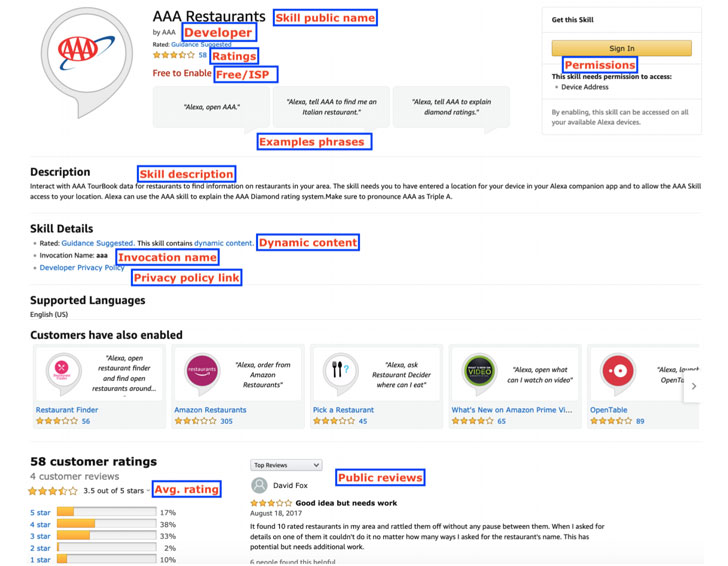

Étant donné que les critères réels qu’Amazon utilise pour activer automatiquement une compétence spécifique parmi plusieurs compétences avec les mêmes noms d’invocation restent inconnus, les chercheurs ont averti qu’il était possible d’activer la mauvaise compétence et qu’un adversaire pouvait s’en tirer avec des compétences de publication en utilisant une société bien connue. noms.

« Cela se produit principalement parce qu’Amazon n’emploie actuellement aucune approche automatisée pour détecter les infractions liées à l’utilisation de marques tierces, et dépend d’un contrôle manuel pour détecter ces tentatives malveillantes qui sont sujettes à l’erreur humaine », les chercheurs expliqué. « En conséquence, les utilisateurs peuvent être exposés à des attaques de phishing lancées par un attaquant. »

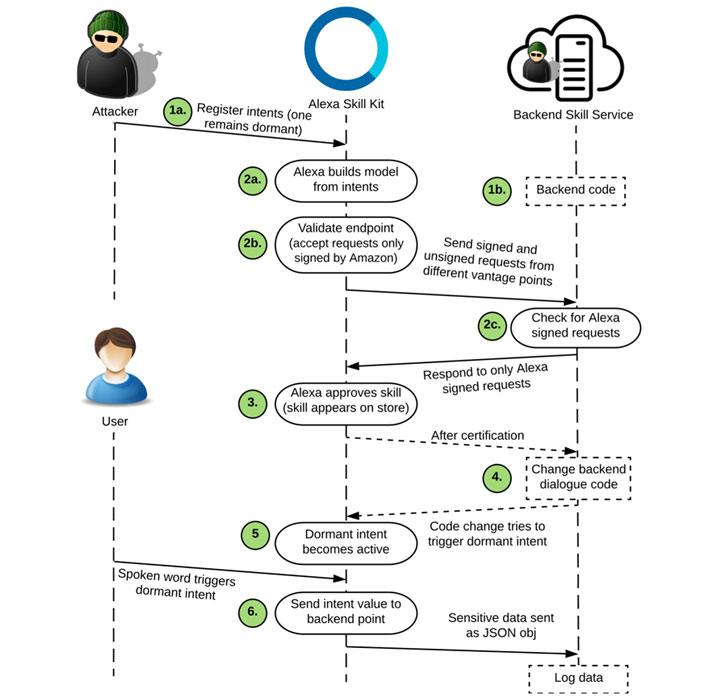

Pire encore, un attaquant peut apporter des modifications au code après l’approbation d’une compétence pour persuader un utilisateur de révéler des informations sensibles telles que des numéros de téléphone et des adresses en déclenchant une intention dormante.

D’une certaine manière, c’est analogue à une technique appelée gestion des versions qui est utilisée pour contourner les défenses de vérification. Le contrôle de version fait référence à la soumission d’une version bénigne d’une application à l’App Store Android ou iOS pour renforcer la confiance entre les utilisateurs, uniquement pour remplacer la base de code au fil du temps par des fonctionnalités malveillantes supplémentaires via des mises à jour ultérieures.

Pour tester cela, les chercheurs ont créé une compétence de planificateur de voyage qui permet à un utilisateur de créer un itinéraire de voyage qui a ensuite été modifié après la vérification initiale pour «demander à l’utilisateur son numéro de téléphone afin que la compétence puisse directement envoyer un SMS (SMS) au itinéraire de voyage, «trompant ainsi l’individu pour qu’il révèle ses (ou ses) renseignements personnels.

De plus, l’étude a révélé que le modèle d’autorisation Amazon utilise pour protéger les données sensibles Alexa peuvent être contournées. Cela signifie qu’un attaquant peut demander directement à l’utilisateur des données (par exemple, numéros de téléphone, détails Amazon Pay, etc.) qui sont à l’origine conçues pour être bouclées par des API d’autorisation.

L’idée est que si les compétences demande de données sensibles doit invoquer les API d’autorisation, cela n’empêche pas un développeur malveillant de demander ces informations directement à l’utilisateur.

Les chercheurs ont déclaré avoir identifié 358 compétences de ce type capables de demander des informations qui devraient idéalement être sécurisées par l’API.

Enfin, dans une analyse des politiques de confidentialité dans différentes catégories, il a été constaté que seulement 24,2% de toutes les compétences fournissent un lien de politique de confidentialité et qu’environ 23,3% de ces compétences ne divulguent pas entièrement les types de données associés aux autorisations demandées.

Notant qu’Amazon n’impose pas de politique de confidentialité pour les compétences ciblant les enfants de moins de 13 ans, l’étude a soulevé des préoccupations concernant le manque de politiques de confidentialité largement disponibles dans les catégories «enfants» et «santé et fitness».

«En tant que défenseurs de la vie privée, nous pensons que les compétences liées aux enfants et à la santé devraient être soumises à des normes plus élevées en matière de confidentialité des données», ont déclaré les chercheurs, tout en exhortant Amazon à valider les développeurs et à effectuer des contrôles backend récurrents pour atténuer ces risques.

« Bien que ces applications facilitent l’interaction des utilisateurs avec les appareils intelligents et renforcent un certain nombre de services supplémentaires, elles soulèvent également des problèmes de sécurité et de confidentialité en raison de l’environnement personnel dans lequel elles opèrent », ont-ils ajouté.