Les chercheurs en cybersécurité ont révélé de nouvelles connexions entre un service de logiciels malveillants à paiement par installation (PPI) largement utilisé connu sous le nom de PrivateLoader et un autre service PPI appelé ruzki.

« L’acteur menaçant ruzki (alias les0k, zhigalsz) fait la publicité de son service PPI sur des forums clandestins russophones et de ses chaînes Telegram sous le nom de ruzki ou zhigalsz depuis au moins mai 2021 », SEKOIA a dit.

La société de cybersécurité a déclaré que ses enquêtes sur les services jumeaux l’ont amenée à conclure que PrivateLoader est le chargeur propriétaire du service de malware ruzki PPI.

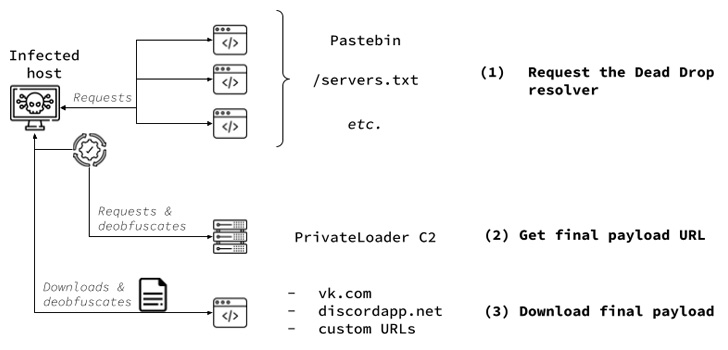

PrivateLoader, comme son nom l’indique, fonctionne comme un chargeur basé sur C++ pour télécharger et déployer des charges utiles malveillantes supplémentaires sur des hôtes Windows infectés. Il est principalement distribué via des sites Web optimisés pour le référencement qui prétendent fournir des logiciels piratés.

Bien qu’il ait été documenté pour la première fois en février par Intel471, il aurait été utilisé dès mai 2021.

Certaines des familles de logiciels malveillants les plus courantes propagées via PrivateLoader incluent Redline Stealer, SocelarsVoleur de ratons laveurs, Vidar, TofseeAmadey, DanaBot et les souches de ransomware Djvu et STOP.

Une analyse de mai 2022 de Trend Micro a révélé le malware distribuant un framework appelé NetDooka. Un rapport de suivi de BitSight à la fin du mois dernier trouvé infections importantes en Inde et au Brésil en juillet 2022.

Un nouveau changement repéré par SEKOIA est l’utilisation du service de documents VK.com pour héberger les charges utiles malveillantes par opposition à Discord, un changement probablement motivé par une surveillance accrue du réseau de diffusion de contenu de la plate-forme.

PrivateLoader est également configuré pour communiquer avec des serveurs de commande et de contrôle (C2) pour récupérer et exfiltrer des données. À la mi-septembre, il y avait quatre serveurs C2 actifs, deux en Russie et un en Tchéquie et un en Allemagne.

« Sur la base de la large sélection de familles de logiciels malveillants, ce qui implique un large éventail d’acteurs menaçants ou d’ensembles d’intrusions exploitant ce logiciel malveillant, le service PPI exécutant PrivateLoader est très attrayant et populaire pour les attaquants sur les marchés clandestins », ont déclaré les chercheurs.

SEKOIA a en outre déclaré avoir découvert des liens entre PrivateLoader et ruzki, un acteur menaçant qui vend des lots de 1 000 installations sur des systèmes infectés situés à travers le monde (70 $), ou plus précisément en Europe (300 $) ou aux États-Unis (1 000 $).

Ces publicités, qui ont été placées sur le forum de cybercriminalité Lolz Guru, ciblent les acteurs de la menace (c’est-à-dire les clients potentiels) qui souhaitent distribuer leurs charges utiles via le service PPI.

L’association découle principalement des observations ci-dessous –

- Un chevauchement entre les serveurs PrivateLoader C2 et celui des URL fournies par ruzki aux abonnés afin de suivre les statistiques d’installation liées à leurs campagnes

- Références à ruzki dans les exemples de noms de botnet PrivateLoader qui ont été utilisés pour fournir le Redline Stealer, tels que ruzki9 et 3108_RUZKI, et

- Le fait que PrivateLoader et ruzki aient commencé leurs opérations en mai 2021, l’opérateur ruzki utilisant le terme « notre chargeur » en russe sur sa chaîne Telegram

« Les services de paiement par installation ont toujours joué un rôle clé dans la distribution de logiciels malveillants de base », ont déclaré les chercheurs.

« En tant que solution clé en main supplémentaire réduisant le coût d’entrée sur le marché cybercriminel et service contribuant à une professionnalisation continue de l’écosystème cybercriminel, il est fort probable que davantage d’activités liées à PrivacyLoader soient observées à court terme. »