Les chercheurs en sécurité ont partagé une plongée approfondie dans le logiciel espion Android commercial appelé Predator, qui est commercialisé par la société israélienne Intellexa (anciennement Cytrox).

Predator a été documenté pour la première fois par le Threat Analysis Group (TAG) de Google en mai 2022 dans le cadre d’attaques exploitant cinq failles zero-day différentes dans le navigateur Web Chrome et Android.

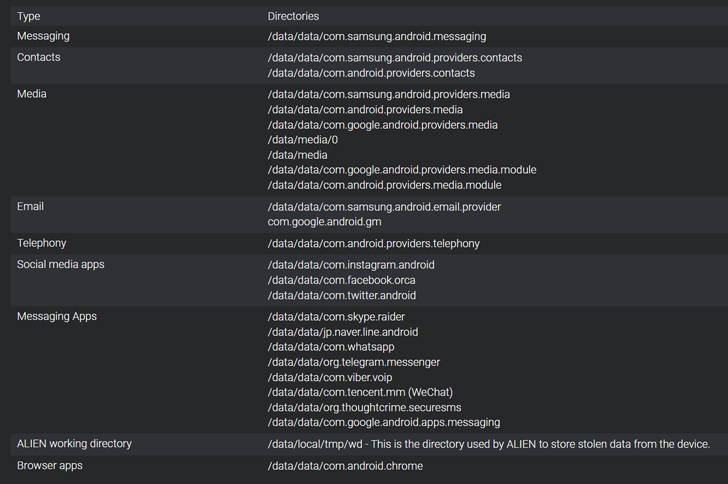

Le logiciel espion, qui est livré au moyen d’un autre composant de chargeur appelé Alien, est équipé pour enregistrer l’audio des appels téléphoniques et des applications basées sur VoIP, ainsi que pour collecter des contacts et des messages, y compris de Signal, WhatsApp et Telegram.

Ses autres fonctionnalités lui permettent de masquer des applications et d’empêcher l’exécution d’applications lors du redémarrage du combiné.

« Une plongée approfondie dans les deux composants de logiciels espions indique qu’Alien est plus qu’un simple chargeur pour Predator et configure activement les capacités de bas niveau nécessaires à Predator pour espionner ses victimes », Cisco Talos a dit dans un rapport technique.

Les logiciels espions tels que Predator et Pegasus du groupe NSO sont soigneusement diffusés dans le cadre d’attaques hautement ciblées en militarisant ce que l’on appelle des chaînes d’exploitation sans clic qui ne nécessitent généralement aucune interaction de la part des victimes et permettent l’exécution de code et l’élévation des privilèges.

« Predator est un logiciel espion mercenaire intéressant qui existe depuis au moins 2019, conçu pour être flexible afin que de nouveaux modules basés sur Python puissent être livrés sans avoir besoin d’une exploitation répétée, ce qui le rend particulièrement polyvalent et dangereux », a expliqué Talos. .

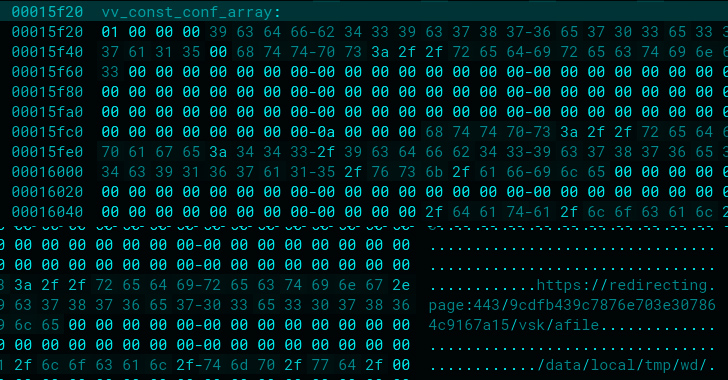

Predator et Alien sont tous deux conçus pour contourner les garde-corps de sécurité dans Android, ce dernier étant chargé dans un processus central Android appelé Zygote pour télécharger et lancer d’autres modules de logiciels espions, en comptant Predator, à partir d’un serveur externe.

Il n’est actuellement pas clair comment Alien est activé sur un appareil infecté en premier lieu. Cependant, il est soupçonné d’être chargé à partir d’un shellcode exécuté en tirant parti des exploits de la phase initiale.

« Alien n’est pas seulement un chargeur mais aussi un exécuteur – ses multiples threads continueront à lire les commandes provenant de Predator et à les exécuter, fournissant au logiciel espion les moyens de contourner certaines des fonctionnalités de sécurité du framework Android », a déclaré la société.

Les différents modules Python associés à Predator permettent d’accomplir un large éventail de tâches telles que le vol d’informations, la surveillance, l’accès à distance et l’exécution de code arbitraire.

Le logiciel espion, qui arrive sous forme de binaire ELF avant de configurer un environnement d’exécution Python, peut également ajouter des certificats au magasin et énumérer le contenu de divers répertoires sur le disque s’il s’exécute sur un appareil fabriqué par Samsung, Huawei, Oppo ou Xiaomi.

Cela dit, il reste encore de nombreuses pièces manquantes qui pourraient aider à compléter le puzzle de l’attaque. Celui-ci comprend un module principal appelé tcore et un mécanisme d’escalade de privilèges appelé kmem, qui sont tous deux restés insaisissables à obtenir jusqu’à présent.

Cisco Talos a émis l’hypothèse que tcore aurait pu implémenter d’autres fonctionnalités telles que le suivi de la géolocalisation, l’accès à la caméra et la simulation d’un arrêt pour espionner secrètement les victimes.

Les conclusions surviennent alors que l’utilisation de logiciels espions commerciaux par les acteurs de la menace a connu une augmentation ces dernières années, alors que le nombre de sociétés de cybermercenaires fournissant ces services est sur une trajectoire ascendante.

Bien que ces outils sophistiqués soient destinés à être utilisés exclusivement par les gouvernements pour lutter contre la criminalité grave et lutter contre les menaces à la sécurité nationale, ils ont également été utilisés abusivement par des clients pour surveiller des dissidents, des militants des droits de l’homme, des journalistes et d’autres membres de la société civile.

À titre d’exemple, le groupe de défense des droits numériques Access Now a déclaré qu’il découvert preuve de Pegasus ciblant une douzaine de personnes en Arménie – dont un employé d’une ONG, deux journalistes, un fonctionnaire des Nations Unies et un médiateur des droits de l’homme en Arménie. L’une des victimes a été piratée au moins 27 fois entre octobre 2020 et juillet 2021.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

« Il s’agit de la première preuve documentée de l’utilisation du logiciel espion Pegasus dans un contexte de guerre internationale, » Accéder maintenant a ditajoutant qu’il a ouvert une enquête après qu’Apple a envoyé des notifications aux personnes en question indiquant qu’elles pourraient avoir été victimes d’attaques de logiciels espions parrainées par l’État en novembre 2021.

Il n’existe aucun lien concluant reliant l’utilisation de logiciels espions à une agence gouvernementale spécifique en Arménie ou en Azerbaïdjan. Il convient de noter que l’Arménie a été dénoncée en tant que client d’Intellexa par Meta en décembre 2021 lors d’attaques visant des politiciens et des journalistes du pays.

De plus, la société de cybersécurité Check Point a révélé plus tôt cette année que diverses entités arméniennes avaient été infectées par une porte dérobée Windows appelée OxtaRAT dans le cadre d’une campagne d’espionnage alignée sur les intérêts azerbaïdjanais.

Dans une tournure des événements plus inhabituelle, Le New York Times et Le Washington Post a rapporté cette semaine que le gouvernement mexicain pourrait s’espionner en utilisant Pegasus contre un haut responsable chargé d’enquêter sur les allégations d’abus militaires.

Le Mexique est également le premier et le plus prolifique utilisateur de Pegasus, malgré ses promesses de cesser l’utilisation illégale du logiciel espion notoire.