Une vulnérabilité critique découverte dans l’EtherNet / IP 499ES de Real-Time Automation (RTA) (ENIP) pourrait ouvrir les systèmes de contrôle industriels à des attaques à distance par des adversaires.

La pile ENIP de RTA est l’un des dispositifs d’automatisation industrielle largement utilisés et est considérée comme la «norme pour les applications d’E / S d’usine en Amérique du Nord».

« Une exploitation réussie de cette vulnérabilité pourrait entraîner une condition de déni de service, et un dépassement de mémoire tampon pourrait permettre l’exécution de code à distance », a déclaré l’agence américaine de cybersécurité et d’infrastructure (CISA) dans un consultatif.

Pour l’instant, aucun exploit public connu n’a été trouvé pour cibler cette vulnérabilité. Cependant, « selon les moteurs de recherche publics pour les appareils connectés à Internet (par exemple shodan.io), il existe plus de 8 000 appareils connectés à Internet compatibles ENIP. »

Suivi comme CVE-2020-25159, la faille est notée 9,8 sur 10 en termes de gravité par le système de notation de vulnérabilité commune (CVSS) standard de l’industrie et affecte toutes les versions de Pile de code source de l’adaptateur EtherNet / IP avant la version 2.28, publiée le 21 novembre 2012.

La vulnérabilité de débordement de pile était divulgué à CISA le mois dernier par Sharon Brizinov, chercheuse en sécurité pour la société de sécurité des technologies opérationnelles Claroty.

Bien qu’il semble que RTA ait supprimé le code attaquable de son logiciel dès 2012, on soupçonne que de nombreux fournisseurs ont acheté des versions vulnérables de cette pile avant la mise à jour de 2012 et l’ont intégré dans leur propre micrologiciel, mettant ainsi plusieurs appareils en danger.

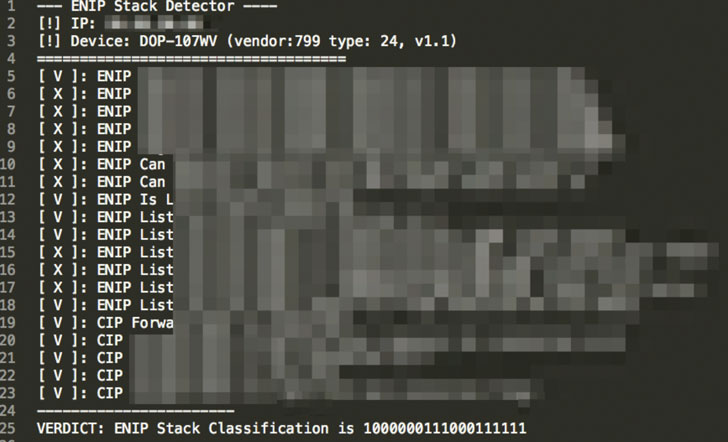

«Onze appareils exécutaient la pile ENIP de RTA dans des produits de six fournisseurs uniques», ont déclaré les chercheurs.

La faille en elle-même concerne une vérification incorrecte du mécanisme d’analyse de chemin utilisé dans le protocole industriel commun (CIP) – un protocole de communication utilisé pour organiser et partager des données dans des dispositifs industriels – permettant à un attaquant d’ouvrir une requête CIP avec un chemin de connexion de grande taille (supérieur à 32) et de faire écrire par l’analyseur sur une adresse mémoire en dehors du tampon de longueur fixe , conduisant ainsi à l’exécution potentielle de code arbitraire.

« L’ancien code dans le périphérique RTA a tenté de réduire l’utilisation de la RAM en limitant la taille d’un tampon particulier utilisé dans une requête EtherNet / IP Forward Open », a déclaré RTA dans son divulgation. « En limitant la RAM, cela a permis à un attaquant de tenter de dépasser la mémoire tampon et de l’utiliser pour essayer de prendre le contrôle de l’appareil. »

Les chercheurs de Claroty ont scanné 290 modules compatibles ENIP différents, dont 11 appareils de six fournisseurs différents utilisaient la pile ENIP de RTA. Il existe actuellement plus de 8 000 appareils connectés à Internet compatibles ENIP, selon une recherche sur Shodan.

« À l’instar des divulgations précédentes, telles que Ripple20 ou Urgent / 11, il s’agit d’un autre cas de bibliothèque de base tierce vulnérable mettant des produits de [Industrial Control System] fournisseurs à risque », a noté Brizinov dans une analyse.

Il est recommandé aux opérateurs de mettre à jour les versions actuelles de la pile ENIP pour atténuer la faille. CISA a également conseillé aux utilisateurs de minimiser l’exposition au réseau pour tous les dispositifs du système de contrôle et de s’assurer qu’ils ne sont pas accessibles depuis Internet.

« Localisez les réseaux du système de contrôle et les périphériques distants derrière les pare-feu et isolez-les du réseau de l’entreprise », CISA m’a dit dans son alerte. «Lorsqu’un accès à distance est requis, utilisez des méthodes sécurisées, telles que les réseaux privés virtuels (VPN), en reconnaissant que les VPN peuvent avoir des vulnérabilités et doivent être mis à jour vers la version la plus récente disponible.