Une nouvelle campagne de phishing ciblée s’est concentrée sur une solution d’authentification à deux facteurs appelée Kavatch qui est utilisé par les représentants du gouvernement indien.

La société de cybersécurité Securonix a surnommé l’activité STEPPY # KAVACHl’attribuant à un acteur menaçant connu sous le nom de SideCopy sur la base de chevauchements tactiques avec des attaques précédentes.

« Les fichiers .LNK sont utilisés pour lancer l’exécution de code qui finit par télécharger et exécuter une charge utile C# malveillante, qui fonctionne comme un cheval de Troie d’accès à distance (RAT) », ont déclaré les chercheurs de Securonix Den Iuzvyk, Tim Peck et Oleg Kolesnikov. m’a dit dans un nouveau rapport.

SideCopy, un équipe de piratage soupçonné d’être d’origine pakistanaise et actif depuis au moins 2019, partagerait des liens avec un autre acteur appelé Transparent Tribe (alias APT36 ou Mythic Leopard).

Il est également connu pour imiter les chaînes d’attaque exploitées par SideWinder, un groupe prolifique d’États-nations qui cible de manière disproportionnée les entités militaires basées au Pakistan, pour déployer son propre ensemble d’outils.

Cela dit, ce n’est pas la première fois que Kavach apparaît comme une cible pour l’acteur. En juillet 2021, Cisco Talos a détaillé une opération d’espionnage qui a été entreprise pour voler les informations d’identification des employés du gouvernement indien.

Les leurres liés au Kavach ont depuis été cooptés par Transparent Tribe dans ses attaques visant l’Inde depuis le début de l’année.

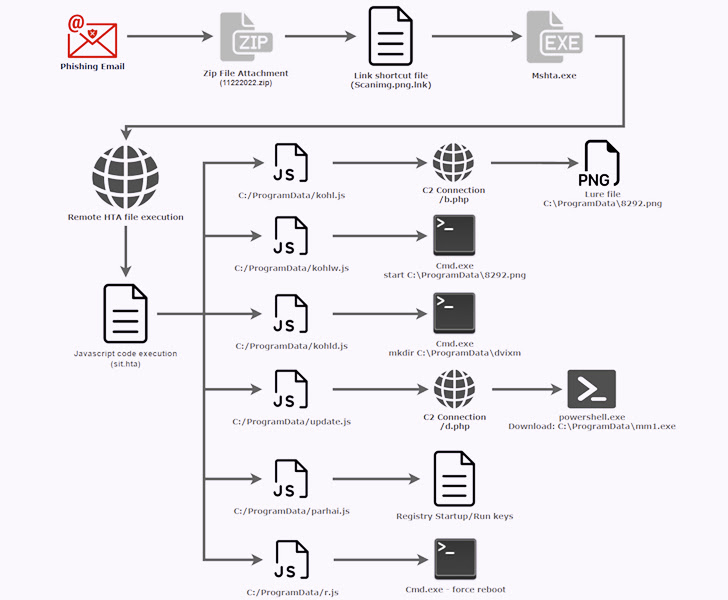

La dernière séquence d’attaque observée par Securonix au cours des deux dernières semaines consiste à utiliser des e-mails de phishing pour inciter les victimes potentielles à ouvrir un fichier de raccourci (.LNK) afin d’exécuter une charge utile .HTA à distance à l’aide du mshta.exe Utilitaire Windows.

L’application HTML, a déclaré la société, « a été découverte hébergée sur un site Web probablement compromis, nichée dans un obscur répertoire de » galerie « conçu pour stocker certaines des images du site ».

Le site Web compromis en question est incometaxdelhi[.]org, le site Web officiel du département indien de l’impôt sur le revenu pour la région de Delhi. Le fichier malveillant n’est plus disponible sur le portail.

Dans la phase suivante, l’exécution du fichier .HTA entraîne l’exécution d’un code JavaScript obscurci conçu pour afficher un fichier image leurre comportant un annonce du ministère indien de la Défense il y a un an en décembre 2021.

Le code JavaScript télécharge en outre un exécutable à partir d’un serveur distant, établit la persistance via les modifications du registre Windows et redémarre la machine pour lancer automatiquement le binaire après le démarrage.

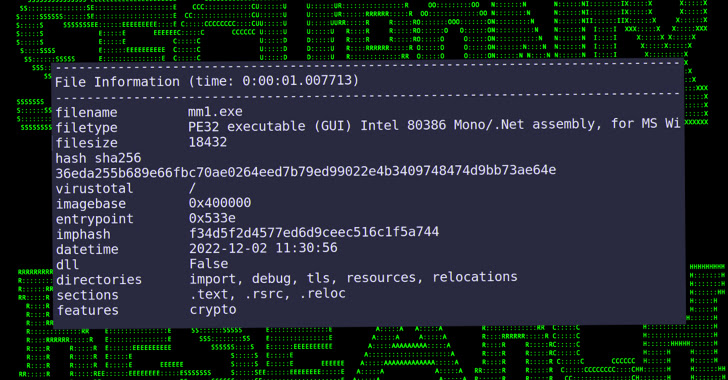

Le fichier binaire, pour sa part, fonctionne comme une porte dérobée qui permet à l’auteur de la menace d’exécuter des commandes envoyées depuis un domaine contrôlé par l’attaquant, de récupérer et d’exécuter des charges utiles supplémentaires, de prendre des captures d’écran et d’exfiltrer des fichiers.

Le composant d’exfiltration comprend également une option permettant de rechercher spécifiquement un fichier de base de données (« kavach.db ») créé par l’application Kavach sur le système pour stocker les informations d’identification.

Il convient de noter que la chaîne d’infection susmentionnée était divulgué par MalwareHunterTeam dans une série de tweets le 8 décembre 2022, décrivant le cheval de Troie d’accès à distance comme MargulasRAT.

« Sur la base des données corrélées des échantillons binaires obtenus du RAT utilisé par les acteurs de la menace, cette campagne se poursuit contre des cibles indiennes non détectées depuis un an », ont déclaré les chercheurs.