L’unité 42 de Palo Alto Networks a détaillé le fonctionnement interne d’un logiciel malveillant appelé Enregistreur d’originequi a été présenté comme le successeur du voleur d’informations largement utilisé et du cheval de Troie d’accès à distance (RAT) connu sous le nom de AgentTesla.

Enregistreur de frappe basé sur .NET et accès à distance, l’agent Tesla est présent depuis longtemps dans le paysage des menaces, permettant aux acteurs malveillants d’accéder à distance aux systèmes ciblés et aux informations sensibles des balises dans un domaine contrôlé par les acteurs.

Connu pour être utilisé dans la nature depuis 2014, il est annoncé à la vente sur les forums du dark web et est généralement distribué via des spams malveillants en pièce jointe.

En février 2021, la société de cybersécurité Sophos a dévoilé deux nouvelles variantes du logiciel malveillant de base (versions 2 et 3) qui présentaient des capacités pour voler les informations d’identification des navigateurs Web, des applications de messagerie et des clients VPN, ainsi que l’utilisation de l’API Telegram pour la commande et le contrôle. .

Maintenant, selon le chercheur de l’unité 42, Jeff White, ce qui a été étiqueté comme AgentTesla version 3 est en fait Enregistreur d’originequi aurait vu le jour pour combler le vide laissé par le premier après la fermeture de ses opérateurs le 4 mars 2019, à la suite de problèmes judiciaires.

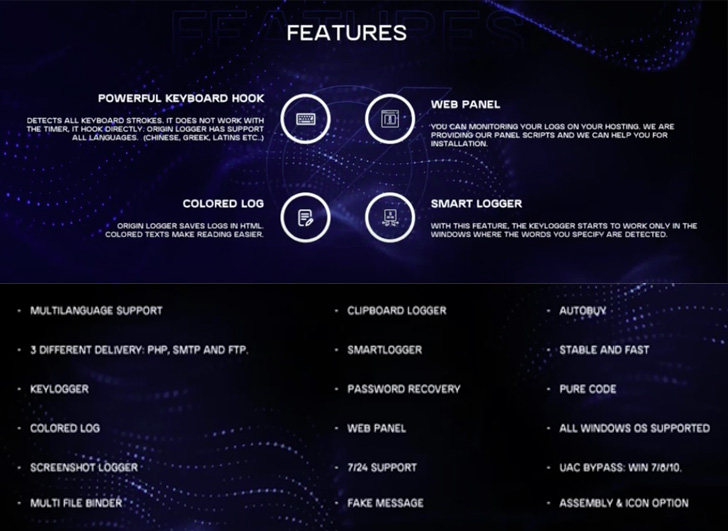

Le point de départ de l’enquête de la société de cybersécurité était un Vidéo Youtube qui a été publié en novembre 2018 détaillant ses fonctionnalités, conduisant à la découverte d’un échantillon de logiciel malveillant (« OriginLogger.exe« ) qui a été chargé dans la base de données de logiciels malveillants VirusTotal le 17 mai 2022.

L’exécutable est un binaire de construction qui permet à un client acheté de spécifier les types de données à capturer, y compris le presse-papiers, les captures d’écran et la liste des applications et des services (par exemple, les navigateurs, les clients de messagerie, etc.) à partir desquels les informations d’identification doivent être extrait.

L’authentification de l’utilisateur est réalisée en envoyant une demande à un serveur OriginLogger, qui résout les noms de domaine 0xfd3[.]com et son nouvel homologue originpro[.]moi basé sur deux artefacts de constructeur compilés le 6 septembre 2020 et le 29 juin 2022.

L’unité 42 a déclaré qu’elle était capable d’identifier un profil GitHub avec le nom d’utilisateur 0xfd3 qui hébergeait deux référentiels de code source pour voler les mots de passe de Google Chrome et Microsoft Outlook, tous deux utilisés dans OrionLogger.

OrionLogger, comme l’Agent Tesla, est livré via un document Microsoft Word leurre qui, lorsqu’il est ouvert, est conçu pour afficher une image d’un passeport pour un citoyen allemand et une carte de crédit, ainsi qu’un certain nombre de feuilles de calcul Excel intégrées.

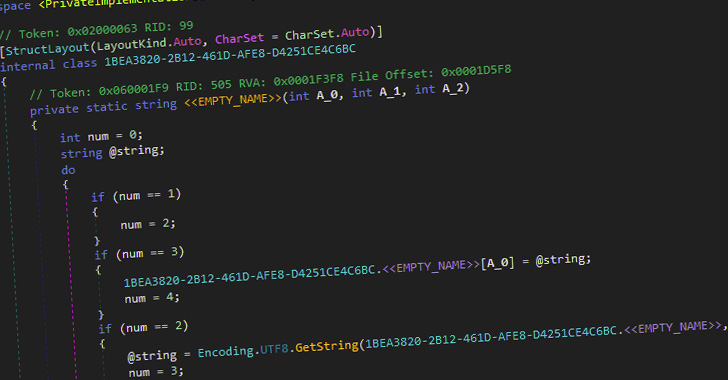

Les feuilles de calcul, à leur tour, contiennent une macro VBA qui utilise MSHTA pour invoquer une page HTML hébergée sur un serveur distant, qui, pour sa part, inclut un code JavaScript obfusqué pour récupérer deux binaires encodés hébergés sur Bitbucket.

Le premier des deux logiciels malveillants est un chargeur qui utilise la technique de processus d’évidement pour injecter le deuxième exécutable, la charge utile OrionLogger, dans le processus aspnet_compiler.exeun utilitaire légitime pour précompiler les applications ASP.NET.

« Le logiciel malveillant utilise des méthodes éprouvées et inclut la possibilité de saisir des clés, de voler des informations d’identification, de prendre des captures d’écran, de télécharger des charges utiles supplémentaires, de télécharger vos données de multiples façons et d’essayer d’éviter la détection », a déclaré White.

De plus, une analyse d’un corpus de plus de 1 900 échantillons montre que les mécanismes d’exfiltration les plus courants pour renvoyer les données à l’attaquant sont via SMTP, FTP, les téléchargements Web vers le panneau OrionLogger et Telegram avec l’aide de 181 robots uniques.

« Les enregistreurs de frappe commerciaux ont historiquement répondu aux attaquants moins avancés, mais comme illustré dans le document de leurre initial analysé ici, cela ne rend pas les attaquants moins capables d’utiliser plusieurs outils et services pour obscurcir et rendre l’analyse plus compliquée », a ajouté White.