Les chercheurs en cybersécurité ont révélé des détails sur une paire de vulnérabilités dans Microsoft Windows, dont l’une pourrait être exploitée pour entraîner un déni de service (DoS).

Les exploits, surnommés LogCrusher et OverLog par Varonis, visez le protocole EventLog Remoting (MS-EVEN), qui permet l’accès à distance aux journaux d’événements.

Alors que le premier permet à « tout utilisateur du domaine de planter à distance l’application Event Log de n’importe quelle machine Windows », OverLog provoque un DoS en « remplissant l’espace disque dur de n’importe quelle machine Windows sur le domaine », Dolev Taler a dit dans un rapport partagé avec The Hacker News.

OverLog s’est vu attribuer l’identifiant CVE CVE-2022-37981 (score CVSS : 4,3) et a été traité par Microsoft dans le cadre de ses mises à jour d’octobre Patch Tuesday. LogCrusher, cependant, reste non résolu.

« Les performances peuvent être interrompues et/ou réduites, mais l’attaquant ne peut pas totalement refuser le service », a déclaré le géant de la technologie dans un avis sur la faille publié plus tôt ce mois-ci.

Selon Varonis, les problèmes reposent sur le fait qu’un attaquant peut obtenir un descripteur du journal hérité d’Internet Explorer, ouvrant ainsi la voie à des attaques qui exploitent le descripteur pour planter le journal des événements sur la machine victime et même induire une condition DoS. .

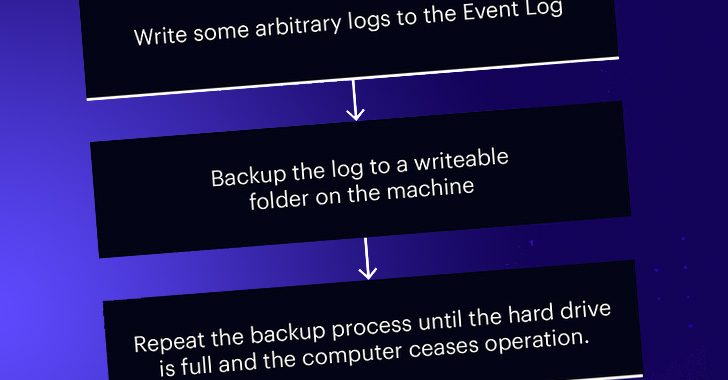

Ceci est réalisé en le combinant avec une autre faille dans une fonction de sauvegarde de journal (BackupEventLogW) pour sauvegarder à plusieurs reprises des journaux arbitraires dans un dossier accessible en écriture sur l’hôte ciblé jusqu’à ce que le disque dur soit rempli.

Microsoft a depuis corrigé la faille OverLog en limitant l’accès au journal des événements d’Internet Explorer aux administrateurs locaux, réduisant ainsi le potentiel d’utilisation abusive.

« Bien que cela concerne cet ensemble particulier d’exploits du journal des événements d’Internet Explorer, il reste un potentiel pour que d’autres journaux d’événements d’applications accessibles par l’utilisateur soient exploités de la même manière pour les attaques », a déclaré Taler.