Des chercheurs en cybersécurité ont révélé un nouveau type de malware Office distribué dans le cadre d’une campagne de courrier électronique malveillant qui ciblait plus de 80 clients dans le monde dans le but de contrôler les machines victimes et de voler des informations à distance.

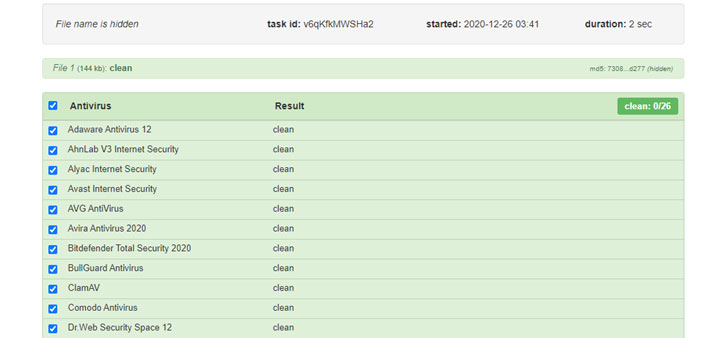

L’outil – surnommé « APOMacroSploit« – est un générateur d’exploit de macros qui permet à l’utilisateur de créer un document Excel capable de contourner les logiciels antivirus, Windows Antimalware Scan Interface (AMSI), et même Gmail et d’autres détections d’hameçonnage par e-mail.

On pense qu’APOMacroSploit est le travail de deux acteurs français de la menace « Apocaliptique » et « Nitrix », qui auraient gagné au moins 5 000 dollars en moins de deux mois en vendant le produit sur HackForums.net.

Environ 40 pirates au total seraient à l’origine de l’opération, utilisant 100 expéditeurs d’e-mails différents dans une série d’attaques ciblant des utilisateurs dans plus de 30 pays différents. Les attaques ont été repérées pour la première fois fin novembre 2020, selon la société de cybersécurité Check Point.

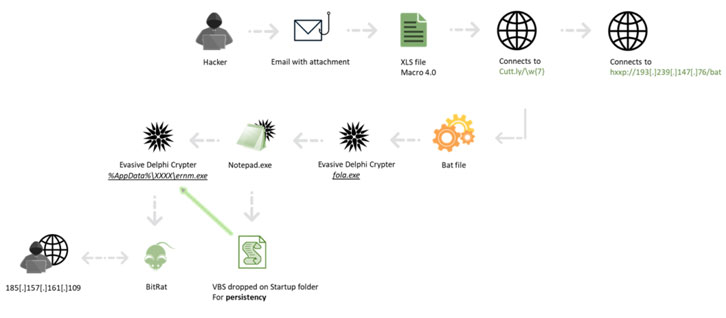

« L’infection par le malware commence lorsque le contenu dynamique du document XLS joint est activé, et une macro XLM commence automatiquement à télécharger un script de commande système Windows », a déclaré la société dans un rapport publié mardi.

Ce script de commande système est extrait de cutt.ly, qui dirige vers les serveurs hébergeant plusieurs scripts BAT dont le surnom des clients est inséré dans les noms de fichiers. Les scripts sont également responsables de l’exécution du malware (« fola.exe ») sur les systèmes Windows, mais pas avant d’ajouter l’emplacement du malware dans le chemin d’exclusion de Windows Defender et de désactiver le nettoyage de Windows.

Dans l’une des attaques, le logiciel malveillant – un Delphi Crypter suivi d’un cheval de Troie d’accès à distance de deuxième étape appelé BitRAT – a été trouvé hébergé sur un site Web bulgare fournissant du matériel et des fournitures médicales, ce qui implique que les attaquants ont violé le site Web pour stocker l’exécutable malveillant. .

L’idée d’utiliser « crypteurs« ou » packers « est devenu de plus en plus populaire parmi les acteurs de la menace non seulement pour compresser mais aussi pour rendre les échantillons de logiciels malveillants plus évasifs et faire de l’ingénierie inverse.

BitRAT, qui a été officiellement documenté en août dernier, est livré avec des fonctionnalités pour extraire les crypto-monnaies, pirater les webcams, enregistrer les frappes au clavier, télécharger et télécharger des fichiers arbitraires et contrôler à distance le système via un serveur de commande et de contrôle, qui dans ce cas résolu en un sous- domaine d’un site Web bulgare légitime pour les systèmes de vidéosurveillance.

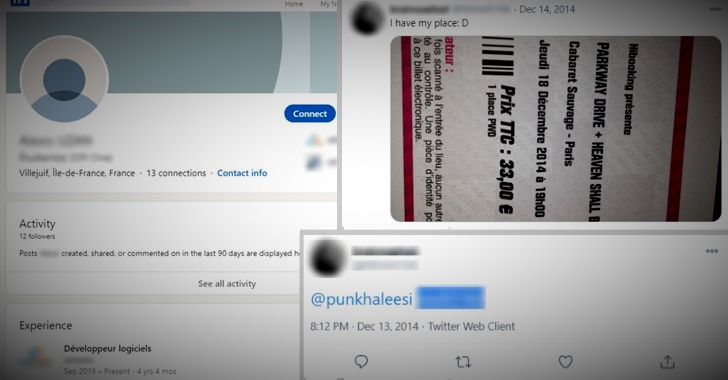

Une enquête plus approfondie de Check Point impliquait de poursuivre la piste numérique laissée par les deux opérateurs – y compris deux profils de joueurs de League of Legends – conduisant finalement les chercheurs à démasquer la véritable identité de Nitrix, qui a révélé son nom réel sur Twitter lorsqu’il a publié une photo d’un billet qu’il a acheté pour un concert en décembre 2014.

Alors que Nitrix est un développeur de logiciels de Noisy-Le-Grand avec quatre ans d’expérience en tant que développeur de logiciels, l’utilisation par Apocaliptique de noms alternatifs tels que « apo93 » ou « apocaliptique93 » a suscité des possibilités que l’individu soit également un résident français, car « 93 » est le nom familier du département français de Seine-Saint-Denis.

Check Point Research a déclaré avoir alerté les autorités chargées de l’application de la loi sur l’identité des attaquants.