De multiples failles de sécurité ont été révélées dans les systèmes sur puces (SoC) de MediaTek qui auraient pu permettre à un acteur malveillant d’élever ses privilèges et d’exécuter du code arbitraire dans le micrologiciel du processeur audio, permettant ainsi aux attaquants de mener une « campagne d’écoute massive » à l’insu des utilisateurs.

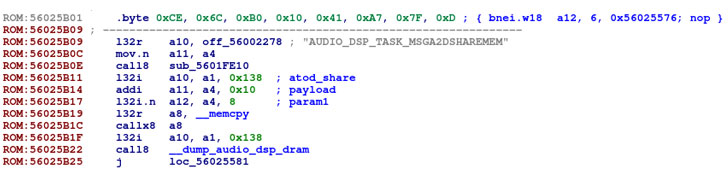

La découverte des défauts est le résultat de la rétro-ingénierie du processeur de signal audio numérique de la société taïwanaise (DSP) par la société de cybersécurité israélienne Check Point Research, concluant finalement qu’en les associant à d’autres failles présentes dans les bibliothèques d’un fabricant de smartphones, les problèmes découverts dans la puce pourraient conduire à une élévation des privilèges locaux à partir d’une application Android.

« Un message interprocesseur mal formé pourrait potentiellement être utilisé par un attaquant pour exécuter et masquer du code malveillant dans le micrologiciel DSP », a déclaré Slava Makkaveev, chercheur en sécurité chez Check Point. mentionné dans un rapport. « Étant donné que le micrologiciel du DSP a accès au flux de données audio, une attaque contre le DSP pourrait potentiellement être utilisée pour espionner l’utilisateur. »

Tracés sous les noms CVE-2021-0661, CVE-2021-0662 et CVE-2021-0663, les trois problèmes de sécurité concernent un débordement de tampon basé sur le tas dans le composant DSP audio qui pourrait être exploité pour obtenir des privilèges élevés. Les défauts affectent les chipsets MT6779, MT6781, MT6785, MT6853, MT6853T, MT6873, MT6875, MT6877, MT6883, MT6885, MT6889, MT6891, MT6893 et MT8797 couvrant les versions 9.0, 10.0 et 11.0 d’Android.

« Dans le DSP audio, il existe une écriture hors limites possible en raison d’une vérification incorrecte des limites. Cela pourrait entraîner une escalade locale des privilèges avec les privilèges d’exécution du système nécessaires. L’interaction de l’utilisateur n’est pas nécessaire pour l’exploitation », a déclaré le fabricant de puces. mentionné dans un avis publié le mois dernier.

Un quatrième problème découvert dans la couche d’abstraction matérielle audio MediaTek aka HAL (CVE-2021-0673) a été corrigé en octobre et devrait être publié dans le bulletin de sécurité MediaTek de décembre 2021.

Dans un scénario d’attaque hypothétique, une application malveillante installée via des moyens d’ingénierie sociale pourrait tirer parti de son accès à Android API AudioManager pour cibler une bibliothèque spécialisée – nommée Android Aurisys HAL – qui est configurée pour communiquer avec les pilotes audio sur l’appareil et envoyer des messages spécialement conçus, ce qui pourrait entraîner l’exécution de code d’attaque et le vol d’informations liées à l’audio.

MediaTek, après la divulgation, a déclaré avoir mis les mesures d’atténuation appropriées à la disposition de tous les fabricants d’équipement d’origine, ajoutant qu’il n’avait trouvé aucune preuve que les failles étaient actuellement exploitées. En outre, la société a recommandé aux utilisateurs de mettre à jour leurs appareils au fur et à mesure que les correctifs deviennent disponibles et de n’installer que des applications provenant de marchés de confiance tels que le Google Play Store.