Les chercheurs en cybersécurité ont révélé une nouvelle classe de vulnérabilités affectant les principaux fournisseurs DNS-as-a-Service (DNSaaS) qui pourraient permettre aux attaquants d’exfiltrer des informations sensibles des réseaux d’entreprise.

« Nous avons trouvé une simple faille qui nous a permis d’intercepter une partie du trafic DNS dynamique mondial passant par des fournisseurs DNS gérés comme Amazon et Google », les chercheurs Shir Tamari et Ami Luttwak de la société de sécurité d’infrastructure Wiz. mentionné.

Appelant cela un « puits sans fond d’informations précieuses », le trésor d’informations contient des adresses IP internes et externes, des noms d’ordinateurs, des noms et des emplacements d’employés, ainsi que des détails sur les domaines Web des organisations. Les conclusions ont été présenté à la conférence sur la sécurité Black Hat USA 2021 la semaine dernière.

« Le trafic qui nous a été divulgué à partir du trafic réseau interne fournit aux acteurs malveillants toutes les informations dont ils auraient besoin pour lancer une attaque réussie », ont ajouté les chercheurs. « Plus que cela, cela donne à n’importe qui une vue d’ensemble sur ce qui se passe au sein des entreprises et des gouvernements. Nous comparons cela à une capacité d’espionnage au niveau de l’État-nation – et l’obtenir était aussi simple que d’enregistrer un domaine.

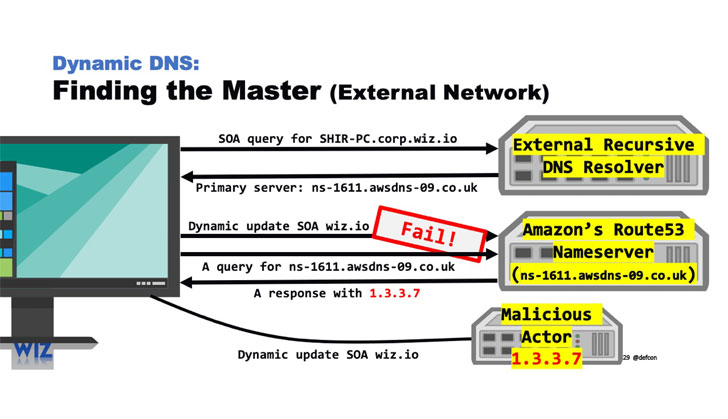

Le processus d’exploitation repose sur l’enregistrement d’un domaine sur le service DNS Route53 d’Amazon (ou Google Cloud DNS) avec le même nom que le serveur de noms DNS – qui fournit la traduction (c’est-à-dire la résolution) des noms de domaine et des noms d’hôte dans leur protocole Internet (IP) correspondant. adresses – résultant en un scénario qui brise efficacement l’isolement entre les locataires, permettant ainsi d’accéder à des informations précieuses.

En d’autres termes, en créant un nouveau domaine sur la plate-forme Route53 à l’intérieur du serveur de noms AWS avec le même surnom et en pointant la zone hébergée vers leur réseau interne, le trafic DNS dynamique des points de terminaison des clients Route53 est piraté et envoyé directement au serveur non autorisé et du même nom, créant ainsi une voie facile vers la cartographie des réseaux d’entreprise.

« Le trafic DNS dynamique que nous avons mis sur écoute provenait de plus de 15 000 organisations, dont des sociétés Fortune 500, 45 agences gouvernementales américaines et 85 agences gouvernementales internationales », ont déclaré les chercheurs. « Les données comprenaient une multitude d’informations précieuses telles que des adresses IP internes et externes, des noms d’ordinateurs, des noms d’employés et des emplacements de bureau. »

Alors qu’Amazon et Google ont depuis corrigé les problèmes, l’équipe de recherche de Wiz a également a sorti un outil pour permettre aux entreprises de tester si leurs mises à jour DDNS internes sont divulguées à des fournisseurs DNS ou à des acteurs malveillants.