Microsoft exhorte ses clients à corriger deux vulnérabilités de sécurité dans les contrôleurs de domaine Active Directory qu’il a corrigées en novembre suite à la disponibilité d’un outil de preuve de concept (PoC) le 12 décembre.

Les deux vulnérabilités – suivies comme CVE-2021-42278 et CVE-2021-42287 — ont un indice de gravité de 7,5 sur un maximum de 10 et concernent une faille d’élévation des privilèges affectant le composant Active Directory Domain Services (AD DS). Andrew Bartlett de Catalyst IT est crédité d’avoir découvert et signalé les deux bogues.

Active Directory est un service d’annuaire qui s’exécute sur Microsoft Windows Server et est utilisé pour la gestion des identités et des accès. Bien que le géant de la technologie ait signalé les lacunes comme « exploitation Moins probable » dans son évaluation, la divulgation publique du PoC a suscité de nouveaux appels à l’application des correctifs pour atténuer toute exploitation potentielle par les acteurs de la menace.

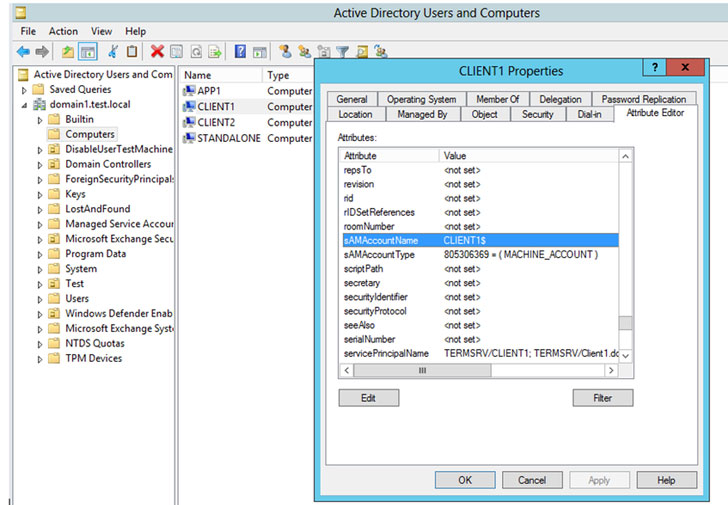

Alors que CVE-2021-42278 permet à un attaquant de falsifier l’attribut SAM-Account-Name, qui est utilisé pour connecter un utilisateur aux systèmes du domaine Active Directory, CVE-2021-42287 permet d’usurper l’identité des contrôleurs de domaine. Cela permet effectivement à un mauvais acteur avec des informations d’identification d’utilisateur de domaine d’accéder en tant que administrateur de domaine utilisateur.

« En combinant ces deux vulnérabilités, un attaquant peut créer un chemin direct vers un utilisateur administrateur de domaine dans un environnement Active Directory qui n’a pas appliqué ces nouvelles mises à jour », Daniel Naim, chef de produit senior chez Microsoft. mentionné. « Cette attaque d’escalade permet aux attaquants d’élever facilement leur privilège à celui d’un administrateur de domaine une fois qu’ils ont compromis un utilisateur régulier du domaine. »

La société basée à Redmond a également fourni un guide étape par étape pour aider les utilisateurs à déterminer si les vulnérabilités ont pu être exploitées dans leurs environnements. « Comme toujours, nous vous conseillons vivement de déployer les derniers correctifs sur les contrôleurs de domaine dès que possible », a déclaré Microsoft.

Merci beaucoup, c’est très technique 👌