Les services répressifs de huit pays ont démantelé l’infrastructure de Emotet, un malware Windows notoire basé sur la messagerie électronique derrière plusieurs campagnes de spam et attaques de ransomwares à base de botnet au cours de la dernière décennie.

Le retrait coordonné du botnet mardi – surnommé « Opération Ladybird« – est le résultat d’un effort conjoint des autorités des Pays-Bas, d’Allemagne, des États-Unis, du Royaume-Uni, de France, de Lituanie, du Canada et d’Ukraine pour prendre le contrôle des serveurs utilisés pour exécuter et contrôler le réseau de logiciels malveillants.

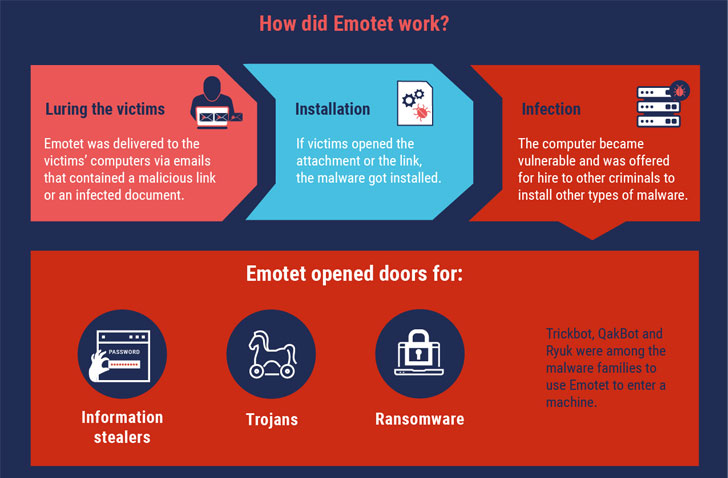

« L’infrastructure Emotet a essentiellement agi comme un ouvre-porte principal pour les systèmes informatiques à l’échelle mondiale », Europol m’a dit. «Ce qui a rendu Emotet si dangereux, c’est que le malware a été proposé à la location à d’autres cybercriminels pour installer d’autres types de malwares, tels que des chevaux de Troie bancaires ou des ransomwares, sur l’ordinateur d’une victime.

Plus qu’un malware

Depuis sa première identification en 2014, Emotet a évolué de ses racines initiales en tant que voleur d’informations d’identification et cheval de Troie bancaire à un puissant «couteau suisse» qui peut servir de téléchargeur, de voleur d’informations et de spambot en fonction de la façon dont il est déployé.

Connu pour être constamment en développement, le service de cybercriminalité se met à jour régulièrement pour améliorer la furtivité, la persistance et ajouter de nouvelles capacités d’espionnage grâce à une large gamme de modules, y compris un répartiteur Wi-Fi pour identifier et compromettre les nouvelles victimes connectées aux réseaux Wi-Fi à proximité.

L’année dernière, le malware était lié à plusieurs campagnes de spam basées sur les botnets et était même capable de fournir des charges utiles plus dangereuses telles que TrickBot et Ryuk ransomware en louant son botnet de machines compromises à d’autres groupes de logiciels malveillants.

« Le groupe Emotet a réussi à faire passer le courrier électronique comme vecteur d’attaque à un niveau supérieur », a déclaré Europol.

700 serveurs Emotet saisis

La National Crime Agency (NCA) du Royaume-Uni a déclaré que l’opération avait pris près de deux ans pour cartographier l’infrastructure d’Emotet, plusieurs propriétés de la ville ukrainienne de Kharkiv ayant été attaquées pour confisquer le matériel informatique utilisé par les pirates.

le ukrainien Département de la cyberpolice a également arrêté deux personnes prétendument impliquées dans la maintenance des infrastructures du botnet, qui risquent toutes deux 12 ans de prison si elles sont reconnues coupables.

« L’analyse des comptes utilisés par le groupe derrière Emotet a montré que 10,5 millions de dollars avaient été transférés sur une période de deux ans sur une seule plateforme de monnaie virtuelle », a indiqué le NCA m’a dit, ajoutant que «près de 500 000 $ avaient été dépensés par le groupe au cours de la même période pour maintenir son infrastructure criminelle».

À l’échelle mondiale, les dommages liés à Emotet auraient coûté environ 2,5 milliards de dollars, ont déclaré les autorités ukrainiennes.

Avec au moins 700 serveurs exploités par Emotet à travers le monde qui ont été supprimés de l’intérieur, les machines infectées par le malware sont désormais dirigées vers cette infrastructure d’application de la loi, empêchant ainsi toute exploitation ultérieure.

En outre, la police nationale néerlandaise a publié un outil pour rechercher d’éventuels compromis, sur la base d’un ensemble de données contenant 600 000 adresses e-mail, noms d’utilisateur et mots de passe identifiés lors de l’opération.

Emotet va être essuyé en masse le 25 mars 2021

La police néerlandaise, qui a saisi deux serveurs centraux situés dans le pays, a déclaré avoir déployé une mise à jour logicielle pour neutraliser efficacement la menace posée par Emotet.

« Tous les systèmes informatiques infectés y récupéreront automatiquement la mise à jour, après quoi l’infection Emotet sera mise en quarantaine », a déclaré l’agence. Selon un tweet d’un chercheur en sécurité qui passe par le pseudo Twitter crème de lait, Emotet devrait être effacé le 25 mars 2021 à midi heure locale de toutes les machines compromises.

Compte tenu de la nature de l’opération de retrait, il reste à voir si Emotet peut organiser un retour. Si c’est le cas, ce ne serait pas la première fois qu’un botnet survivrait à d’importants efforts de perturbation.

Au moment de la rédaction, Abuse.ch’s Traqueur Feodo montre qu’au moins 20 serveurs Emotet sont toujours en ligne.

« Une combinaison d’outils de cybersécurité mis à jour (antivirus et systèmes d’exploitation) et de sensibilisation à la cybersécurité est essentielle pour éviter d’être victime de botnets sophistiqués comme Emotet », a averti Europol.

«Les utilisateurs doivent vérifier attentivement leurs e-mails et éviter d’ouvrir des messages et en particulier des pièces jointes provenant d’expéditeurs inconnus. Si un message semble trop beau pour être vrai, il est probable que les e-mails qui impliquent un sentiment d’urgence doivent être évités à tout prix. «