Les chercheurs ont démontré une nouvelle classe d’attaques qui pourrait permettre à un mauvais acteur de contourner potentiellement les contre-mesures existantes et de briser la protection de l’intégrité des documents PDF signés numériquement.

Appelé « Attaques d’ombre« par des universitaires de l’Université de la Ruhr à Bochum, la technique utilise » l’énorme flexibilité fournie par la spécification PDF afin que les documents parallèles restent conformes aux normes. «

Les résultats ont été présentés hier lors du Network and Distributed System Security Symposium (NDSS), avec 16 des 29 lecteurs PDF testés – y compris Adobe Acrobat, Foxit Reader, Perfect PDF et Okular – trouvés vulnérables aux attaques d’ombre.

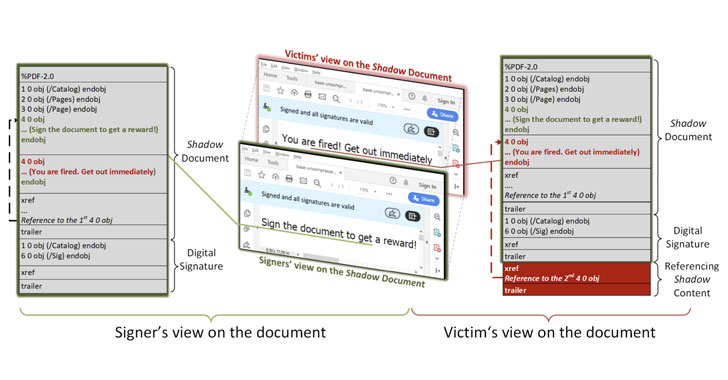

Pour mener à bien l’attaque, un acteur malveillant crée un document PDF avec deux contenus différents: l’un qui est le contenu attendu par la partie qui signe le document, et l’autre, un élément de contenu caché qui s’affiche une fois le PDF signé.

« Les signataires du PDF reçoivent le document, l’examinent et le signent », ont souligné les chercheurs. « Les attaquants utilisent le document signé, le modifient légèrement et l’envoient aux victimes. Après avoir ouvert le PDF signé, les victimes vérifient si la signature numérique a été vérifiée avec succès. Cependant, les victimes voient un contenu différent de celui des signataires. »

Dans le monde analogique, l’attaque équivaut à laisser délibérément des espaces vides dans un document papier et à le faire signer par la partie concernée, permettant finalement à la contrepartie d’insérer un contenu arbitraire dans les espaces.

Les attaques d’ombre s’appuient sur une menace similaire conçue par les chercheurs Février 2019, qui a constaté qu’il était possible de modifier un document signé existant sans invalider sa signature, permettant ainsi de falsifier un document PDF.

Bien que les fournisseurs aient depuis appliqué des mesures de sécurité pour résoudre le problème, la nouvelle étude vise à étendre ce modèle d’attaque pour vérifier la possibilité qu’un adversaire puisse modifier le contenu visible d’un PDF signé numériquement sans invalider sa signature, en supposant qu’il puisse manipuler le PDF. avant qu’il ne soit signé.

À la base, les attaques exploitent des fonctionnalités PDF «inoffensives» qui n’invalident pas la signature, telles que la «mise à jour incrémentielle» qui permet d’apporter des modifications à un PDF (par exemple, remplir un formulaire) et des «formulaires interactifs» (par exemple, du texte champs, boutons radio, etc.) pour masquer le contenu malveillant derrière des objets de superposition apparemment inoffensifs ou remplacer directement le contenu d’origine après sa signature.

Une troisième variante appelée « cacher et remplacer« peut être utilisé pour combiner les méthodes susmentionnées et modifier le contenu d’un document entier en changeant simplement les références d’objet dans le PDF.

« L’attaquant peut construire un document miroir complet influençant la présentation de chaque page, voire le nombre total de pages, ainsi que chaque objet qui y est contenu », ont déclaré les chercheurs.

En termes simples, l’idée est de créer un formulaire, qui affiche la même valeur avant et après la signature, mais un ensemble de valeurs complètement différent après la manipulation d’un attaquant.

Pour tester les attaques, les chercheurs ont publié deux nouveaux outils open source appelés PDF-Attacker et PDF-Detector qui peuvent être utilisés pour générer des documents masqués et tester un PDF pour la manipulation avant qu’il ne soit signé et après qu’il ait été modifié.

Les défauts – suivis comme CVE-2020-9592 et CVE-2020-9596 – ont depuis été abordés par Adobe dans un mettre à jour publié le 12 mai 2020. Au 17 décembre 2020, 11 des 29 applications PDF testées n’avaient toujours pas été corrigées.

Ce n’est pas la première fois que la sécurité PDF passe sous l’objectif. Les chercheurs ont démontré précédemment méthodes pour extraire le contenu d’un fichier PDF protégé par mot de passe en tirant parti du cryptage partiel pris en charge nativement par la spécification PDF pour exfiltrer à distance le contenu une fois qu’un utilisateur ouvre ce document.

Séparément, les chercheurs le mois dernier découvert un autre ensemble de 11 vulnérabilités impactant la norme PDF (CVE-2020-28352 à CVE-2020-28359, et de CVE-2020-28410 à CVE-2020-28412) qui pourraient conduire à un déni de service, la divulgation d’informations, des données attaques de manipulation, et même exécution de code arbitraire.