De nouvelles vulnérabilités ont été découvertes dans le système de sécurité domestique Wi-Fi Fortress S03 qui pourraient être potentiellement exploitées par une partie malveillante pour obtenir un accès non autorisé dans le but de modifier le comportement du système, notamment en désarmant les appareils à l’insu de la victime.

Les deux problèmes non corrigés, suivis sous les identifiants CVE-2021-39276 (score CVSS : 5,3) et CVE-2021-39277 (score CVSS : 5,7), ont été découverts et signalés par la société de cybersécurité Rapid7 en mai 2021 avec un délai de 60 jours. pour corriger les faiblesses.

Le système de sécurité domestique Wi-Fi Fortress S03 est un système d’alarme à faire soi-même (DIY) qui permet aux utilisateurs de protéger leurs maisons et leurs petites entreprises contre les cambrioleurs, les incendies, les fuites de gaz et les fuites d’eau en tirant parti de la technologie Wi-Fi et RFID pour l’entrée sans clé. Les systèmes de sécurité et de surveillance de l’entreprise sont utilisés par « des milliers de clients et de clients fidèles », selon à son site Web.

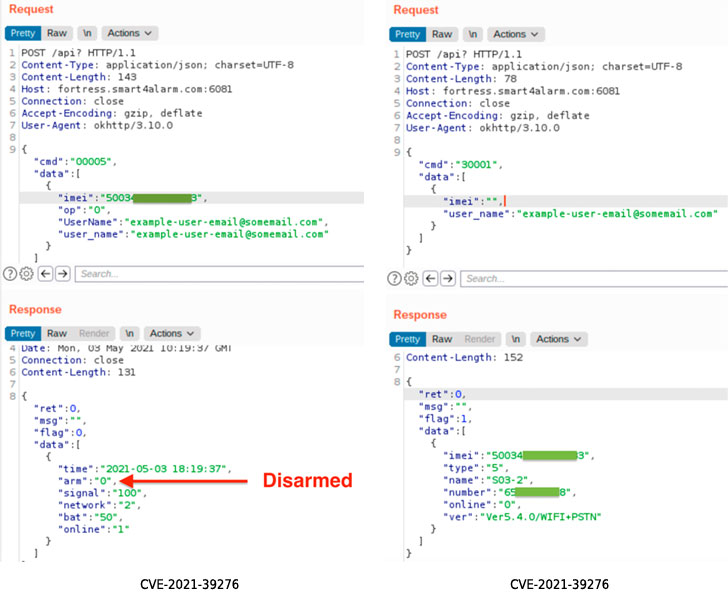

Appelant les vulnérabilités « trivialement faciles à exploiter », Rapide7 les chercheurs ont noté que CVE-2021-39276 concerne un accès API non authentifié qui permet à un attaquant en possession de l’adresse e-mail d’une victime d’interroger l’API pour divulguer le numéro IMEI (International Mobile Equipment Identity) de l’appareil, qui sert également de numéro de série. Armé du numéro IMEI de l’appareil et de l’adresse e-mail, l’adversaire peut procéder à un certain nombre de modifications non autorisées, telles que la désactivation du système d’alarme via une requête POST non authentifiée.

CVE-2021-39277, d’autre part, se rapporte à un signal RF rejouer l’attaque, dans lequel un manque de cryptage adéquat donne au mauvais acteur la possibilité de capturer la commande de fréquence radio et de contrôler les communications par voie hertzienne à l’aide d’une radio définie par logiciel (SDR) et de lire la transmission pour exécuter des fonctions spécifiques, telles que « armer » et « » « désarmer », sur l’appareil cible.

« Pour CVE-2021-39276, un attaquant connaissant l’adresse e-mail d’un utilisateur de Fortress S03 peut facilement désarmer l’alarme domestique installée à l’insu de cet utilisateur », ont déclaré les chercheurs dans un rapport partagé avec The Hacker News.

« CVE-2021-39277 présente des problèmes similaires, mais nécessite moins de connaissances préalables de la victime, car l’attaquant peut simplement jalonner la propriété et attendre que la victime utilise les appareils contrôlés par RF à portée radio. L’attaquant peut alors rejouer le commande « désarmer » plus tard, à l’insu de la victime. »

Rapid7 a déclaré avoir informé Fortress Security des bogues le 13 mai 2021, uniquement pour que la société clôture le rapport 11 jours plus tard, le 24 mai. Nous avons contacté Fortress Security pour commentaires, et nous mettrons à jour l’histoire si nous entendons un retour .

Compte tenu du fait que les problèmes persistent, il est recommandé aux utilisateurs de configurer leurs systèmes d’alarme avec une adresse e-mail unique et unique pour contourner l’exposition du numéro IMEI.

« Pour CVE-2021-39277, il semble y avoir très peu de choses qu’un utilisateur puisse faire pour atténuer les effets des problèmes de relecture RF en l’absence d’une mise à jour du micrologiciel pour appliquer des contrôles cryptographiques sur les signaux RF. Les utilisateurs préoccupés par cette exposition doivent éviter d’utiliser les porte-clés et d’autres appareils RF liés à leurs systèmes de sécurité à domicile », ont déclaré les chercheurs.