Microsoft a révélé mardi qu’il avait pris des mesures pour suspendre les comptes utilisés pour publier des messages malveillants. Conducteurs qui ont été certifiés par son Windows Programme de développement de matériel ont été utilisés pour signer des logiciels malveillants.

Le géant de la technologie a déclaré que son enquête avait révélé que l’activité était limitée à un certain nombre de comptes de programme de développement et qu’aucun autre compromis n’avait été détecté.

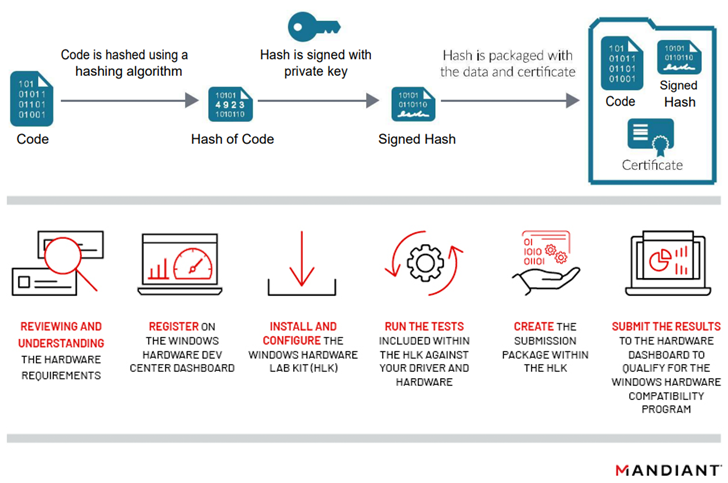

Les logiciels malveillants à signature cryptographique sont préoccupants, non seulement parce qu’ils sapent un mécanisme de sécurité clé, mais permettent également aux acteurs de la menace de subvertir les méthodes de détection traditionnelles et d’infiltrer les réseaux cibles pour effectuer des opérations hautement privilégiées.

L’enquête, a déclaré Redmond, a été lancée après avoir été informée de l’utilisation de pilotes malveillants dans les efforts de post-exploitation, y compris le déploiement de ransomwares, par les sociétés de cybersécurité Mandiant, SentinelOne et Sophos le 19 octobre 2022.

Un aspect notable de ces attaques était que l’adversaire avait déjà obtenu des privilèges administratifs sur les systèmes compromis avant d’utiliser les pilotes.

« Plusieurs comptes de développeurs pour le Microsoft Partner Center ont été engagés dans la soumission de pilotes malveillants pour obtenir une signature Microsoft, » Microsoft expliqué. « Une nouvelle tentative de soumission d’un pilote malveillant pour signature le 29 septembre 2022 a entraîné la suspension des comptes des vendeurs début octobre. »

Selon les conclusions de Sophos, des acteurs de la menace affiliés au rançongiciel Cuba (alias COLDDRAW) ont planté un pilote signé malveillant dans une tentative infructueuse de désactiver les outils de détection des terminaux via un nouveau chargeur de logiciels malveillants appelé BURNTCIGAR, qui était révélé pour la première fois par Mandiant en février 2022.

La société a également identifié trois variantes du pilote signé par des certificats de signature de code appartenant à deux sociétés chinoises, Zhuhai Liancheng Technology et Beijing JoinHope Image Technology.

Le raisonnement derrière l’utilisation de pilotes signés est qu’il offre un moyen pour les acteurs de la menace de se déplacer des mesures de sécurité cruciales qui nécessitent que les pilotes en mode noyau soient signés pour que Windows charge le package. De plus, la technique utilise à leur avantage la confiance de facto des outils de sécurité dans les pilotes certifiés par Microsoft.

« Les acteurs de la menace montent dans la pyramide de la confiance, essayant d’utiliser des clés cryptographiques de plus en plus fiables pour signer numériquement leurs pilotes », ont déclaré Andreas Klopsch et Andrew Brandt, chercheurs chez Sophos. a dit. « Les signatures d’un grand éditeur de logiciels digne de confiance augmentent la probabilité que le pilote se charge dans Windows sans entrave. »

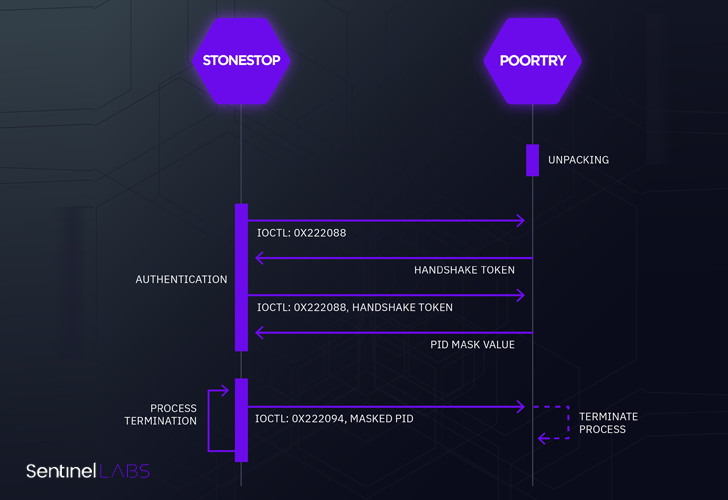

Mandiant, propriété de Google, dans une divulgation coordonnée, a dit il a observé un groupe de menaces à motivation financière connu sous le nom d’UNC3944 utilisant un chargeur nommé STONESTOP pour installer un pilote malveillant appelé POORTRY qui est conçu pour mettre fin aux processus associés aux logiciels de sécurité et supprimer des fichiers.

Déclarant qu’elle a « observé en permanence des acteurs de la menace utilisent des certificats de signature de code compromis, volés et achetés illégalement pour signer des logiciels malveillants », la société de renseignement sur les menaces et de réponse aux incidents a noté que « plusieurs familles de logiciels malveillants distinctes, associées à des acteurs de la menace distincts, ont été signées avec ce processus. »

Cela a donné lieu à la possibilité que ces groupes de piratage tirent parti d’un service criminel pour la signature de code (c’est-à-dire la signature de pilotes malveillants en tant que service), dans lequel le fournisseur obtient les artefacts de logiciels malveillants signés via le processus d’attestation de Microsoft au nom des acteurs.

STONESTOP et POORTRY auraient été utilisés par UNC3944 dans des attaques visant les secteurs des télécommunications, du BPO, du MSSP, des services financiers, de la crypto-monnaie, du divertissement et des transports, SentinelOne a ditl’ajout d’un acteur de menace différent a utilisé un pilote signé similaire qui a entraîné le déploiement du rançongiciel Hive.

Microsoft a depuis révoqué les certificats des fichiers concernés et suspendu les comptes vendeurs des partenaires pour contrer les menaces dans le cadre de sa mise à jour Patch Tuesday de décembre 2022.

Ce n’est pas la première fois que des certificats numériques sont utilisés abusivement pour signer des logiciels malveillants. L’année dernière, un pilote Netfilter certifié par Microsoft s’est avéré être un rootkit Windows malveillant qui a été observé communiquant avec des serveurs de commande et de contrôle (C2) situés en Chine.

Cependant, ce n’est pas un phénomène uniquement Windows, car Google a publié ce mois-ci des conclusions selon lesquelles des certificats de plate-forme compromis gérés par des fabricants d’appareils Android, notamment Samsung et LG, avaient été utilisés pour signer des applications malveillantes distribuées via des canaux non officiels.

Le développement intervient également au milieu d’un abus plus large des pilotes pour saboter les logiciels de sécurité ces derniers mois. L’attaque, appelée Bring Your Own Vulnerable Driver (BYOVD), consiste à exploiter des pilotes vulnérables légitimes pour élever les privilèges et exécuter des actions post-compromis.

Microsoft, fin octobre, a dit c’est activation la liste de blocage des pilotes vulnérables (DriverSiPolicy.p7b) par défaut pour tous les appareils avec la mise à jour Windows 11 2022, en plus de valider qu’elle est la même sur toutes les versions de Windows, suite à un Ars Technica rapport qui a mis en évidence des incohérences dans la mise à jour de la liste de blocage pour les machines Windows 10.

« Les mécanismes de signature de code sont une caractéristique importante des systèmes d’exploitation modernes », a déclaré SentinelOne. « L’introduction de l’application de la signature du pilote a été essentielle pour endiguer la vague de rootkits pendant des années. L’efficacité décroissante de la signature de code représente une menace pour les mécanismes de sécurité et de vérification à toutes les couches du système d’exploitation. »