Un chercheur en sécurité qui a une longue série de travaux démontrant de nouvelles méthodes d’exfiltration de données à partir de systèmes isolés a mis au point une autre technique qui consiste à envoyer des signaux de code Morse via des LED sur des cartes d’interface réseau (cartes réseau).

L’approche, nom de code ETHERLEDvient de Dr Mordechai Gurile responsable de la R&D du Centre de recherche sur la cybersécurité de l’Université Ben Gourion du Néguev en Israël, qui a récemment décrit GAIROSCOPE, une méthode de transmission de données par ultrasons aux gyroscopes des smartphones.

« Les logiciels malveillants installés sur l’appareil pourraient contrôler par programme le voyant d’état en clignotant ou en alternant ses couleurs, en utilisant des méthodes documentées ou des commandes de micrologiciel non documentées », a déclaré le Dr Guri.

« Les informations peuvent être codées via un simple codage tel que le code Morse et modulées sur ces signaux optiques. Un attaquant peut intercepter et décoder ces signaux à des dizaines ou des centaines de mètres de distance. »

Une carte d’interface réseau, également appelée contrôleur d’interface réseau ou adaptateur réseau, est un composant matériel informatique qui connecte un ordinateur à un réseau informatique. Des LED intégrées dans le connecteur réseau informent l’utilisateur si le réseau est connecté et quand une activité de données se produit.

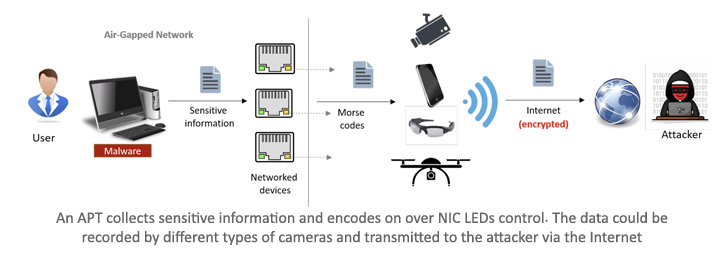

ETHERLED, comme d’autres approches contradictoires contre les systèmes isolés, oblige l’intrus à pénétrer dans l’environnement cible et à implanter un code malveillant qui permet de contrôler les LED de la carte réseau.

La deuxième phase de l’attaque concerne la collecte et l’exfiltration de données, au cours desquelles des informations sensibles sont encodées et envoyées sur un canal optique caché à l’aide des voyants d’état de la carte réseau.

Dans la dernière étape, les signaux optiques sont reçus via une caméra cachée qui est positionnée dans un endroit avec une ligne de vue directe avec l’ordinateur émetteur compromis. Alternativement, la caméra pourrait également être une caméra de surveillance vulnérable à l’exploitation à distance ou un smartphone impliquant un initié voyou.

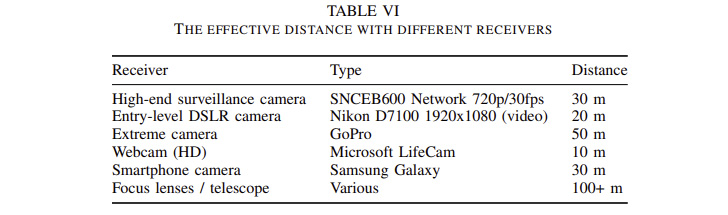

L’attaque peut être utilisée pour divulguer divers types d’informations, y compris des mots de passe, des clés de cryptage RSA, des frappes et du contenu textuel, à des caméras situées n’importe où entre 10 m et 50 m, une distance qui peut être étendue à quelques centaines de mètres en utilisant un télescope. et des lentilles à mise au point spéciale.

De plus, la méthode ETHERLED est conçue pour fonctionner avec des périphériques ou du matériel livrés avec des cartes Ethernet, tels que des imprimantes, des caméras réseau, des périphériques de stockage en réseau (NAS), des systèmes embarqués et d’autres périphériques IoT.

Les contre-mesures incluent la restriction des caméras et des enregistreurs vidéo dans les zones sensibles, la couverture des voyants d’état avec du ruban noir pour bloquer physiquement l’émanation optique, la reprogrammation du logiciel pour vaincre le schéma d’encodage et le brouillage de l’environnement pour ajouter du bruit aléatoire aux signaux modulés.